Descripción de Laboratorios de la Facultad

Laboratorio de Cómputo Laboratorio de Educación Continua Laboratorio de Posgrado Laboratorio de Software Multiplataforma Laboratorio de Cisco Laboratorio de Software

Expo CICMAC 2025

🧰 Herramientas Físicas de Red: ¿Qué Son y Para Qué Sirven?

En el ámbito de las telecomunicaciones y redes informáticas, las herramientas físicas son esenciales para la instalación, mantenimiento y diagnóstico de redes cableadas. A continuación, se describen las herramientas más utilizadas por técnicos y profesionales de redes: 🔧 1. Crimpadora (Ponchadora de Red) 🧪 2. Tester de Cables (Cable Tester) ✂️ 3. Pelacables 🔌 4. Conectores RJ45 🌐 5. Cable Ethernet 📚 Referencias

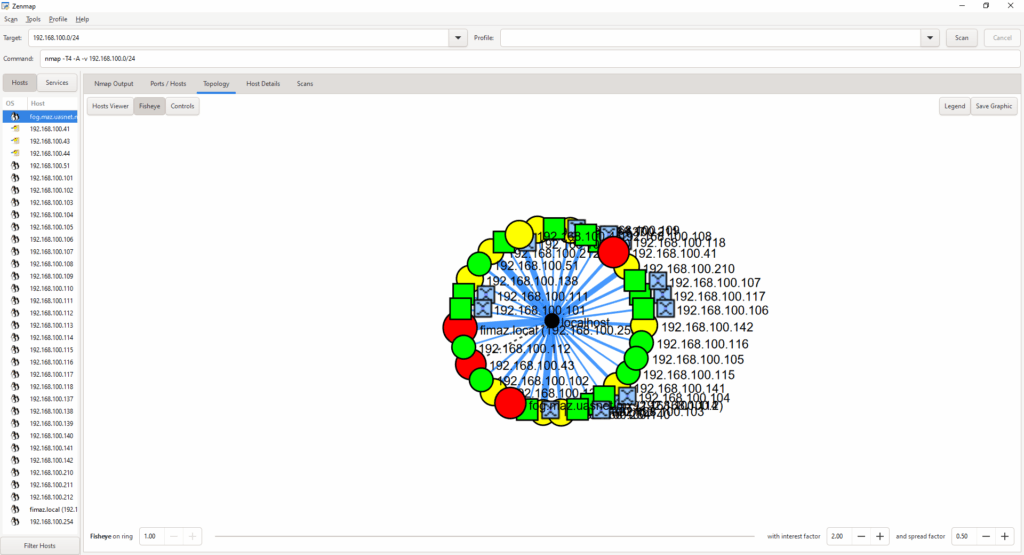

🧭 Acceso y Uso de Zenmap para Visualización Gráfica

🎯 ¿Qué es Zenmap? Zenmap es la interfaz gráfica oficial de Nmap, diseñada para facilitar el uso de esta herramienta de escaneo de redes. Permite a los usuarios visualizar gráficamente los resultados de los escaneos, incluyendo mapas de topología, puertos abiertos, servicios detectados y más. 🛠️ Instalación de Zenmap en Windows 🚀 Primeros pasos con Zenmap 1. Abrir Zenmap 2. Interfaz principal Elemento Función Target Dirección IP, rango o subred a escanear. Profile Tipo de escaneo (ej. Intense scan, Ping scan, etc.). Command Comando Nmap generado automáticamente (editable). Nmap Output Resultados en texto plano. Ports/Hosts Lista de puertos abiertos y hosts detectados. Topology Mapa gráfico de la red escaneada. Host Details Información detallada del host seleccionado. 🧪 Ejemplo práctico Escaneo de red local: Resultado: 🧠 Consejos para aprovechar Zenmap 📸 Visualización gráfica 🖼️ Aquí tienes una imagen ilustrativa de Zenmap en acción 📚 Recursos adicionales

🧭 Exploración de Redes con Nmap en Windows

🎯 Objetivo General Capacitar a los participantes en el uso de Nmap en entornos Windows para realizar análisis de red, detección de servicios y evaluación de seguridad, aplicando buenas prácticas éticas y técnicas. 🧱 Estructura del Taller Módulo Tema Duración Modalidad 1 Introducción a Nmap 30 min Teórica 2 Instalación y configuración en Windows 20 min Práctica 3 Escaneos básicos y avanzados 60 min Práctica guiada 4 Uso de scripts NSE 30 min Práctica 5 Análisis de resultados y medidas defensivas 30 min Discusión 6 Evaluación y cierre 30 min Individual y grupal 🧰 Recursos necesarios 🧪 Actividades mejoradas 🔎 Actividad 1: Mapeo de la red local 🧠 Actividad 2: Análisis de servicios 🛡️ Actividad 3: Evaluación de vulnerabilidades 🤝 Actividad 4: Simulación de roles 📊 Evaluación ✅ Individual ✅ Grupal 📎 Material complementario 📚 Referencias

🧭 Manual de Comandos Nmap

1. Introducción Nmap (Network Mapper) es una herramienta de código abierto para escaneo de redes y auditoría de seguridad. Permite descubrir hosts, servicios, sistemas operativos y vulnerabilidades en una red. 2. Comandos Básicos 3. Comandos Avanzados 4. Uso de Scripts NSE 5. Escaneo de Firewall/IDS 6. Técnicas de Evasión 7. Formatos de Salida 8. Integración con otras herramientas 9. Enlaces útiles 10. Tabla Resumen Comando Descripción nmap -sS Escaneo SYN (sigiloso) nmap -O Detección de sistema operativo nmap -sV Detección de versiones de servicios nmap -A Escaneo agresivo nmap –script vuln Detección de vulnerabilidades

🧭 Guía Completa de Comandos de la Consola de Windows: Funciones, Usos y Clasificación por Categorías

📁 Gestión de archivos y directorios Comando Importancia Escenario recomendado cd Navegar entre carpetas Acceder a una carpeta específica para trabajar con sus archivos dir Ver contenido de una carpeta Confirmar qué archivos o subcarpetas existen mkdir Crear nuevas carpetas Organizar archivos por proyecto o tipo rmdir Eliminar carpetas vacías Limpiar directorios que ya no se usan del Eliminar archivos Borrar archivos innecesarios o temporales copy Copiar archivos Crear respaldos simples xcopy Copiar carpetas completas Migrar estructuras de carpetas entre discos move Mover archivos o carpetas Reorganizar archivos en diferentes ubicaciones rename Renombrar archivos o carpetas Cambiar nombres por claridad o convención attrib Cambiar atributos (oculto, solo lectura) Proteger archivos o hacerlos invisibles robocopy Copia robusta con tolerancia a fallos Respaldos grandes o sincronización de carpetas cipher Cifrar/descifrar archivos Proteger información confidencial 🖥️ Visualización y control del entorno Comando Importancia Escenario recomendado type Ver contenido de archivos de texto Leer logs o configuraciones sin abrir editores echo Mostrar mensajes o controlar scripts Depurar scripts o mostrar información al usuario cls Limpiar la consola Mejorar la visibilidad al trabajar exit Cerrar la consola Finalizar una sesión de comandos 🧠 Administración del sistema Comando Importancia Escenario recomendado tasklist Ver procesos activos Diagnóstico de rendimiento o procesos sospechosos taskkill Finalizar procesos Cerrar programas congelados o no deseados shutdown Apagar o reiniciar el sistema Automatizar reinicios o apagados programados systeminfo Ver detalles del sistema Obtener información de hardware y software sfc Reparar archivos del sistema Solucionar errores del sistema operativo chkdsk Verificar disco duro Corregir errores físicos o lógicos del disco format Formatear unidades Preparar discos para uso o limpieza total diskpart Gestionar particiones Crear, eliminar o modificar particiones regedit Editar el registro de Windows Configuraciones avanzadas (con precaución) bcdedit Modificar configuración de arranque Activar modo seguro o cambiar opciones de inicio bcdboot Reparar el arranque de Windows Restaurar el sistema tras errores de arranque sc Controlar servicios del sistema Iniciar, detener o configurar servicios wmic Consultar información del sistema Obtener datos de hardware, software o procesos powercfg Configurar energía Diagnóstico de batería o ahorro de energía 🌐 Red y conectividad Comando Importancia Escenario recomendado ipconfig Ver configuración IP Diagnóstico de red o renovación de IP ping Verificar conectividad Comprobar si un host está accesible netstat Ver conexiones activas Detectar conexiones sospechosas o puertos abiertos netsh Configurar red avanzada Ver redes Wi-Fi, cambiar IP, configurar firewall net Gestionar recursos de red Conectar a carpetas compartidas, iniciar servicios net user Administrar usuarios Crear, modificar o eliminar cuentas net localgroup Administrar grupos Asignar usuarios a grupos como «Administradores» net share Compartir carpetas Habilitar carpetas para acceso en red local 🛡️ Políticas y seguridad Comando Importancia Escenario recomendado gpupdate Aplicar políticas de grupo Forzar la actualización sin reiniciar gpresult Ver políticas aplicadas Diagnóstico de políticas activas por usuario o equipo

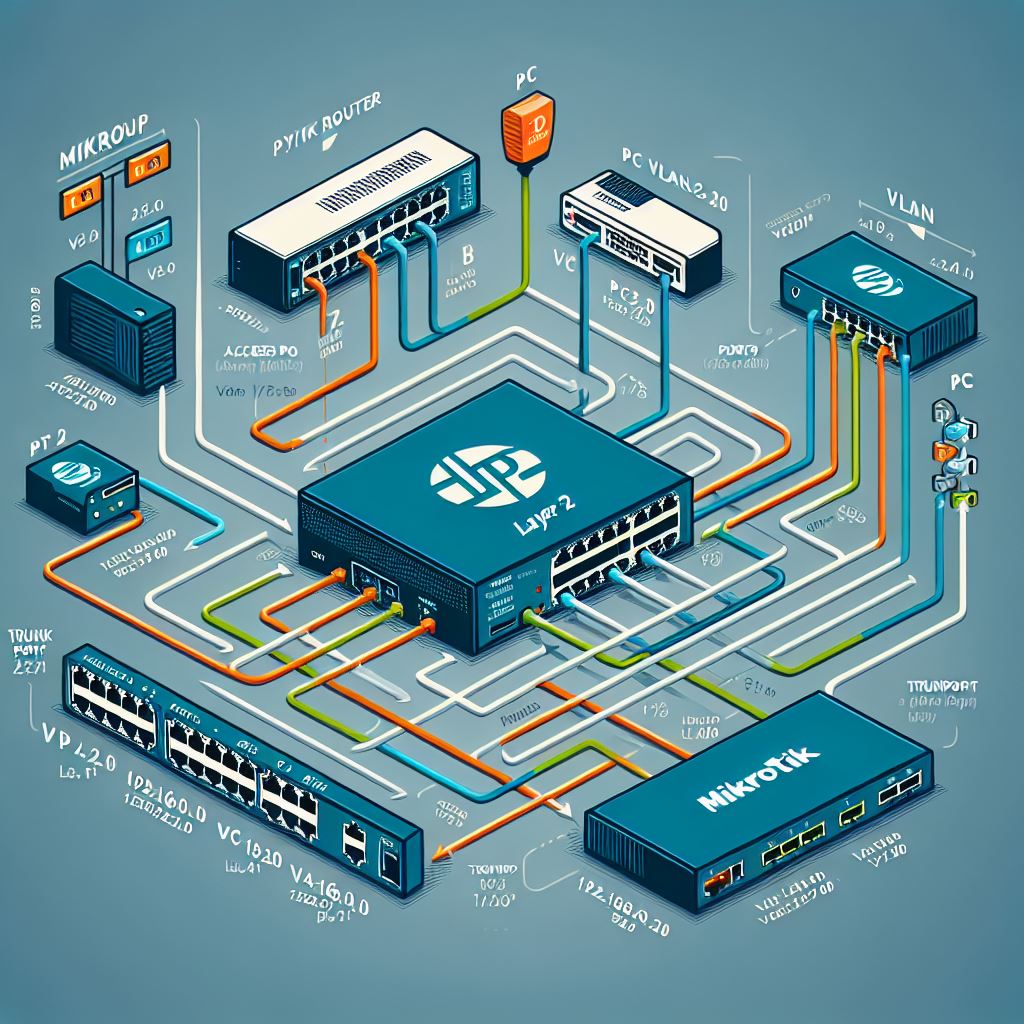

Implementación de VLANs en MikroTik con Switches HP Capa 2

📘 Implementación de VLANs en MikroTik con Switches HP Capa 2 1. Fundamentos de VLANs Una VLAN (Virtual LAN) permite agrupar dispositivos dentro de una misma red lógica, aunque estén físicamente separados. Esto mejora: 2. Rol de MikroTik y Switch HP Capa 2 3. Tipos de Puertos en Switch HP Tipo de Puerto Descripción Uso Común Access Pertenece a una sola VLAN. No etiqueta tramas. Conexión a PCs, impresoras, cámaras. Trunk Transporta múltiples VLANs etiquetadas (802.1Q). Conexión a MikroTik o a otros switches. 4. Ejemplo Práctico de Configuración 🎯 Objetivo: 🖥️ MikroTik (RouterOS) 🖧 Switch HP Capa 2 5. Diagrama de Topología Voy a generar un diagrama visual para ilustrar esta arquitectura.Análisis Aquí tienes el diagrama de red que representa la implementación de VLANs entre un MikroTik y un Switch HP Capa 2: 6. Buenas Prácticas 7. Errores Comunes Error Causa Solución No hay comunicación entre VLANs MikroTik no enruta Verifica interfaces VLAN y direcciones IP Dispositivos no reciben IP DHCP no configurado por VLAN Configura un servidor DHCP por VLAN Tráfico no llega al MikroTik Puerto trunk mal configurado Asegura que el puerto esté etiquetado correctamente 8. Conclusión La implementación de VLANs con MikroTik y Switches HP Capa 2 es una solución poderosa y económica para segmentar redes. Permite una administración eficiente, mejora la seguridad y facilita el crecimiento de la infraestructura. Con una configuración adecuada de puertos access y trunk, se puede lograr una red robusta y bien organizada.

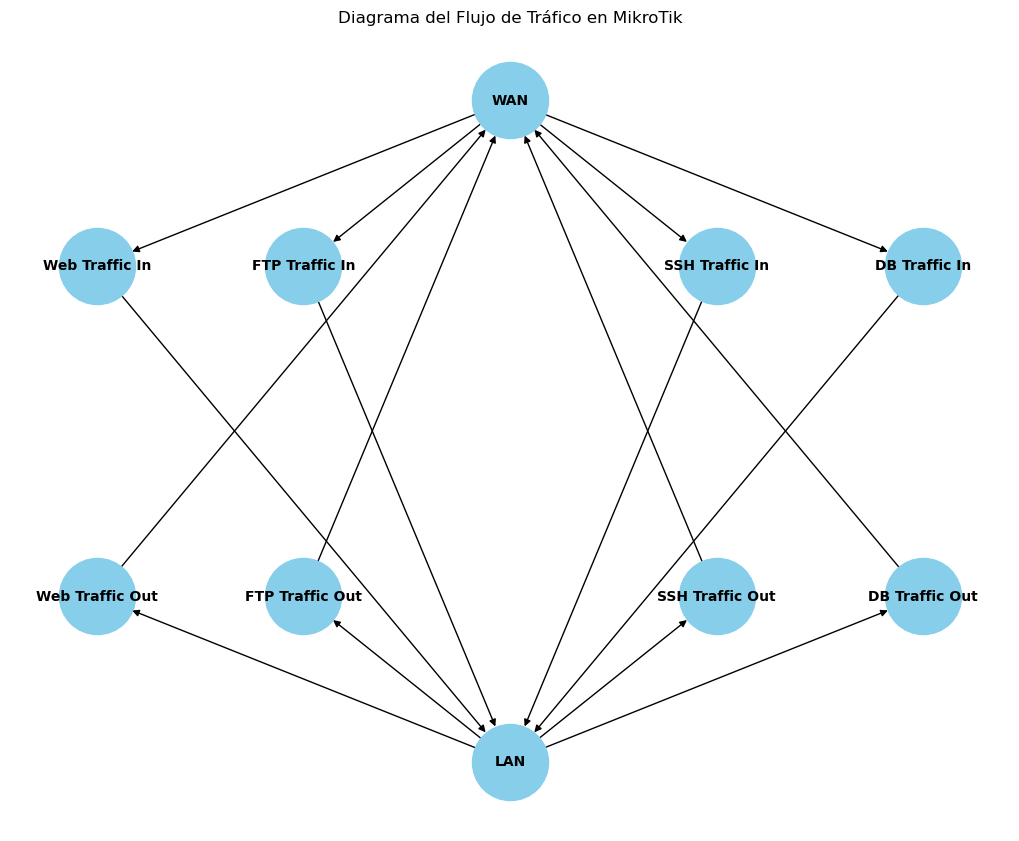

Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda

🧠 Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda 🎯 Objetivo General Configurar un router MikroTik para cambiar el tipo de cola de tráfico de PFIFO a PCQ, utilizando marcación de paquetes para diferenciar tráfico entrante y saliente, y asignar anchos de banda específicos para los siguientes servicios: 🧪 Escenario de Ejemplo Imagina que estás administrando la red de una pequeña empresa con 10 empleados. Cada uno usa internet para diferentes tareas: Tu tarea es priorizar el tráfico web y de base de datos, y limitar el tráfico FTP y SSH para evitar saturación. 📋 Pasos Detallados con Ejemplos 🔹 Paso 1: Identificar el Tráfico Servicio Puerto Dirección Ejemplo de uso Web 80, 443 Entrada/Salida Navegar en Chrome FTP 21 Entrada/Salida Subir archivos al servidor SSH 22 Entrada/Salida Acceder a un servidor remoto Base de Datos 3306, 5432 Entrada/Salida Consultas desde un sistema ERP 🔎 Importancia: Saber qué tráfico se genera permite aplicar políticas de control más efectivas. 🔹 Paso 2: Marcación de Paquetes (Mangle) Ejemplo: Marcar tráfico web saliente Repetir para: 🔎 Importancia: Esta marcación permite que las colas reconozcan el tráfico y lo gestionen de forma diferenciada. 🔹 Paso 3: Crear Tipos de Cola PCQ 🔎 Importancia: PCQ reparte el ancho de banda entre múltiples usuarios o conexiones de forma justa. 🔹 Paso 4: Crear Colas Simples Ejemplo: Cola para tráfico web saliente Repetir para: 🔎 Importancia: Las colas permiten asignar prioridades y límites de velocidad por tipo de tráfico. 🔹 Paso 5: Verificación Ejemplo: 🔎 Importancia: Verificar asegura que la configuración esté funcionando como se espera. 🧩 Preguntas de Reflexión 🧭 ¿Qué representa este diagrama?

Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik

🛡️ Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik 🎯 Objetivo General Implementar un sistema automatizado en MikroTik que detecte, registre y bloquee direcciones IP externas que realicen múltiples intentos fallidos de conexión a servicios expuestos en la red WAN, aplicando bloqueos escalonados (10 minutos y luego 1 día), con notificaciones en el log y señales sonoras diferenciadas. 🧱 Componentes de la Solución 🔧 Configuración Paso a Paso 1. Crear listas de seguimiento por etapas /ip firewall address-list add list=whitelist address=192.168.88.0/24 comment=»Red interna confiable» 2. Detección de intentos nuevos (ej. SSH puerto 22) /ip firewall filter add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=!whitelist \ action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m log=yes log-prefix=»SSH intento 1″ 3. Escalado de intentos fallidos Repetir para ssh_stage2 hasta ssh_stage5: /ip firewall filter add chain=input src-address-list=ssh_stage1 protocol=tcp dst-port=22 connection-state=new \ action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m log-prefix=»SSH intento 2″ 4. Bloqueo temporal (10 minutos) /ip firewall filter add chain=input src-address-list=ssh_stage5 action=add-src-to-address-list \ address-list=ssh_block_10min address-list-timeout=10m log=yes log-prefix=»SSH BLOQUEO 10min» add chain=input src-address-list=ssh_block_10min action=drop 5. Escalado a bloqueo de 1 día /ip firewall address-list add list=ssh_block_10min list=ssh_block_1day timeout=1d /ip firewall filter add chain=input src-address-list=ssh_block_1day action=drop log=yes log-prefix=»SSH BLOQUEO 1día» 🔔 Notificaciones Sonoras Scripts para sonidos /system script add name=beep_10min policy=read,write source=»/beep frequency=1000 length=500ms» add name=beep_1day policy=read,write source=»/beep frequency=2000 length=1000ms» Scheduler para ejecutar sonidos /system scheduler add name=beep10min on-event=»/system script run beep_10min» interval=10m start-time=startup add name=beep1day on-event=»/system script run beep_1day» interval=1d start-time=startup 🧹 Mantenimiento y Limpieza Asegúrate de que las listas temporales se limpien automáticamente: /ip firewall address-list add list=ssh_stage1 timeout=1m add list=ssh_stage2 timeout=1m … 📋 Recomendaciones Adicionales Descarga el archivos RSC: Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik.rsc