Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red

Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red Objetivo: Configurar Ntopng para monitorear el tráfico de red en un entorno MikroTik, lo que permitirá analizar en tiempo real el uso de ancho de banda, identificar dispositivos conectados y observar patrones de tráfico. Ntopng es una herramienta de código abierto y un visualizador gráfico que ayuda a obtener información sobre la actividad de la red. Requisitos: Parte 1: Configuración del Router MikroTik para Exportar Datos de Tráfico Para que Ntopng reciba datos de tráfico, configuraremos MikroTik para que envíe datos de flujo (flow data) a través de NetFlow. Configuraremos NetFlow en MikroTik y lo direccionaremos a la IP del servidor que ejecutará Ntopng. Paso 1: Configurar NetFlow en MikroTik 1.- Abrir Winbox y conectar con tu router MikroTik.2.- Ve a IP > Traffic Flow en el menú de Winbox para abrir la configuración de Traffic Flow.3.- Activa la casilla Enabled para iniciar la recopilación de tráfico. Configurar el Target del Traffic Flow: 4.- Haz clic en OK para aplicar la configuración. 5.- Configurar las Interfaces Monitoreadas: Paso 2: Verificar Configuración de Firewall Asegúrate de que las reglas del firewall permiten el tráfico NetFlow hacia el servidor Ntopng:1.- Ve a IP > Firewall y selecciona la pestaña Filter Rules.2.- Verifica que exista una regla que permita el tráfico saliente hacia la IP y el puerto 2055 del servidor Ntopng. Si no existe, crea una nueva regla: Esta configuración permitirá que el router envíe los datos de flujo sin interferencias hacia el servidor. Parte 2: Instalación y Configuración de Ntopng en el Servidor Paso 1: Instalar Ntopng en el Servidor Sigue estos pasos para instalar Ntopng en un servidor basado en Debian o Ubuntu: 1.- Actualizar los Repositorios: sudo apt update 2.- Instalar Dependencias (requeridas para Ntopng): sudo apt install software-properties-common wget 3.- Descargar Ntopng: wget https://packages.ntop.org/apt/bookworm/all/apt-ntop.deb 4.- Instalar Ntopng y dependencias necesarias: sudo apt install ./apt-ntop.debapt clean allapt updateapt install pfring-dkms nprobe ntopng n2disk cento ntap 5.- Iniciar el Servicio de Ntopng: sudo systemctl start ntopngsudo systemctl enable ntopng 6.- Verificar Estado de Ntopng: sudo systemctl status ntopng Si todo está correctamente configurado, el servicio Ntopng debería estar activo y en funcionamiento. Paso 2: Configurar Ntopng para Recibir NetFlow 1.- Editar el Archivo de Configuración de Ntopng: 2.- Guarda el archivo y cierra el editor. 3.- Reiniciar el Servicio de Ntopng para aplicar los cambios: sudo systemctl restart ntopng Paso 3: Acceder a la Interfaz Web de Ntopng 1.- Abre un navegador web y accede a la interfaz de Ntopng escribiendo la IP del servidor seguido de su puerto predeterminado, 3000. Por ejemplo:http://192.168.10.253:3000 2.- Iniciar sesión en Ntopng:El usuario predeterminado es admin.La contraseña es admin (se recomienda cambiar la contraseña al primer inicio de sesión por motivos de seguridad). 3.- Configuración Básica en la Interfaz de Ntopng: Parte 3: Verificación y Pruebas de Monitoreo en Ntopng Paso 1: Verificar la Recepción de Datos en Ntopng En la interfaz de Ntopng:1.- Ve a la sección Interfaces en el menú.2.- Debes ver el tráfico capturado desde la IP del router MikroTik.3.- Examinar el Tráfico: Paso 2: Analizar el Tráfico por IP y Protocolo 1.- Ntopng te permite explorar datos específicos por IP, mostrando el tráfico generado por cada dispositivo.2.- En el menú principal, selecciona Hosts para ver una lista de todos los dispositivos conectados, incluyendo el consumo de ancho de banda individual.3.- Usa el apartado de Flows para ver las sesiones activas y el tipo de tráfico (HTTP, HTTPS, DNS, etc.). Paso 3: Configurar Alertas (Opcional) Ntopng ofrece la posibilidad de configurar alertas para detectar patrones de tráfico inusuales. Puedes establecer umbrales de ancho de banda y recibir notificaciones si un host excede el límite. Pruebas 1.- Verificación de Dispositivos en la Red: Asegúrate de que todos los dispositivos conectados a la red local aparezcan en la lista de hosts de Ntopng.2.- Monitoreo de Actividad en Tiempo Real: Realiza una prueba de ancho de banda (por ejemplo, reproduciendo un video en línea) y observa cómo Ntopng muestra el aumento de tráfico para el dispositivo correspondiente.3.- Observación de Patrones de Tráfico: Accede a la sección de Traffic Analysis en Ntopng para visualizar el tráfico según protocolos y servicios. Esto permite identificar el tipo de uso de la red y detectar posibles congestionamientos. Vídeo: https://www.youtube.com/embed/kCuargDD6TA?controls=0&modestbranding=1&rel=0&showinfo=0&loop=0&fs=0&hl=es&enablejsapi=1&origin=https%3A%2F%2Fmoodle.fimaz.uas.edu.mx&widgetid=1Reproducir Vídeo Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión Al completar esta actividad, has configurado un sistema de monitoreo robusto con Ntopng y MikroTik. Esta combinación proporciona una visión profunda del tráfico de red, identificando dispositivos conectados, consumos de ancho de banda, y posibles cuellos de botella. Aunque PPTP es un protocolo básico y fácil de implementar, considera la posibilidad de usar alternativas más seguras como OpenVPN o L2TP/IPSec, especialmente en entornos que requieran un mayor nivel de seguridad.

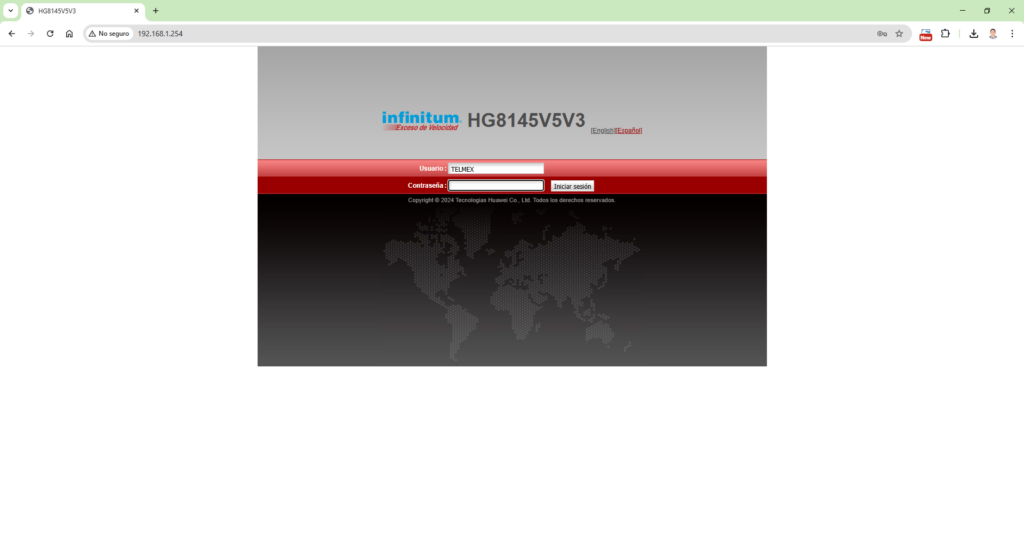

Configurar No-IP en tu módem HG8145V5V3 de Telmex y redireccionar puertos hacia la red pública

Paso 1: Crear una cuenta en No-IP Paso 2: Crear un host en No-IP Paso 3: Configurar No-IP en el módem Telmex Paso 4: Redireccionar puertos en el módem Telmex Paso 5: Verificar la configuración Consejos adicionales

Instalar y configurar Fog Project en Debian 12.9

Paso 1: Preparativos iniciales Paso 2: Clonar el repositorio de Fog Project Paso 3: Ejecutar el script de instalación Paso 4: Configuración durante la instalación Paso 5: Finalizar la instalación Paso 6: Configuración inicial en la interfaz web Paso 7: Crear y desplegar imágenes Consejos adicionales

Configurar un Router MikroTik para que trabaje con Fog Project

Paso 1: Acceder al router MikroTik Paso 2: Configurar el servidor DHCP Paso 3: Configurar las opciones DHCP en MikroTik Paso 4: Configurar el servidor TFTP en Fog Paso 5: Probar la configuración Consejos adicionales

Guía para Aplicar Encuestas Iniciales y Finales en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ 1. Ingresar a Moodle 2. Activar Edición en el Curso 3. Agregar el Recurso «Retroalimentación» 4. Configurar la Retroalimentación 5. Importar el Archivo XML de la Encuesta 6. Verificar y Publicar la Encuesta 7. Monitorear Respuestas y Exportar Resultados

Guía para restaurar cursos desde el menú «Importar»

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ Consejos útiles: Con estos pasos, podrás restaurar cursos fácilmente en Moodle utilizando la función «Importar». Si necesitas asistencia adicional, contacta al soporte técnico de la Facultad de Informática Mazatlán. Vídeo:

Guía para crear grupos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ ¿Qué son los grupos en Moodle? Los grupos en Moodle permiten organizar a los estudiantes dentro de un curso en subgrupos para facilitar actividades específicas, como proyectos en equipo, foros o tareas colaborativas. Los grupos pueden ser utilizados para gestionar el acceso a ciertos recursos, actividades y brindar un entorno de aprendizaje más colaborativo. Pasos para crear grupos en Moodle: Configurar agrupamientos (opcional): Los agrupamientos permiten organizar varios grupos bajo un mismo «paraguas» para facilitar la asignación de actividades y recursos. Ventajas de usar grupos en Moodle: Consejos útiles: Vídeo:

Guía para restaurar cursos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ ¿Qué es la restauración de cursos? La restauración de cursos en Moodle permite importar los contenidos respaldados previamente (archivos .mbz) a un curso nuevo o existente. Esto es útil para reutilizar materiales en diferentes periodos o configuraciones. Pasos para restaurar un curso: Consejos útiles: Vídeo:

Guía para realizar respaldos de cursos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ Pasos para realizar un respaldo de curso: Recomendaciones adicionales: Vídeo:

Manual Completo: Uso de Wireshark

Wireshark es una herramienta de análisis de protocolos de red que permite capturar y examinar datos en tiempo real. Este manual proporciona una guía detallada sobre el uso de Wireshark, desde la instalación hasta el análisis avanzado de paquetes. Sección 1: Introducción a Wireshark 1.1 ¿Qué es Wireshark? Wireshark es un analizador de protocolos de red que permite inspeccionar el tráfico de red en detalle. Es ampliamente utilizado para diagnósticos, resolución de problemas y aprendizaje sobre protocolos de red. 1.2 Características principales Sección 2: Instalación de Wireshark 2.1 Instalación en Linux (Debian/Ubuntu) 2.2 Instalación en Windows Sección 3: Interfaz de Usuario de Wireshark 3.1 Componentes principales 3.2 Configuración inicial Sección 4: Captura de Tráfico 4.1 Inicio de una captura 4.2 Aplicación de filtros básicos Los filtros ayudan a reducir la cantidad de datos mostrados: Sección 5: Análisis de Tráfico 5.1 Inspección de paquetes individuales 5.2 Uso de filtros avanzados 5.3 Reconstrucción de datos Sección 6: Casos Prácticos 6.1 Diagnóstico de latencia 6.2 Identificación de un ataque de red Sección 7: Exportación y Reportes 7.1 Exportación de datos 7.2 Generación de reportes Sección 8: Consejos y Buenas Prácticas 8.1 Seguridad durante el análisis 8.2 Optimización del análisis Conclusión Wireshark es una herramienta esencial para cualquier profesional de redes. Su capacidad para capturar y analizar paquetes en profundidad lo convierte en una solución ideal para diagnósticos, auditorías de seguridad y aprendizaje. Este manual te brinda las bases para aprovechar al máximo su potencial.