Conceptos de WAN

Conceptos WAN 1. Definición de WAN 2. Componentes y Arquitectura de una WAN 3. Protocolos de Enrutamiento para WAN 4. Tecnologías y Tipos de WAN 5. Seguridad en WAN 6. Monitoreo y Mantenimiento de WAN 7. Casos de Uso de WAN

NAT en IPv4

NAT para IPV4 La traducción de direcciones de red (NAT) para IPv4 desempeña un papel fundamental en la gestión y funcionamiento eficiente de las redes, y su importancia en Debian Linux no es diferente. Aquí tienes algunos puntos clave que destacan su relevancia: En resumen, la traducción de direcciones de red (NAT) para IPv4 desempeña un papel crucial en la gestión eficiente de direcciones IP, la seguridad de la red y la compatibilidad con aplicaciones heredadas en entornos Debian Linux y más allá. Su capacidad para permitir la conectividad de redes privadas a Internet, conservar direcciones IPv4 y proporcionar una capa de seguridad adicional la convierte en una herramienta invaluable para la administración de redes en Debian Linux.

Configuración de ACL para IPv4

Configuración de ACL para IPv4 en Debian Linux Los puntos más importantes sobre la configuración de ACL para IPv4 en Debian Linux: En resumen, la configuración de ACL para IPv4 en Debian Linux es esencial para garantizar la seguridad, cumplimiento normativo y eficiencia operativa de la red. Proporciona un control detallado sobre el acceso a los recursos, permitiendo a los administradores proteger y gestionar eficazmente sus sistemas.

Conceptos de ACL

Importancia de los Conceptos de ACL en Debian Linux 1. Control Granular de Acceso 2. Seguridad Mejorada 3. Cumplimiento de Normativas y Auditorías 4. Gestión Eficiente de Recursos 5. Facilidad de Uso y Configuración 6. Integración con Otros Sistemas y Aplicaciones

Conceptos de Seguridad en Redes

Importancia de los Conceptos de Seguridad de la Red en Debian Linux 1. Protección Contra Amenazas y Vulnerabilidades 2. Control de Acceso Granular 3. Cifrado y Seguridad de Datos 4. Monitoreo y Detección de Intrusiones 5. Aislamiento y Contención 6. Redundancia y Disponibilidad 7. Cumplimiento de Normativas y Regulaciones 8. Seguridad y Confianza del Usuario

Configuración de OSPFv2 de Área Única

Importancia de la Configuración de OSPFv2 de Área Única en Debian Linux 1. Optimización de Enrutamiento 2. Escalabilidad y Flexibilidad 3. Compatibilidad y Estándares 4. Seguridad y Fiabilidad 5. Gestión Eficiente de Recursos de Red 6. Facilidad de Configuración y Administración 7. Mejoras en la Redudancia y la Disponibilidad

Conceptos de OSPFv2 de Área Única

1. Introducción a OSPF (Open Shortest Path First) 2. Características de OSPFv2 3. Terminología y Componentes Clave 4. Proceso de Formación de Vecindad 5. Tipos de Paquetes OSPF 6. Algoritmo de Dijkstra (SPF) 7. Tipos de Redes OSPF 8. Métricas y Costos de Enlace 9. LSAs (Link-State Advertisements) 10. Designated Router (DR) y Backup Designated Router (BDR) 11. Autenticación en OSPF

Administración de Redes

Este módulo profundiza conceptos y herramientas prácticas de enrutamiento y conmutación mediante la introducción de contenidos para una implementación más eficaz de Redes en Organizaciones pequeñas y medianas. Se alcanza un nivel de conocimiento de Routing y Swtiching avanzado. La tecnología está cambiando el mundo porque conecta dispositivos y mejora nuestra forma de vivir, trabajar, jugar y tratar a nuestro planeta. Las empresas cada día están optando por crear y desarrollar sus propias redes corporativas, adoptando tecnologías escalables y flexibles que se adapten a los cambios pero para esto es necesario el talento humano especializado en la administración de redes. Cada año aumenta la tasa de incidencias en ciberataques dirigidos a empresas y esto obliga a que toda organización con un sitio web, dominio propio y correo electrónico necesitara un profesional en administración de redes. Las instituciones educativas están creando carreras profesionales enfocadas en la administración de redes porque existe una alta demanda de profesionales especializados en áreas técnicas. La administración de redes es uno de los ámbitos laborales con un mayor crecimiento en los últimos años, con más vacantes, más contrataciones y mayor volumen de negocio del mercado. Contenido:

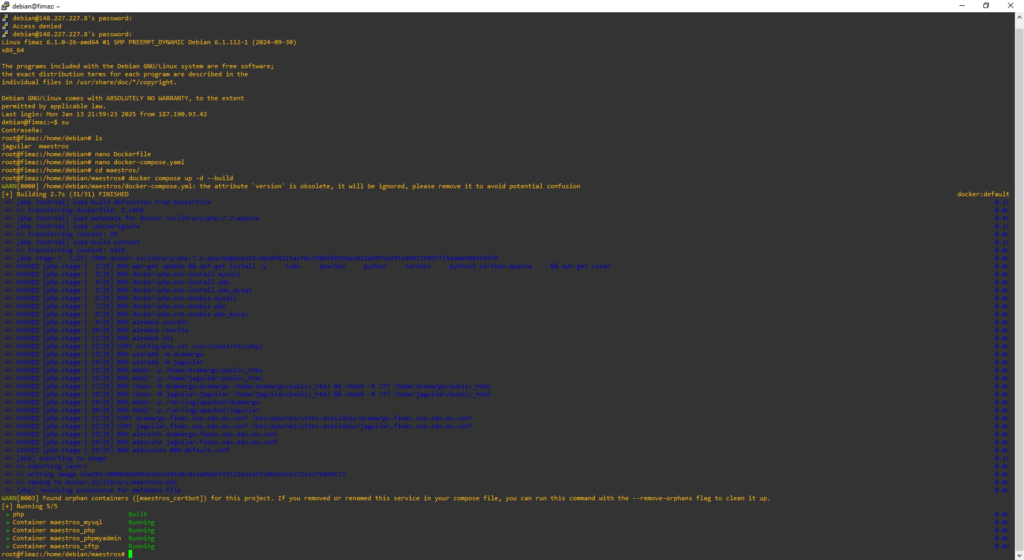

Ejecución de mi primer proyecto

A continuación, te guiaré a través de los pasos que debes seguir después de crear los archivos docker-compose.yaml y Dockerfile: ¡Listo! Ahora deberías tener tus servicios funcionando.

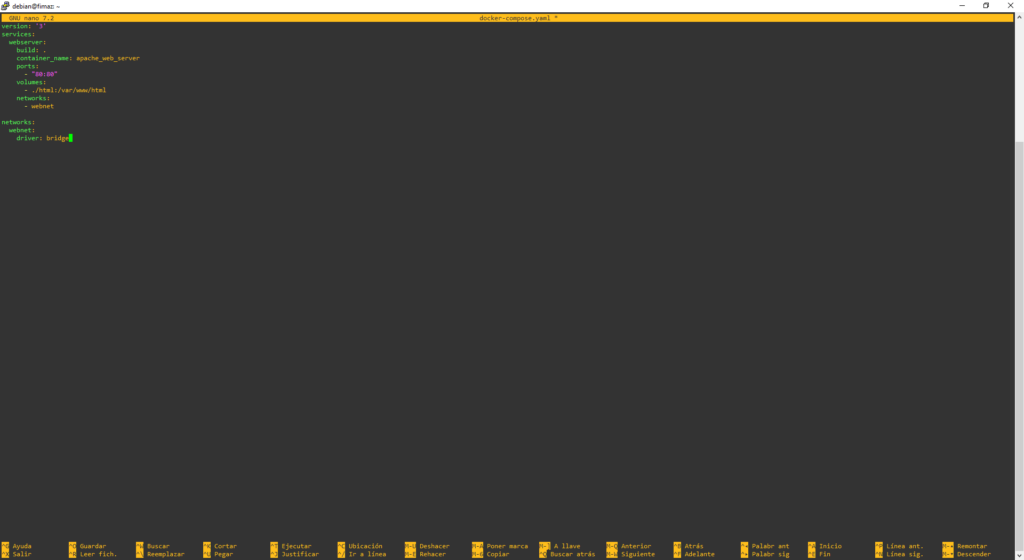

docker-compose.yaml

Un archivo docker-compose.yaml representa la configuración de una aplicación multi-contenedor en Docker. En él, se definen los servicios, redes y volúmenes que componen la aplicación, todo en un único archivo YAML. Crear el archivo docker-compose.yamlEste archivo orquesta los servicios utilizando el Dockerfile definido anteriormente. Crear el contenido HTMLCrea un directorio html en el mismo directorio que contiene el archivo docker-compose.yaml. Dentro de ese directorio, crea un archivo index.html con contenido simple: Construir y ejecutar el contenedorNavega al directorio donde están los archivos Dockerfile y docker-compose.yml.Construye la imagen y levanta los contenedores con el siguiente comando: