Implementación de VLANs en MikroTik con Switches HP Capa 2

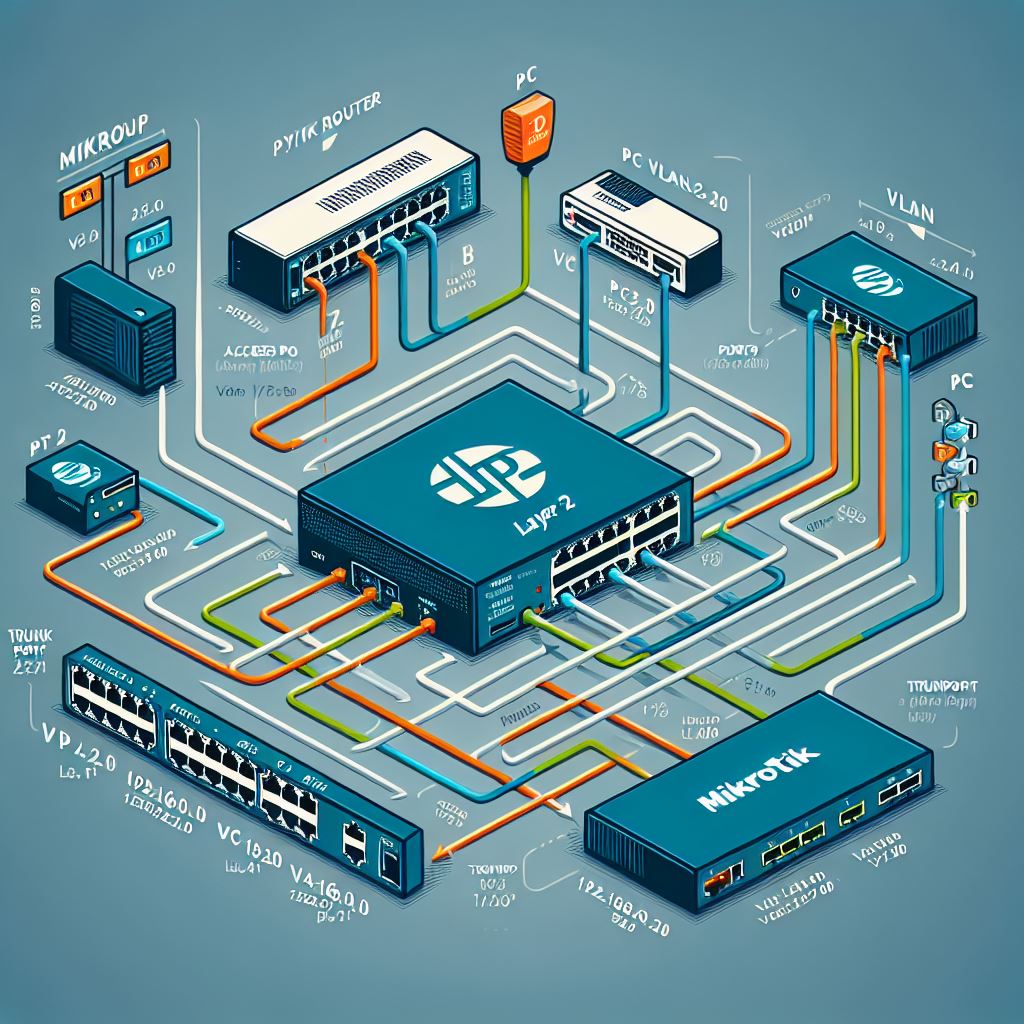

📘 Implementación de VLANs en MikroTik con Switches HP Capa 2 1. Fundamentos de VLANs Una VLAN (Virtual LAN) permite agrupar dispositivos dentro de una misma red lógica, aunque estén físicamente separados. Esto mejora: 2. Rol de MikroTik y Switch HP Capa 2 3. Tipos de Puertos en Switch HP Tipo de Puerto Descripción Uso Común Access Pertenece a una sola VLAN. No etiqueta tramas. Conexión a PCs, impresoras, cámaras. Trunk Transporta múltiples VLANs etiquetadas (802.1Q). Conexión a MikroTik o a otros switches. 4. Ejemplo Práctico de Configuración 🎯 Objetivo: 🖥️ MikroTik (RouterOS) 🖧 Switch HP Capa 2 5. Diagrama de Topología Voy a generar un diagrama visual para ilustrar esta arquitectura.Análisis Aquí tienes el diagrama de red que representa la implementación de VLANs entre un MikroTik y un Switch HP Capa 2: 6. Buenas Prácticas 7. Errores Comunes Error Causa Solución No hay comunicación entre VLANs MikroTik no enruta Verifica interfaces VLAN y direcciones IP Dispositivos no reciben IP DHCP no configurado por VLAN Configura un servidor DHCP por VLAN Tráfico no llega al MikroTik Puerto trunk mal configurado Asegura que el puerto esté etiquetado correctamente 8. Conclusión La implementación de VLANs con MikroTik y Switches HP Capa 2 es una solución poderosa y económica para segmentar redes. Permite una administración eficiente, mejora la seguridad y facilita el crecimiento de la infraestructura. Con una configuración adecuada de puertos access y trunk, se puede lograr una red robusta y bien organizada.

Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda

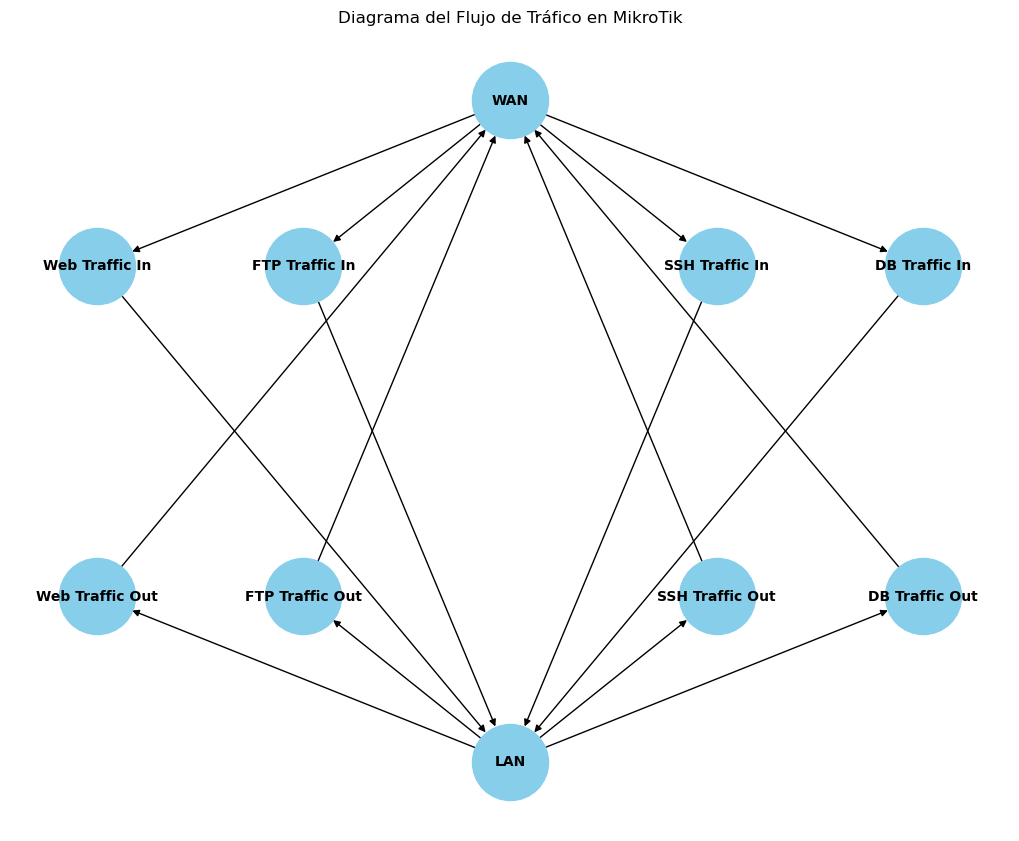

🧠 Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda 🎯 Objetivo General Configurar un router MikroTik para cambiar el tipo de cola de tráfico de PFIFO a PCQ, utilizando marcación de paquetes para diferenciar tráfico entrante y saliente, y asignar anchos de banda específicos para los siguientes servicios: 🧪 Escenario de Ejemplo Imagina que estás administrando la red de una pequeña empresa con 10 empleados. Cada uno usa internet para diferentes tareas: Tu tarea es priorizar el tráfico web y de base de datos, y limitar el tráfico FTP y SSH para evitar saturación. 📋 Pasos Detallados con Ejemplos 🔹 Paso 1: Identificar el Tráfico Servicio Puerto Dirección Ejemplo de uso Web 80, 443 Entrada/Salida Navegar en Chrome FTP 21 Entrada/Salida Subir archivos al servidor SSH 22 Entrada/Salida Acceder a un servidor remoto Base de Datos 3306, 5432 Entrada/Salida Consultas desde un sistema ERP 🔎 Importancia: Saber qué tráfico se genera permite aplicar políticas de control más efectivas. 🔹 Paso 2: Marcación de Paquetes (Mangle) Ejemplo: Marcar tráfico web saliente Repetir para: 🔎 Importancia: Esta marcación permite que las colas reconozcan el tráfico y lo gestionen de forma diferenciada. 🔹 Paso 3: Crear Tipos de Cola PCQ 🔎 Importancia: PCQ reparte el ancho de banda entre múltiples usuarios o conexiones de forma justa. 🔹 Paso 4: Crear Colas Simples Ejemplo: Cola para tráfico web saliente Repetir para: 🔎 Importancia: Las colas permiten asignar prioridades y límites de velocidad por tipo de tráfico. 🔹 Paso 5: Verificación Ejemplo: 🔎 Importancia: Verificar asegura que la configuración esté funcionando como se espera. 🧩 Preguntas de Reflexión 🧭 ¿Qué representa este diagrama?

Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik

🛡️ Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik 🎯 Objetivo General Implementar un sistema automatizado en MikroTik que detecte, registre y bloquee direcciones IP externas que realicen múltiples intentos fallidos de conexión a servicios expuestos en la red WAN, aplicando bloqueos escalonados (10 minutos y luego 1 día), con notificaciones en el log y señales sonoras diferenciadas. 🧱 Componentes de la Solución 🔧 Configuración Paso a Paso 1. Crear listas de seguimiento por etapas /ip firewall address-list add list=whitelist address=192.168.88.0/24 comment=»Red interna confiable» 2. Detección de intentos nuevos (ej. SSH puerto 22) /ip firewall filter add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=!whitelist \ action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m log=yes log-prefix=»SSH intento 1″ 3. Escalado de intentos fallidos Repetir para ssh_stage2 hasta ssh_stage5: /ip firewall filter add chain=input src-address-list=ssh_stage1 protocol=tcp dst-port=22 connection-state=new \ action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m log-prefix=»SSH intento 2″ 4. Bloqueo temporal (10 minutos) /ip firewall filter add chain=input src-address-list=ssh_stage5 action=add-src-to-address-list \ address-list=ssh_block_10min address-list-timeout=10m log=yes log-prefix=»SSH BLOQUEO 10min» add chain=input src-address-list=ssh_block_10min action=drop 5. Escalado a bloqueo de 1 día /ip firewall address-list add list=ssh_block_10min list=ssh_block_1day timeout=1d /ip firewall filter add chain=input src-address-list=ssh_block_1day action=drop log=yes log-prefix=»SSH BLOQUEO 1día» 🔔 Notificaciones Sonoras Scripts para sonidos /system script add name=beep_10min policy=read,write source=»/beep frequency=1000 length=500ms» add name=beep_1day policy=read,write source=»/beep frequency=2000 length=1000ms» Scheduler para ejecutar sonidos /system scheduler add name=beep10min on-event=»/system script run beep_10min» interval=10m start-time=startup add name=beep1day on-event=»/system script run beep_1day» interval=1d start-time=startup 🧹 Mantenimiento y Limpieza Asegúrate de que las listas temporales se limpien automáticamente: /ip firewall address-list add list=ssh_stage1 timeout=1m add list=ssh_stage2 timeout=1m … 📋 Recomendaciones Adicionales Descarga el archivos RSC: Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik.rsc

Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red

Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red Objetivo: Configurar Ntopng para monitorear el tráfico de red en un entorno MikroTik, lo que permitirá analizar en tiempo real el uso de ancho de banda, identificar dispositivos conectados y observar patrones de tráfico. Ntopng es una herramienta de código abierto y un visualizador gráfico que ayuda a obtener información sobre la actividad de la red. Requisitos: Parte 1: Configuración del Router MikroTik para Exportar Datos de Tráfico Para que Ntopng reciba datos de tráfico, configuraremos MikroTik para que envíe datos de flujo (flow data) a través de NetFlow. Configuraremos NetFlow en MikroTik y lo direccionaremos a la IP del servidor que ejecutará Ntopng. Paso 1: Configurar NetFlow en MikroTik 1.- Abrir Winbox y conectar con tu router MikroTik.2.- Ve a IP > Traffic Flow en el menú de Winbox para abrir la configuración de Traffic Flow.3.- Activa la casilla Enabled para iniciar la recopilación de tráfico. Configurar el Target del Traffic Flow: 4.- Haz clic en OK para aplicar la configuración. 5.- Configurar las Interfaces Monitoreadas: Paso 2: Verificar Configuración de Firewall Asegúrate de que las reglas del firewall permiten el tráfico NetFlow hacia el servidor Ntopng:1.- Ve a IP > Firewall y selecciona la pestaña Filter Rules.2.- Verifica que exista una regla que permita el tráfico saliente hacia la IP y el puerto 2055 del servidor Ntopng. Si no existe, crea una nueva regla: Esta configuración permitirá que el router envíe los datos de flujo sin interferencias hacia el servidor. Parte 2: Instalación y Configuración de Ntopng en el Servidor Paso 1: Instalar Ntopng en el Servidor Sigue estos pasos para instalar Ntopng en un servidor basado en Debian o Ubuntu: 1.- Actualizar los Repositorios: sudo apt update 2.- Instalar Dependencias (requeridas para Ntopng): sudo apt install software-properties-common wget 3.- Descargar Ntopng: wget https://packages.ntop.org/apt/bookworm/all/apt-ntop.deb 4.- Instalar Ntopng y dependencias necesarias: sudo apt install ./apt-ntop.debapt clean allapt updateapt install pfring-dkms nprobe ntopng n2disk cento ntap 5.- Iniciar el Servicio de Ntopng: sudo systemctl start ntopngsudo systemctl enable ntopng 6.- Verificar Estado de Ntopng: sudo systemctl status ntopng Si todo está correctamente configurado, el servicio Ntopng debería estar activo y en funcionamiento. Paso 2: Configurar Ntopng para Recibir NetFlow 1.- Editar el Archivo de Configuración de Ntopng: 2.- Guarda el archivo y cierra el editor. 3.- Reiniciar el Servicio de Ntopng para aplicar los cambios: sudo systemctl restart ntopng Paso 3: Acceder a la Interfaz Web de Ntopng 1.- Abre un navegador web y accede a la interfaz de Ntopng escribiendo la IP del servidor seguido de su puerto predeterminado, 3000. Por ejemplo:http://192.168.10.253:3000 2.- Iniciar sesión en Ntopng:El usuario predeterminado es admin.La contraseña es admin (se recomienda cambiar la contraseña al primer inicio de sesión por motivos de seguridad). 3.- Configuración Básica en la Interfaz de Ntopng: Parte 3: Verificación y Pruebas de Monitoreo en Ntopng Paso 1: Verificar la Recepción de Datos en Ntopng En la interfaz de Ntopng:1.- Ve a la sección Interfaces en el menú.2.- Debes ver el tráfico capturado desde la IP del router MikroTik.3.- Examinar el Tráfico: Paso 2: Analizar el Tráfico por IP y Protocolo 1.- Ntopng te permite explorar datos específicos por IP, mostrando el tráfico generado por cada dispositivo.2.- En el menú principal, selecciona Hosts para ver una lista de todos los dispositivos conectados, incluyendo el consumo de ancho de banda individual.3.- Usa el apartado de Flows para ver las sesiones activas y el tipo de tráfico (HTTP, HTTPS, DNS, etc.). Paso 3: Configurar Alertas (Opcional) Ntopng ofrece la posibilidad de configurar alertas para detectar patrones de tráfico inusuales. Puedes establecer umbrales de ancho de banda y recibir notificaciones si un host excede el límite. Pruebas 1.- Verificación de Dispositivos en la Red: Asegúrate de que todos los dispositivos conectados a la red local aparezcan en la lista de hosts de Ntopng.2.- Monitoreo de Actividad en Tiempo Real: Realiza una prueba de ancho de banda (por ejemplo, reproduciendo un video en línea) y observa cómo Ntopng muestra el aumento de tráfico para el dispositivo correspondiente.3.- Observación de Patrones de Tráfico: Accede a la sección de Traffic Analysis en Ntopng para visualizar el tráfico según protocolos y servicios. Esto permite identificar el tipo de uso de la red y detectar posibles congestionamientos. Vídeo: https://www.youtube.com/embed/kCuargDD6TA?controls=0&modestbranding=1&rel=0&showinfo=0&loop=0&fs=0&hl=es&enablejsapi=1&origin=https%3A%2F%2Fmoodle.fimaz.uas.edu.mx&widgetid=1Reproducir Vídeo Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión Al completar esta actividad, has configurado un sistema de monitoreo robusto con Ntopng y MikroTik. Esta combinación proporciona una visión profunda del tráfico de red, identificando dispositivos conectados, consumos de ancho de banda, y posibles cuellos de botella. Aunque PPTP es un protocolo básico y fácil de implementar, considera la posibilidad de usar alternativas más seguras como OpenVPN o L2TP/IPSec, especialmente en entornos que requieran un mayor nivel de seguridad.

Instalar y configurar Fog Project en Debian 12.9

Paso 1: Preparativos iniciales Paso 2: Clonar el repositorio de Fog Project Paso 3: Ejecutar el script de instalación Paso 4: Configuración durante la instalación Paso 5: Finalizar la instalación Paso 6: Configuración inicial en la interfaz web Paso 7: Crear y desplegar imágenes Consejos adicionales

Configurar un Router MikroTik para que trabaje con Fog Project

Paso 1: Acceder al router MikroTik Paso 2: Configurar el servidor DHCP Paso 3: Configurar las opciones DHCP en MikroTik Paso 4: Configurar el servidor TFTP en Fog Paso 5: Probar la configuración Consejos adicionales

MikroTik – OSPF

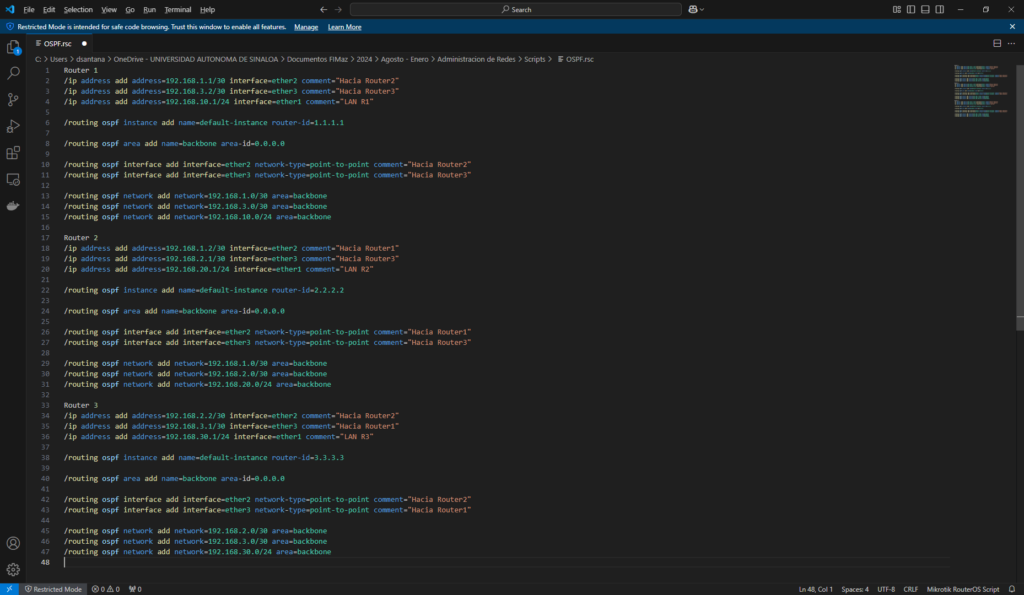

Actividad Completa: Configuración de OSPF en MikroTik El Protocolo de Primeros en el Sistema Abierto (OSPF) es un protocolo de enrutamiento dinámico que optimiza la comunicación entre múltiples routers al calcular la ruta más corta hacia cada destino. Esta actividad te guiará paso a paso para implementar OSPF en MikroTik en un entorno simulado usando GNS3. Objetivo: Configurar y verificar OSPF en una red con tres routers MikroTik, cada uno conectado a una red interna diferente, asegurando la comunicación entre todas las redes. Escenario: Material necesario: Parte 1: Configuración de las Interfaces Parte 2: Configuración de OSPF Parte 3: Pruebas de Conectividad Parte 4: Configuración de Redistribución de Rutas En caso de tener rutas estáticas adicionales que deseas compartir con OSPF: Parte 5: Monitoreo de OSPF Preguntas para Evaluar Criterios de Evaluación Esta actividad proporcionará una experiencia práctica integral sobre el uso de OSPF en MikroTik. Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión sobre el Uso de OSPF en MikroTik OSPF (Open Shortest Path First) es un protocolo de enrutamiento dinámico robusto y ampliamente utilizado en redes empresariales debido a su capacidad para adaptarse rápidamente a los cambios en la topología de red. En el contexto de MikroTik, OSPF demuestra ser una herramienta eficiente para la interconexión y gestión de rutas en entornos dinámicos y complejos. Ventajas principales del uso de OSPF en MikroTik: Limitaciones a considerar: Reflexión Final: Implementar OSPF en MikroTik proporciona un equilibrio perfecto entre funcionalidad y control. Permite a los administradores de red gestionar de forma eficiente entornos dinámicos con múltiples rutas y topologías complejas, asegurando alta disponibilidad y rendimiento. Además, la compatibilidad de MikroTik con estándares abiertos como OSPF lo convierte en una solución versátil y confiable para redes empresariales. Aprender y dominar OSPF en MikroTik no solo mejora las habilidades técnicas, sino que también fomenta el diseño de redes resilientes y escalables.

Configuración de una VPN en MikroTik 6.46

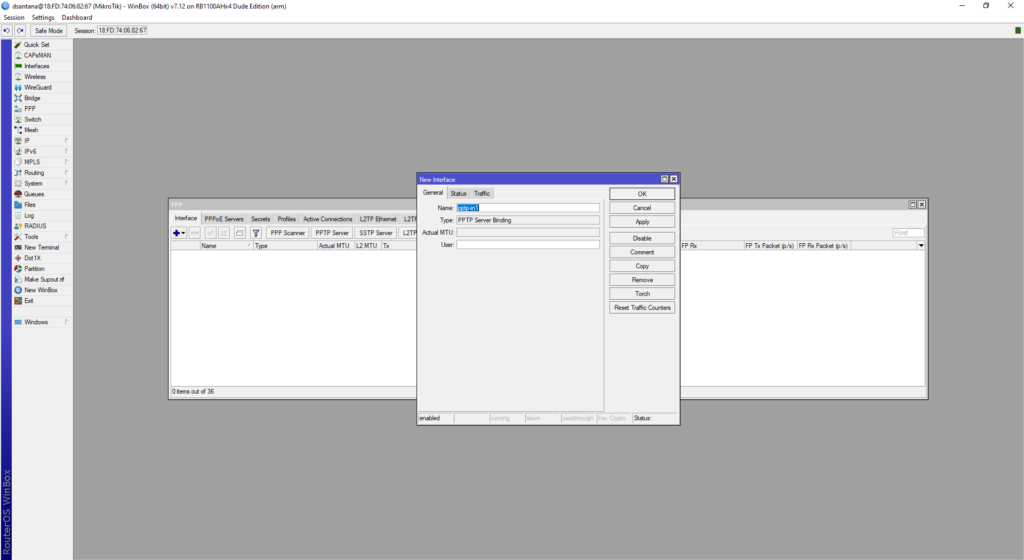

Objetivo: Configurar una VPN en MikroTik 6.46 para permitir el acceso seguro a la red local desde ubicaciones remotas. En esta actividad configuraremos una VPN PPTP (Point-to-Point Tunneling Protocol), que es relativamente sencilla de configurar y ampliamente compatible con la mayoría de los dispositivos. Requisitos: Configuración de VPN PPTP en MikroTik Paso 1: Activar el Servidor PPTP en MikroTik Paso 2: Crear Usuarios para la VPN Paso 3: Configuración de Reglas de Firewall Para que la VPN funcione correctamente y pueda acceder a la red local, debes permitir el tráfico PPTP en el firewall. Paso 4: Configuración de NAT (Si es Necesario) Para que los usuarios de la VPN puedan acceder a Internet a través del router, es posible que necesites agregar una regla de NAT: Esta regla permite que el tráfico de los clientes VPN tenga acceso a Internet. Configuración en el Cliente VPN Después de configurar la VPN en el router MikroTik, es necesario establecer la conexión desde un dispositivo cliente. Explicaré cómo realizar esto en Windows. Paso 1: Configuración en el Cliente (Windows) Paso 2: Probar la Conexión Pruebas de Conectividad y Seguridad Resumen Con estos pasos, has configurado una VPN PPTP en tu MikroTik, permitiendo que dispositivos remotos accedan a tu red de forma segura. Aunque PPTP es fácil de implementar, considera usar alternativas más seguras como L2TP/IPSec o OpenVPN en futuras implementaciones, ya que ofrecen mejor cifrado y protección de datos. Evaluación: Conclusión: La configuración de una VPN en MikroTik 6.46 proporciona un método seguro y eficiente para que los usuarios remotos accedan a los recursos internos de una red. A lo largo de esta actividad, establecimos una conexión PPTP, configurando tanto el router como el cliente, y aplicamos reglas de firewall y NAT para asegurar el acceso y la privacidad de los datos en tránsito. Aunque PPTP ofrece una solución rápida y de fácil implementación, es recomendable considerar protocolos con mayor nivel de cifrado, como L2TP/IPSec o OpenVPN, para escenarios que demanden una seguridad adicional. Esta actividad no solo mejora la conectividad remota, sino que también fortalece el control de la red, optimizando su rendimiento y su administración segura.

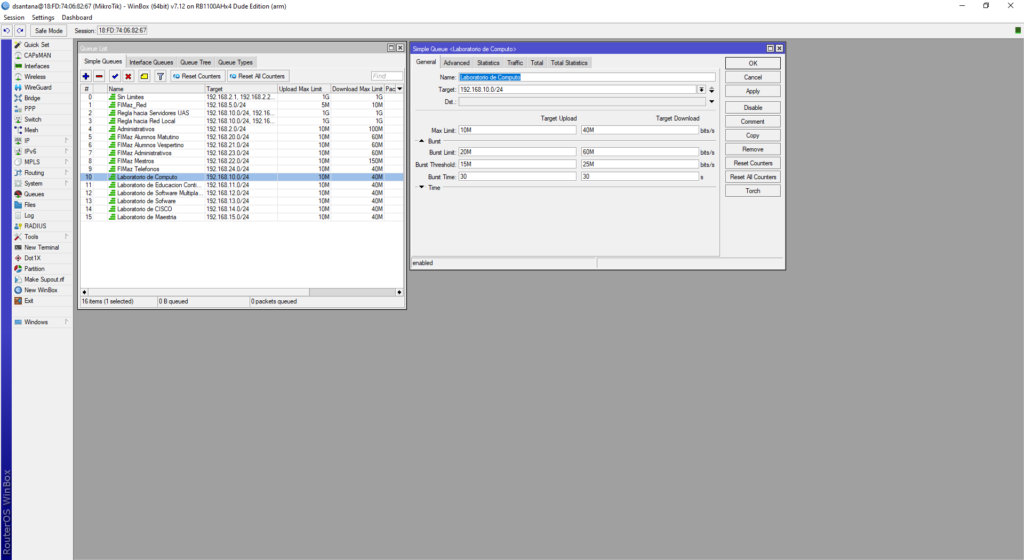

Configuración Detallada de Control de Ancho de Banda en MikroTik 6.46 usando Queues

Objetivo: Configurar y gestionar colas de ancho de banda en MikroTik 6.46, aplicando limitaciones para diferentes dispositivos y tipos de tráfico. Aprenderás cómo controlar el ancho de banda utilizando Simple Queues y Queue Tree para optimizar el rendimiento de la red. Requisitos: Parte 1: Control Básico de Ancho de Banda usando Simple Queues Caso 1: Limitar el Ancho de Banda de un Dispositivo Específico Pasos: Prueba: Desde el dispositivo con IP 192.168.1.10, realiza una descarga y una carga a Internet. Observa que la velocidad está limitada a los valores especificados. Caso 2: Limitar el Ancho de Banda para un Rango de IPs Pasos: Prueba: Desde cualquier dispositivo en el rango 192.168.1.20-192.168.1.30, realiza una descarga y una carga. La velocidad máxima de conexión estará limitada a los valores especificados. Caso 3: Limitar el Ancho de Banda para Todos los Usuarios de la Red Local Pasos: Prueba: Con cualquier dispositivo de la red, realiza pruebas de descarga y carga. La velocidad de toda la red debe estar limitada a los valores definidos. Parte 2: Control Avanzado de Ancho de Banda usando Queue Tree Queue Tree es útil cuando necesitas mayor control, permitiendo la gestión del ancho de banda según tipos de tráfico, priorización, o estructura jerárquica. Caso 1: Crear un Límite Global con Sub-limites para Diferentes Tipos de Tráfico Pasos: Prueba: Realiza descargas HTTP desde un dispositivo en la red y verifica que solo usa hasta 15 Mbps, mientras que otros tipos de tráfico usan hasta 5 Mbps. Caso 2: Priorizar Ancho de Banda para un Dispositivo Crítico en la Red Pasos: Prueba: Desde el dispositivo 192.168.1.50, realiza una descarga. El ancho de banda debe ser de hasta 5 Mbps, mientras que otros dispositivos en la red tendrán el ancho de banda restante disponible. Parte 3: Configuración de Burst (Explosión de Velocidad) Burst permite que los usuarios experimenten velocidades superiores durante un corto periodo, proporcionando una «explosión» inicial que puede mejorar la experiencia. Caso: Configurar una Cola con Burst Pasos: Prueba: Desde el dispositivo 192.168.1.60, inicia una descarga. La velocidad inicial debe alcanzar los 5 Mbps y luego reducirse a 2 Mbps después de 15 segundos. Evaluación: Conclusión: Esta actividad te permite comprender cómo administrar el ancho de banda en MikroTik utilizando Simple Queues y Queue Tree. Configurar burst, límites globales y colas prioritarias proporciona un control avanzado y eficiente para optimizar el rendimiento de la red.

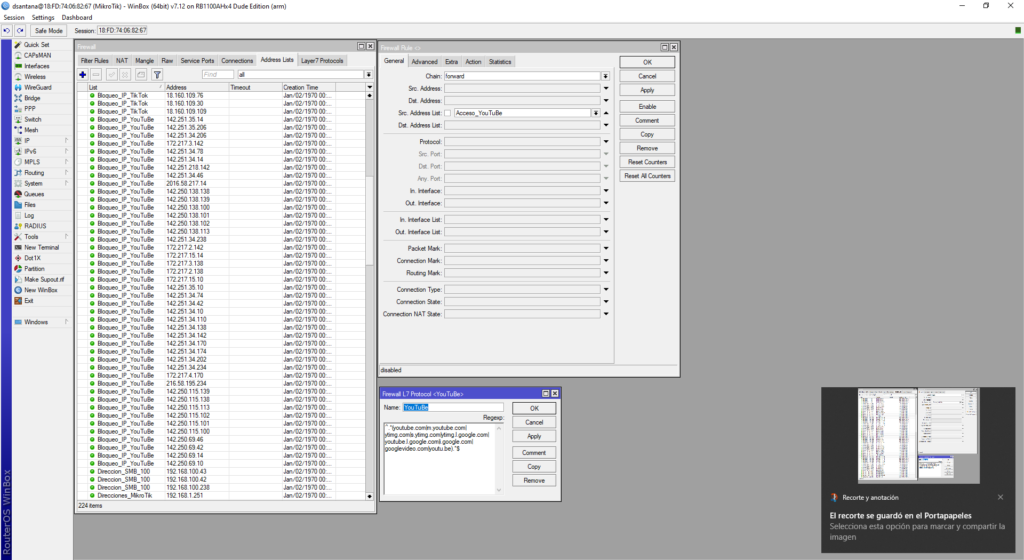

Configuración de Filter Rules en MikroTik 6.46 para Bloqueo por Contenido, Puertos, Protocolos, Direcciones IP y más

Objetivo: Configurar reglas de filtrado en MikroTik 6.46 para bloquear tráfico en función de diversos criterios, como contenido (Layer 7), puertos, protocolos, direcciones IP de origen y destino, y listas de direcciones (Address List). Requisitos: Instrucciones: Evaluación: Conclusión: Esta actividad te permitirá comprender cómo usar MikroTik 6.46 para configurar reglas avanzadas de filtrado (Filter Rules), proporcionando un control robusto sobre el tráfico de la red mediante la implementación de reglas basadas en contenido, puertos, protocolos y direcciones IP.