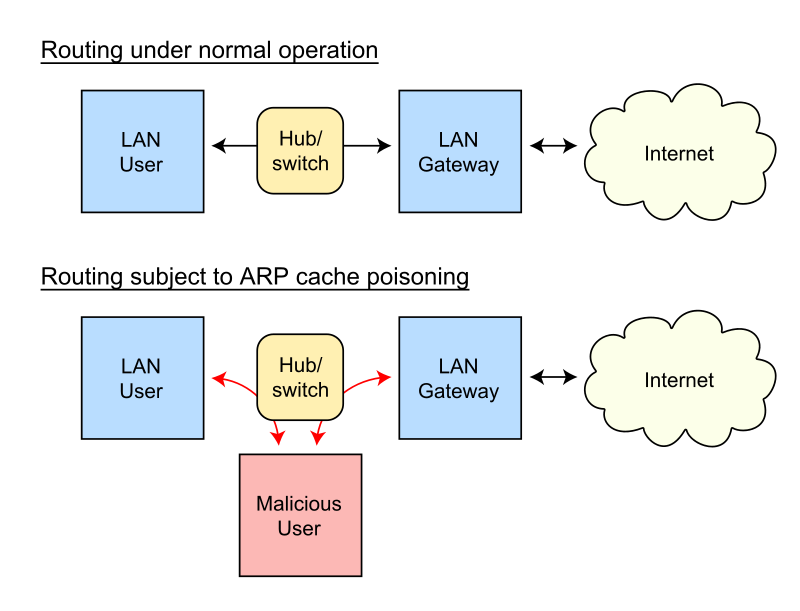

Los ataques ARP Poisoning se basan principalmente en enviar mensajes ARP modificados (spoofing) a la tarjeta de red de manera que, al conectarse a la red local, suplantemos la identidad de otro de los dispositivos conectados a ella, por ejemplo, la puerta de enlace. Esto se logra asociando la MAC del sistema atacante a la IP del nodo atacado, recibiendo todos los paquetes tanto emitidos desde el host de la víctima como destinados a él.

A continuación, se les va a explicar cómo podemos hacer un ataque ARP Poisoning utilizando tan solo la distribución de seguridad informática Kali Linux.

Preparando Ettercap para el ataque ARP Poisoning

Lo primero que debemos hacer, en la lista de aplicaciones, es buscar el apartado «9. Sniffing y Spoofing«, ya que es allí donde encontraremos las herramientas necesarias para llevar a cabo este ataque informático.

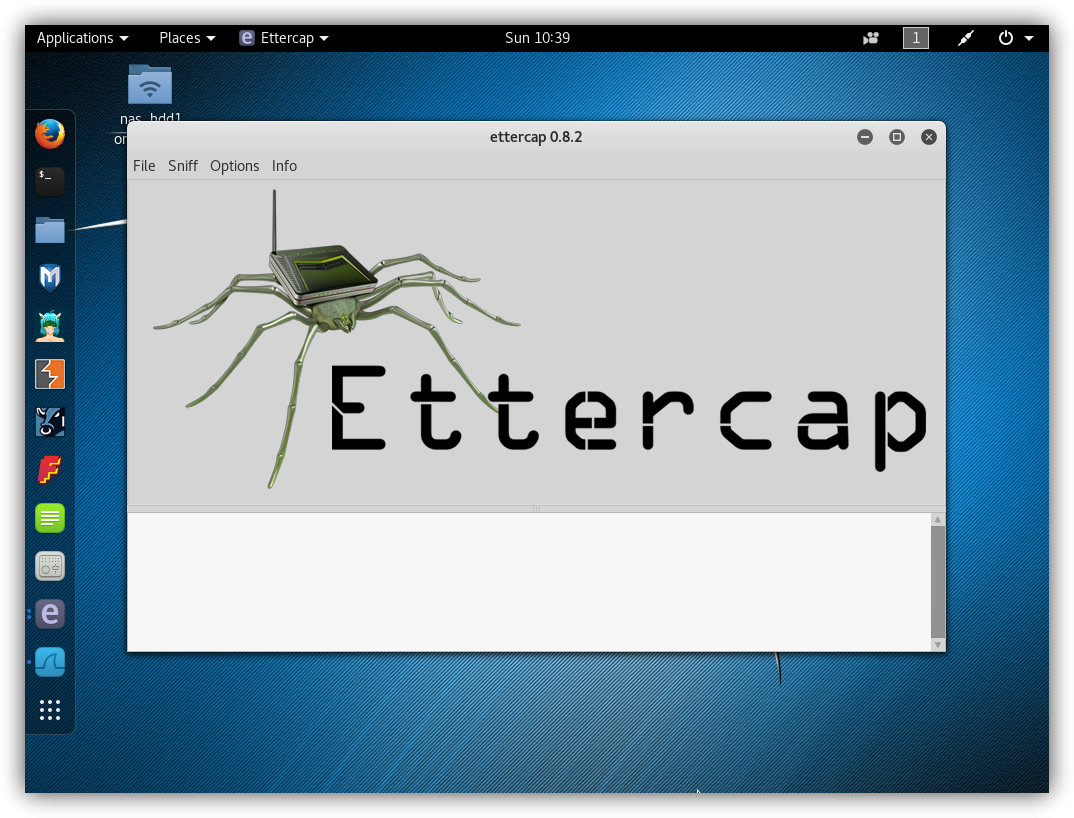

A continuación, abriremos «Ettercap» y veremos una ventana similar a la siguiente.

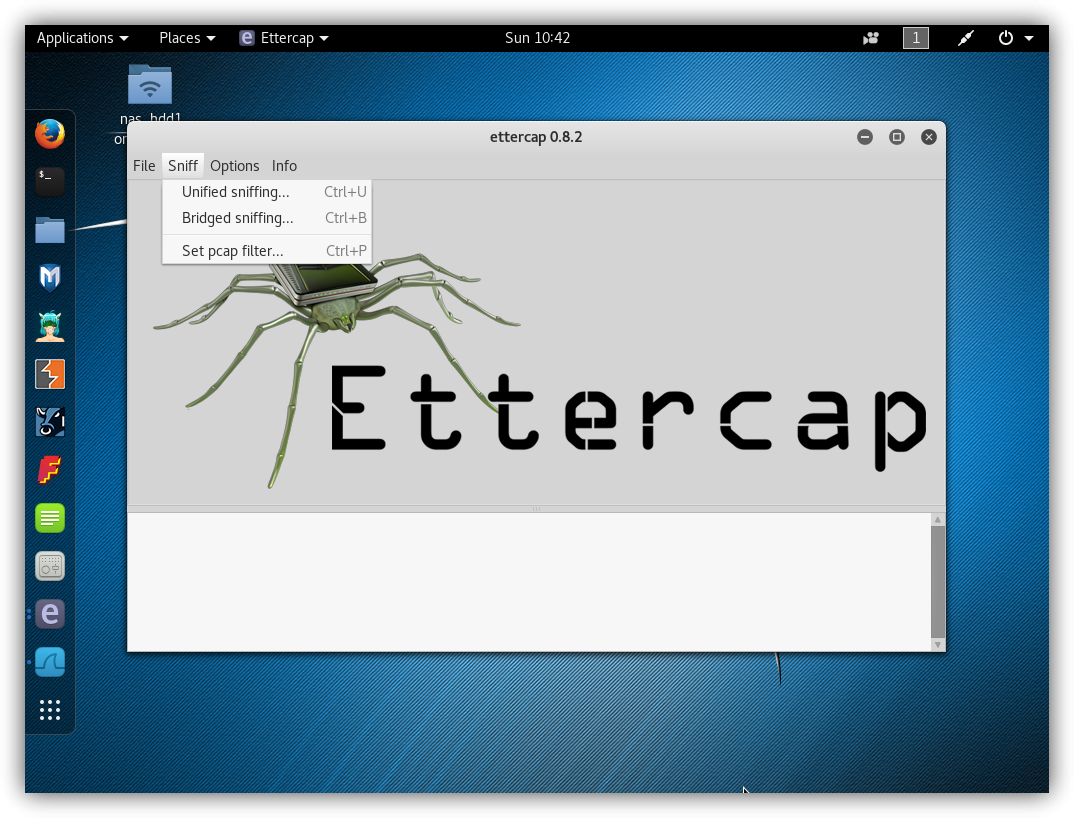

El siguiente paso es seleccionar la tarjeta de red con la que vamos a trabajar. Para ello, en el menú superior de Ettercap seleccionaremos «Sniff > Unified Sniffing» y, cuando nos lo pregunte, seleccionaremos nuestra tarjeta de red (por ejemplo, en nuestro caso, eth0).

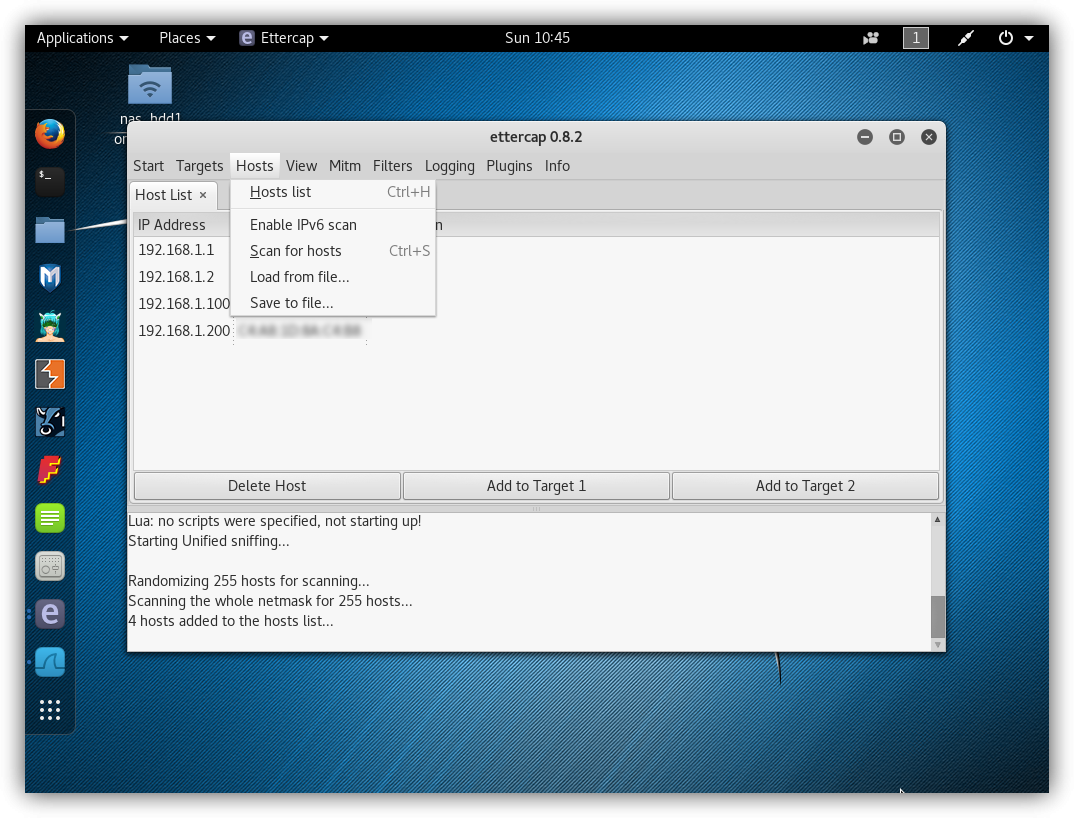

El siguiente paso es buscar todos los hosts conectados a nuestra red local. Para ello, seleccionaremos «Hosts» del menú de la parte superior y seleccionaremos la primera opción, «Hosts List«.

Aquí deberían salirnos todos los hosts o dispositivos conectados a nuestra red. Sin embargo, en caso de que no salgan todos, podemos realizar una exploración completa de la red simplemente abriendo el menú «Hosts» y seleccionando la opción «Scan for hosts«. Tras unos segundos, la lista de antes se debería actualizar mostrando todos los dispositivos, con sus respectivas IPs y MACs, conectados a nuestra red.

Nuestro Ettercap ya está listo. Ya podemos empezar con el ataque ARP Poisoning

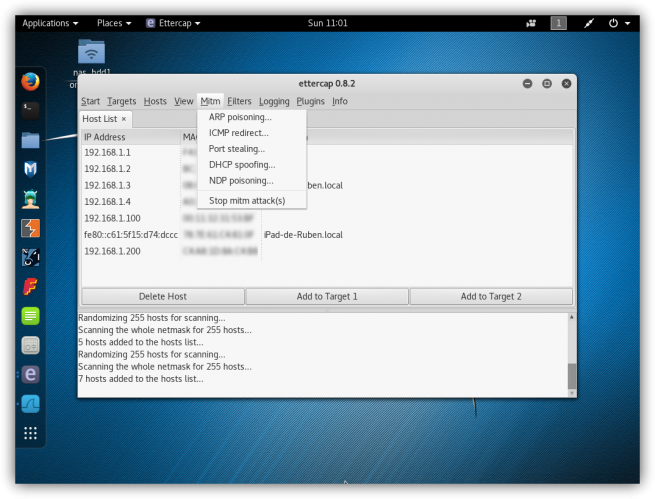

En caso de querer realizar un ataque dirigido contra un solo host, por ejemplo, suplantar la identidad de la puerta de enlace para monitorizar las conexiones del iPad que nos aparece en la lista de dispositivos, antes de empezar con el ataque debemos establecer los dos objetivos.

Para ello, debajo de la lista de hosts podemos ver tres botones, aunque nosotros prestaremos atención a los dos últimos:

- Target 1 – Seleccionamos la IP del dispositivo a monitorizar, en este caso, el iPad, y pulsamos sobre dicho botón.

- Target 2 – Pulsamos la IP que queremos suplantar, en este caso, la de la puerta de enlace.

Todo listo. Ahora solo debemos elegir el menú «MITM» de la parte superior y, en él, escoger la opción «ARP Poisoning«.

Nos aparecerá una pequeña ventana de configuración, en la cual debemos asegurarnos de marcar «Sniff Remote Connections«.

Pulsamos sobre «Ok» y el ataque dará lugar. Ahora ya podemos tener el control sobre el host que hayamos establecido como «Target 1«. Lo siguiente que debemos hacer es, por ejemplo, ejecutar Wireshark para capturar todos los paquetes de red y analizarlos en busca de información interesante o recurrir a los diferentes plugins que nos ofrece Ettercap, como, por ejemplo, el navegador web remoto, donde nos cargará todas las webs que visite el objetivo.

Se les recuerda que estas técnicas solo son para uso privado dentro de nuestra propia red (por ejemplo, para comprobar qué información estamos mandando libremente a la red o, como hemos hecho nosotros a nivel privado, analizar todas las conexiones que establecía una aplicación del iPad que nos parecía sospechosa con Wireshark).

Si utilizamos estas técnicas para monitorizar los sistemas de otras personas, estaremos cometiendo un delito.