Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red

Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red Objetivo: Configurar Ntopng para monitorear el tráfico de red en un entorno MikroTik, lo que permitirá analizar en tiempo real el uso de ancho de banda, identificar dispositivos conectados y observar patrones de tráfico. Ntopng es una herramienta de código abierto y un visualizador gráfico que ayuda a obtener información sobre la actividad de la red. Requisitos: Parte 1: Configuración del Router MikroTik para Exportar Datos de Tráfico Para que Ntopng reciba datos de tráfico, configuraremos MikroTik para que envíe datos de flujo (flow data) a través de NetFlow. Configuraremos NetFlow en MikroTik y lo direccionaremos a la IP del servidor que ejecutará Ntopng. Paso 1: Configurar NetFlow en MikroTik 1.- Abrir Winbox y conectar con tu router MikroTik.2.- Ve a IP > Traffic Flow en el menú de Winbox para abrir la configuración de Traffic Flow.3.- Activa la casilla Enabled para iniciar la recopilación de tráfico. Configurar el Target del Traffic Flow: 4.- Haz clic en OK para aplicar la configuración. 5.- Configurar las Interfaces Monitoreadas: Paso 2: Verificar Configuración de Firewall Asegúrate de que las reglas del firewall permiten el tráfico NetFlow hacia el servidor Ntopng:1.- Ve a IP > Firewall y selecciona la pestaña Filter Rules.2.- Verifica que exista una regla que permita el tráfico saliente hacia la IP y el puerto 2055 del servidor Ntopng. Si no existe, crea una nueva regla: Esta configuración permitirá que el router envíe los datos de flujo sin interferencias hacia el servidor. Parte 2: Instalación y Configuración de Ntopng en el Servidor Paso 1: Instalar Ntopng en el Servidor Sigue estos pasos para instalar Ntopng en un servidor basado en Debian o Ubuntu: 1.- Actualizar los Repositorios: sudo apt update 2.- Instalar Dependencias (requeridas para Ntopng): sudo apt install software-properties-common wget 3.- Descargar Ntopng: wget https://packages.ntop.org/apt/bookworm/all/apt-ntop.deb 4.- Instalar Ntopng y dependencias necesarias: sudo apt install ./apt-ntop.debapt clean allapt updateapt install pfring-dkms nprobe ntopng n2disk cento ntap 5.- Iniciar el Servicio de Ntopng: sudo systemctl start ntopngsudo systemctl enable ntopng 6.- Verificar Estado de Ntopng: sudo systemctl status ntopng Si todo está correctamente configurado, el servicio Ntopng debería estar activo y en funcionamiento. Paso 2: Configurar Ntopng para Recibir NetFlow 1.- Editar el Archivo de Configuración de Ntopng: 2.- Guarda el archivo y cierra el editor. 3.- Reiniciar el Servicio de Ntopng para aplicar los cambios: sudo systemctl restart ntopng Paso 3: Acceder a la Interfaz Web de Ntopng 1.- Abre un navegador web y accede a la interfaz de Ntopng escribiendo la IP del servidor seguido de su puerto predeterminado, 3000. Por ejemplo:http://192.168.10.253:3000 2.- Iniciar sesión en Ntopng:El usuario predeterminado es admin.La contraseña es admin (se recomienda cambiar la contraseña al primer inicio de sesión por motivos de seguridad). 3.- Configuración Básica en la Interfaz de Ntopng: Parte 3: Verificación y Pruebas de Monitoreo en Ntopng Paso 1: Verificar la Recepción de Datos en Ntopng En la interfaz de Ntopng:1.- Ve a la sección Interfaces en el menú.2.- Debes ver el tráfico capturado desde la IP del router MikroTik.3.- Examinar el Tráfico: Paso 2: Analizar el Tráfico por IP y Protocolo 1.- Ntopng te permite explorar datos específicos por IP, mostrando el tráfico generado por cada dispositivo.2.- En el menú principal, selecciona Hosts para ver una lista de todos los dispositivos conectados, incluyendo el consumo de ancho de banda individual.3.- Usa el apartado de Flows para ver las sesiones activas y el tipo de tráfico (HTTP, HTTPS, DNS, etc.). Paso 3: Configurar Alertas (Opcional) Ntopng ofrece la posibilidad de configurar alertas para detectar patrones de tráfico inusuales. Puedes establecer umbrales de ancho de banda y recibir notificaciones si un host excede el límite. Pruebas 1.- Verificación de Dispositivos en la Red: Asegúrate de que todos los dispositivos conectados a la red local aparezcan en la lista de hosts de Ntopng.2.- Monitoreo de Actividad en Tiempo Real: Realiza una prueba de ancho de banda (por ejemplo, reproduciendo un video en línea) y observa cómo Ntopng muestra el aumento de tráfico para el dispositivo correspondiente.3.- Observación de Patrones de Tráfico: Accede a la sección de Traffic Analysis en Ntopng para visualizar el tráfico según protocolos y servicios. Esto permite identificar el tipo de uso de la red y detectar posibles congestionamientos. Vídeo: https://www.youtube.com/embed/kCuargDD6TA?controls=0&modestbranding=1&rel=0&showinfo=0&loop=0&fs=0&hl=es&enablejsapi=1&origin=https%3A%2F%2Fmoodle.fimaz.uas.edu.mx&widgetid=1Reproducir Vídeo Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión Al completar esta actividad, has configurado un sistema de monitoreo robusto con Ntopng y MikroTik. Esta combinación proporciona una visión profunda del tráfico de red, identificando dispositivos conectados, consumos de ancho de banda, y posibles cuellos de botella. Aunque PPTP es un protocolo básico y fácil de implementar, considera la posibilidad de usar alternativas más seguras como OpenVPN o L2TP/IPSec, especialmente en entornos que requieran un mayor nivel de seguridad.

Instalar y configurar Fog Project en Debian 12.9

Paso 1: Preparativos iniciales Paso 2: Clonar el repositorio de Fog Project Paso 3: Ejecutar el script de instalación Paso 4: Configuración durante la instalación Paso 5: Finalizar la instalación Paso 6: Configuración inicial en la interfaz web Paso 7: Crear y desplegar imágenes Consejos adicionales

Configurar un Router MikroTik para que trabaje con Fog Project

Paso 1: Acceder al router MikroTik Paso 2: Configurar el servidor DHCP Paso 3: Configurar las opciones DHCP en MikroTik Paso 4: Configurar el servidor TFTP en Fog Paso 5: Probar la configuración Consejos adicionales

Gestión de los permisos de los archivos

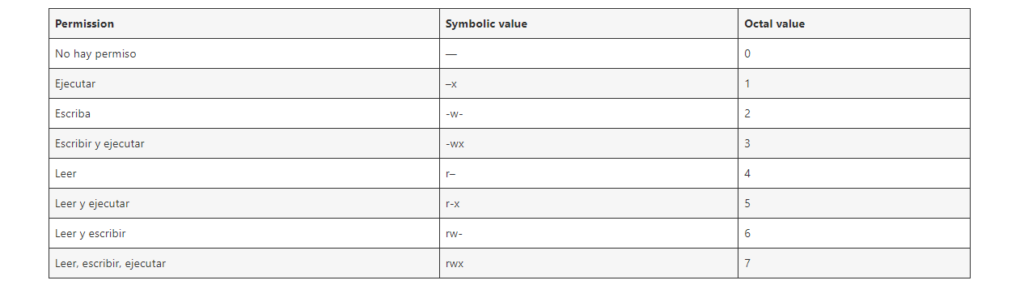

Introducción a los permisos de los archivos Cada archivo o directorio tiene tres niveles de propiedad: A cada nivel de propiedad se le pueden asignar los siguientes permisos: Tenga en cuenta que el permiso de ejecución para un archivo le permite ejecutar ese archivo. El permiso de ejecución para un directorio le permite acceder al contenido del directorio, pero no ejecutarlo. Cuando se crea un nuevo archivo o directorio, se le asigna automáticamente el conjunto de permisos por defecto. El permiso por defecto para un archivo o directorio se basa en dos factores: Permisos de base Cada vez que se crea un nuevo archivo o directorio, se le asigna automáticamente un permiso base. Los permisos base de un archivo o directorio pueden expresarse en valores symbolic o octal. Permission Symbolic value Octal value No hay permiso — 0 Ejecutar –x 1 Escriba -w- 2 Escribir y ejecutar -wx 3 Leer r– 4 Leer y ejecutar r-x 5 Leer y escribir rw- 6 Leer, escribir, ejecutar rwx 7 El permiso base para un directorio es 777 (drwxrwxrwx), que concede a todo el mundo los permisos de lectura, escritura y ejecución. Esto significa que el propietario del directorio, el grupo y otros pueden listar el contenido del directorio, crear, borrar y editar elementos dentro del directorio, y descender en él. Tenga en cuenta que los archivos individuales dentro de un directorio pueden tener su propio permiso que podría impedirle editarlos, a pesar de tener acceso ilimitado al directorio. El permiso base para un archivo es 666 (-rw-rw-rw-), que concede a todo el mundo los permisos de lectura y escritura. Esto significa que el propietario del archivo, el grupo y otros pueden leer y editar el archivo. Ejemplo 1 Si un archivo tiene los siguientes permisos: $ ls -l -rwxrw—-. 1 sysadmins sysadmins 2 Mar 2 08:43 file Ejemplo 2 Si un directorio tiene los siguientes permisos: $ ls -dl directory drwxr—–. 1 sysadmins sysadmins 2 Mar 2 08:43 directory Nota El permiso base que se asigna automáticamente a un archivo o directorio es not el permiso por defecto con el que termina el archivo o directorio. Cuando se crea un archivo o directorio, el permiso base es alterado por el umask. La combinación del permiso base y el umask crea el permiso por defecto para los archivos y directorios. Máscara del modo de creación de archivos del usuario La umask es una variable que elimina automáticamente los permisos del valor de permiso base cada vez que se crea un archivo o directorio para aumentar la seguridad general de un sistema linux. El umask puede expresarse en symbolic o octal. Permission Symbolic value Octal value Leer, escribir y ejecutar rwx 0 Leer y escribir rw- 1 Leer y ejecutar r-x 2 Leer r– 3 Escribir y ejecutar -wx 4 Escriba -w- 5 Ejecutar –x 6 No hay permisos — 7 El valor por defecto de umask para un usuario estándar es 0002. El valor por defecto de umask para un usuario root es 0022. El primer dígito de umask representa los permisos especiales (sticky bit, ). Los tres últimos dígitos de umask representan los permisos que se quitan al usuario propietario (u), al propietario del grupo (g), y a otros (o) respectivamente. Ejemplo El siguiente ejemplo ilustra cómo el umask con un valor octal de 0137 se aplica al archivo con el permiso base de 777, para crear el archivo con el permiso por defecto de 640. Figura – Aplicación de la umask al crear un archivo Permisos por defecto El permiso por defecto para un nuevo archivo o directorio se determina aplicando el umask al permiso base. Ejemplo 1 Cuando un standard user crea un nuevo directory, el umask se establece en 002 (rwxrwxr-x), y el permiso base para un directorio se establece en 777 (rwxrwxrwx). Esto hace que el permiso por defecto sea 775 (drwxrwxr-x). Symbolic value Octal value Base permission rwxrwxrwx 777 Umask rwxrwxr-x 002 Default permission rwxrwxr-x 775 Esto significa que el propietario del directorio y el grupo pueden listar el contenido del directorio, crear, borrar y editar elementos dentro del directorio, y descender en él. Los demás usuarios sólo pueden listar el contenido del directorio y descender a él. Ejemplo 2 Cuando un standard user crea un nuevo file, el umask se establece en 002 (rwxrwxr-x), y el permiso base para un archivo se establece en 666 (rw-rw-rw-). Esto hace que el permiso por defecto sea 664 (-rw-rw-r–). Symbolic value Octal value Base permission rw-rw-rw- 666 Umask rwxrwxr-x 002 Default permission rw-rw-r– 664 Esto significa que el propietario del archivo y el grupo pueden leer y editar el archivo, mientras que los demás usuarios sólo pueden leerlo. Ejemplo 3 Cuando un root user crea un nuevo directory, el umask se establece en 022 (rwxr-xr-x), y el permiso base para un directorio se establece en 777 (rwxrwxrwx). Esto hace que el permiso por defecto sea 755 (rwxr-xr-x). Symbolic value Octal value Base permission rwxrwxrwx 777 Umask rwxr-xr-x 022 Default permission rwxr-xr-x 755 Esto significa que el propietario del directorio puede listar el contenido del mismo, crear, borrar y editar elementos dentro del directorio, y descender en él. El grupo y los demás sólo pueden listar el contenido del directorio y descender a él. Ejemplo 4 Cuando un root user crea un nuevo file, el umask se establece en 022 (rwxr-xr-x), y el permiso base para un archivo se establece en 666 (rw-rw-rw-). Esto hace que el permiso por defecto sea 644 (-rw-r—r–). Symbolic value Octal value Base permission rw-rw-rw- 666 Umask rwxr-xr-x 022 Default permission rw-r-r– 644 Esto significa que el propietario del archivo puede leer y editar el archivo, mientras que el grupo y otros sólo pueden leer el archivo.

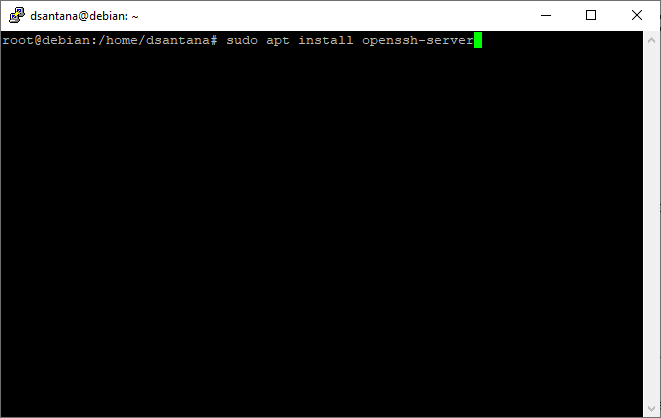

Instalacion de SSH-Server y Cliente

La instalación y configuración de SSH (Secure Shell) en Debian es bastante sencilla. Aquí tienes los pasos básicos: Para instalar el cliente SSH en Debian, sigue estos pasos:

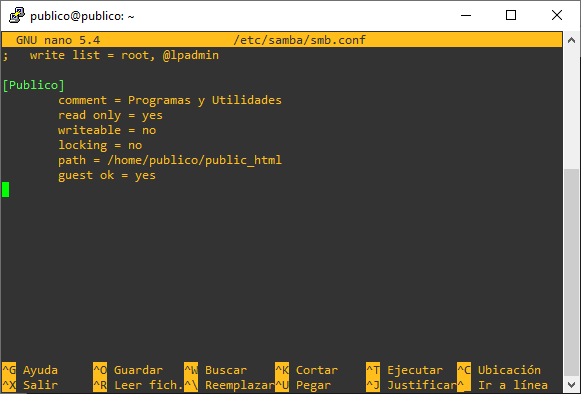

Samba en Debian

Introducción Samba es un protocolo para el intercambio de información, su propósito es implementar aplicaciones de acceso a archivos de nivel empresarial y operarlas en una LAN empresarial. A continuación, recorreremos el proceso de configuración Samba on Debian, que consta de varios pasos. Instalación de aplicaciones adicionales Primero debe actualizar el caché de apt e instalar los componentes de software necesarios. Abra la terminal y pegue: sudo apt update sudo apt install samba El comando anterior instalará los paquetes necesarios con sus dependencias. Administrar Usuarios Cuando se completa la implementación, creamos y configuramos el consumidor para obtener recursos.Hazlo: sudo useradd -m user1 Cambiar «usuario1» con el nombre de usuario realAl finalizar el proceso de creación, debemos crear una contraseña: sudo passwd user1 Y luego asigne el Samba grupo: sudo smbpasswd -a user1 Preparación de catálogos compartidos Después de crear y configurar usuarios, creamos recursos compartidos a los que tendrán acceso. Cree una carpeta compartida1 a lo largo de la ruta/medios mkdir /media/share1 A continuación, edite el Samba archivo de configuración con un editor de texto, en este caso nano: sudo nano /etc/samba/smb.conf Se utiliza para crear carpetas compartidas, otorgar acceso a ellas y otras configuraciones de servicios importantes.Ahora cree un nuevo recurso y defina los derechos de acceso al mismo.Cree una carpeta «share1», establezca permisos para user1: [share1] path = /media/share1 read only = no guest ok = no valid users = user1 Después de hacer esto, el usuario1 podrá acceder al directorio «share1». Reanudar Samba Después de cambiar la configuración, el servicio debe reiniciarse: sudo systemctl restart smbd.service Este comando reiniciará el Samba servicio y confirme los cambios realizados en la configuración. Comprobación de disponibilidad Una vez configurado, puede probar el acceso a carpetas compartidas desde otro host en la red. Para comprobar desde el propio servidor, puede utilizar el smbcliutilidad ent, que primero debe instalarse: sudo apt install smbclient -y Y luego verifica: smbclient -U user1 //[IP_address|Server_name]/share1 -c ‘ls’ O abriendo el administrador de archivos en otra computadora y escribiendo en la barra de direcciones: \\Debian_server_IP\share1 «Debian_server_IP» es la dirección IP del servidor recién configurado.Si todo se hizo correctamente, entonces, como resultado, debería ver el contenido de la carpeta «share1». Imagen 01 – Ejemplo de Samba dentro de la ruta de red \\148.227.227.2 o \\ publico.fimaz.uas.edu.mx

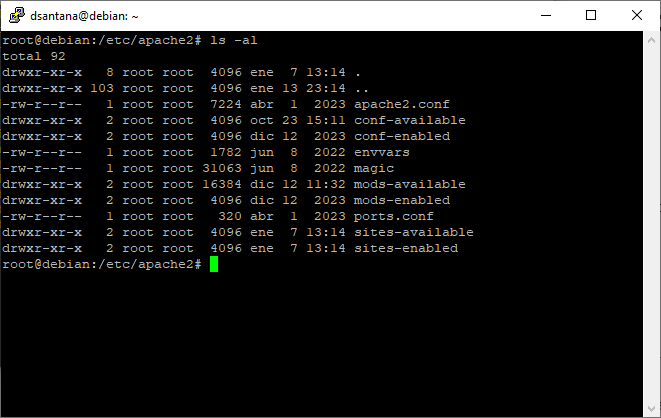

Apache

Introducción El servidor Apache HTTP es el servidor web más utilizado en el mundo. Proporciona muchas funciones potentes que incluyen módulos cargables dinámicamente, soporte de medios sólido y una amplia integración con otro software popular. En esta guía, explicaremos cómo instalar un servidor web Apache en su servidor Debian 9. requisitos previos Antes de comenzar esta guía, debe tener un usuario no root normal con privilegios sudo configurado en su servidor. Además, deberá habilitar un firewall básico para bloquear puertos no esenciales. Cuando tenga una cuenta disponible, inicie sesión como su usuario no root para comenzar. Paso 1: Instalación de Apache Apache está disponible en los repositorios de software predeterminados de Debian, lo que permite instalarlo mediante herramientas de administración de paquetes convencionales. Comencemos por actualizar el índice del paquete local para reflejar los cambios más recientes: Luego, instale el apache2: Después de confirmar la instalación, apt instalará Apache y todas las dependencias requeridas. Paso 2: Ajustar el cortafuegos Antes de probar Apache, es necesario modificar la configuración del firewall para permitir el acceso externo a los puertos web predeterminados. Suponiendo que siguió las instrucciones de los requisitos previos, debe tener un firewall UFW configurado para restringir el acceso a su servidor. Durante la instalación, Apache se registra con UFW para proporcionar algunos perfiles de aplicación que se pueden usar para habilitar o deshabilitar el acceso a Apache a través del firewall. Enumere los ufwperfiles de aplicación escribiendo: Verá una lista de los perfiles de aplicación: Los perfiles de Apache comienzan con WWW: Se recomienda que habilite el perfil más restrictivo que seguirá permitiendo el tráfico que ha configurado. Como aún no hemos configurado SSL para nuestro servidor en esta guía, solo necesitaremos permitir el tráfico en el puerto 80: Puede verificar el cambio escribiendo: Debería ver el tráfico HTTP permitido en el resultado mostrado: Como puede ver, el perfil se ha activado para permitir el acceso al servidor web. Paso 3: Comprobación de su servidor web Al final del proceso de instalación, Debian 9 inicia Apache. El servidor web ya debería estar en funcionamiento. Verifique con el systemdsistema de inicio para asegurarse de que el servicio se esté ejecutando escribiendo: Como puede ver en este resultado, el servicio parece haberse iniciado correctamente. Sin embargo, la mejor manera de probar esto es solicitar una página de Apache. Puede acceder a la página de destino predeterminada de Apache para confirmar que el software se está ejecutando correctamente a través de su dirección IP. Si no conoce la dirección IP de su servidor, puede obtenerla de diferentes maneras desde la línea de comandos. Intente escribir esto en el símbolo del sistema de su servidor: Recibirá algunas direcciones separadas por espacios. Puede probar cada uno en su navegador web para ver si funcionan. Una alternativa es usar la curlherramienta, que debería brindarle su dirección IP pública tal como se ve desde otra ubicación en Internet. Primero, instale curlusando apt: Luego, use curlpara recuperar icanhazip.com usando IPv4: Cuando tenga la dirección IP de su servidor, ingrésela en la barra de direcciones de su navegador: Debería ver la página web predeterminada de Debian 9 Apache: Esta página indica que Apache está funcionando correctamente. También incluye información básica sobre archivos importantes de Apache y ubicaciones de directorios. Paso 4: Administrar el proceso de Apache Ahora que tiene su servidor web en funcionamiento, repasemos algunos comandos básicos de administración. Para detener su servidor web, escriba: Para iniciar el servidor web cuando está detenido, escriba: Para detener y volver a iniciar el servicio, escriba: Si simplemente está realizando cambios de configuración, Apache a menudo puede volver a cargar sin perder las conexiones. Para hacer esto, use este comando: De forma predeterminada, Apache está configurado para iniciarse automáticamente cuando se inicia el servidor. Si esto no es lo que desea, deshabilite este comportamiento escribiendo: Para volver a habilitar el servicio para que se inicie en el arranque, escriba: Apache ahora debería iniciarse automáticamente cuando el servidor se inicie de nuevo. Paso 5: Configuración de hosts virtuales (recomendado) Al usar el servidor web Apache, puede usar hosts virtuales (similares a los bloques de servidor en Nginx) para encapsular los detalles de configuración y alojar más de un dominio desde un solo servidor. Configuraremos un dominio llamado ejemplo.com , pero debe reemplazarlo con su propio nombre de dominio . Apache en Debian 9 tiene un bloque de servidor habilitado de forma predeterminada que está configurado para entregar documentos desde el /var/www/htmldirectorio. Si bien esto funciona bien para un solo sitio, puede volverse difícil de manejar si aloja varios sitios. En lugar de modificar /var/www/html, vamos a crear una estructura de directorio dentro /var/wwwde nuestro sitio example.com , dejándolo /var/www/htmlcomo el directorio predeterminado que se atenderá si la solicitud de un cliente no coincide con ningún otro sitio. Cree el directorio para ejemplo.com de la siguiente manera, usando la -pmarca para crear los directorios principales necesarios: A continuación, asigne la propiedad del directorio con la $USERvariable ambiental: Los permisos de sus raíces web deberían ser correctos si no ha modificado su unmaskvalor, pero puede asegurarse escribiendo: Dupdo Luego, crea una index.htmlpágina de muestra usando nanoo tu editor favorito: En el interior, agregue el siguiente código HTML de muestra:/var/www/ejemplo.com/html/index.html Guarde y cierre el archivo cuando haya terminado. Para que Apache sirva este contenido, es necesario crear un archivo de host virtual con las directivas correctas. En lugar de modificar el archivo de configuración predeterminado ubicado en /etc/apache2/sites-available/000-default.confdirectamente, hagamos uno nuevo en :/etc/apache2/sites-available/example.com.conf Pegue el siguiente bloque de configuración, que es similar al predeterminado, pero actualizado para nuestro nuevo directorio y nombre de dominio:/etc/apache2/sitios-disponibles/ejemplo.com.conf Tenga en cuenta que hemos actualizado DocumentRoota nuestro nuevo directorio y ServerAdmina un correo electrónico al que puede acceder el administrador del sitio example.com . También hemos agregado dos directivas: ServerName, que establece el dominio base que debe coincidir con esta definición de host virtual y ServerAlias, que define otros nombres que deben coincidir como si fueran el nombre base. Guarde y cierre el archivo cuando haya terminado. Habilitemos el archivo con la a2ensiteherramienta: Deshabilite el sitio predeterminado definido en 000-default.conf: A continuación, probemos los errores de configuración: Debería ver el siguiente resultado: Reinicie Apache para implementar sus cambios: Apache ahora debería estar sirviendo su nombre de dominio. Puede probar esto navegando a , donde debería ver algo como esto:http://example.com Paso 6: familiarizarse con los archivos

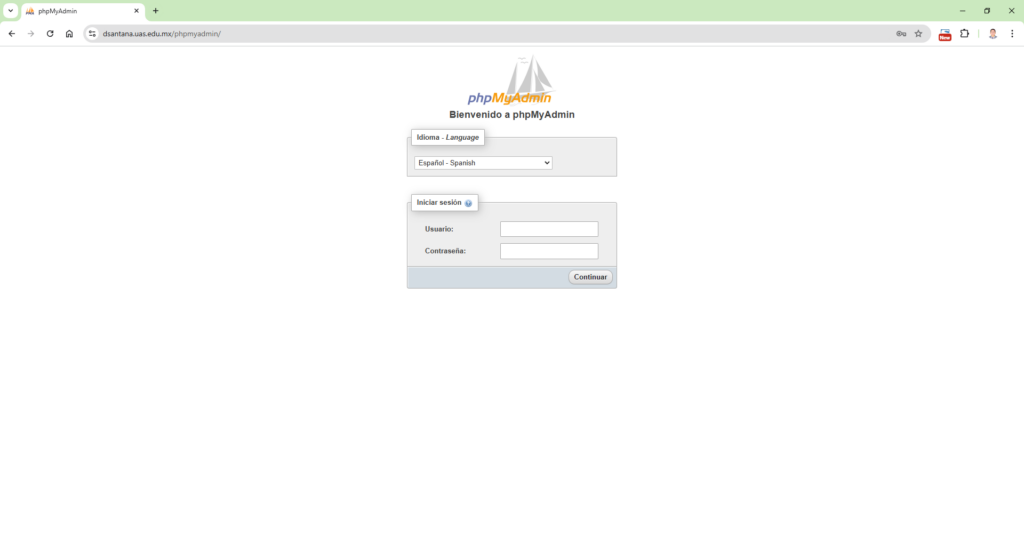

PHPMyAdmin

Posicionarse en el directorio /tmp Descargar el archivo de PHPMyAdmin del sitio de respositorios oficial Instalar el unzip Descomprimir el archivo phpMyAdmin-5.1.1-all-languages.zip Mover phpMyAdmin-5.1.1-all-languages.zip a /usr/share/phpmyadmin Cambiar los permisos de /usr/share/phpmyadmin para el usuario www-data y el grupo de trabajo www-data Posicionarnos en el directorio /etc/apache2/conf-available/ Crear el archivo phpmyadmin.conf en /etc/apache2/conf-available/ Activar la configuración Crear un directorio dentro de /var/lib/phpmyadmin/tmp Cambiar los permisos del directorio /var/lib/phpmyadmin/tmp Reiniciar el servicio del Apache2 Corregir error de logeo del usuario root y phpmyadmin crear usuario y contraseña para el usuario phpmyamdin Otorgar todos los permisos al usuario root

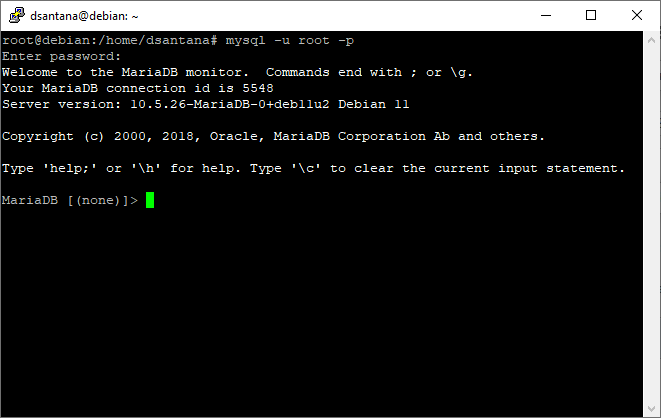

MySQL

MySQL (Puerto 3306) Instalar GNUpg Posicionarse en el directorio /tmp Descargar el archivo mysql-apt-config_0.8.20-1_all.deb del sitio de repositorios oficial Instalar el paquete Instalar el servidor de mysql que viene por default Cuando no hay acceso via web para el usuario root y phpmyadmin Otorgar todos los permisos al usuario root Cuando el password del root no es aceptado via web en PHPMyAdmin

Userdir

Habilita en los usuarios la compartición web de la carpeta public_html /home/usuario/public_html Instalar la versión mas nueva de php Activar el modulo de userdir Reiniciar el apache2 Editar el archivo de configuración de userdir En la línea 7 agregar Editar el siguiente archivo /etc/apache2/mods-enabled/php7.3.conf y comentar las ultimas 5 líneas con # En la carpeta del usuario se crea un directorio que se llame public_html y dentro de el debe de crear un archivo que muestre la información de PHP y el conjunto de módulos y dependencias que puede cargar: Reiniciar el apache2 Verificar que el archivo info.php pueda visualizarse en el navegador http://192.168.15.102/~debian Se utiliza ~debian para hacer el llamado de la carpeta public_html del usuario debian para que sea publicada via web.