Respaldos Moodle

Crear un archivo .sh de nombre respaldo_moodle.sh Incrustar el siguiente código: Ejecutar el archivo .sh de la siguiente forma Encontraremos que el respaldo se realizara en el siguiente directorio por lo cual se visualizara de la siguiente por medio de cualquier navegador web.

Cómo hacer un ataque ARP Poisoning con Kali Linux

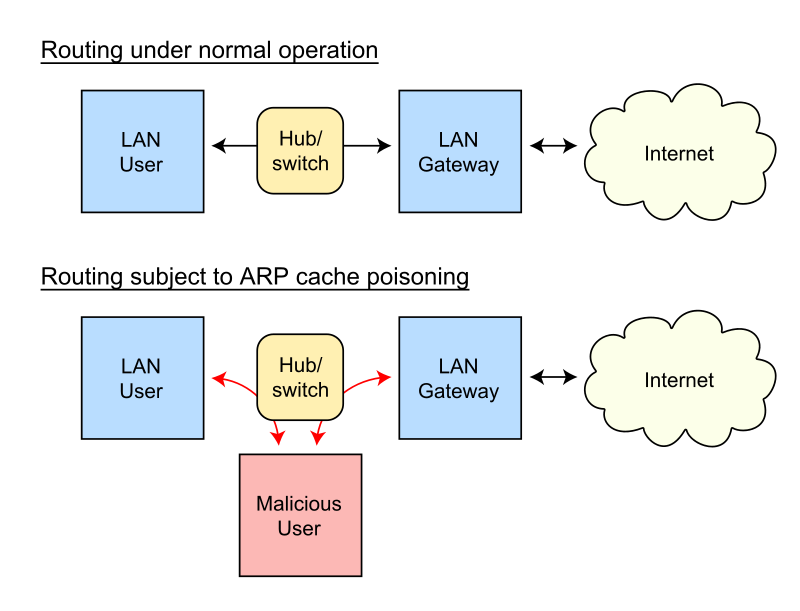

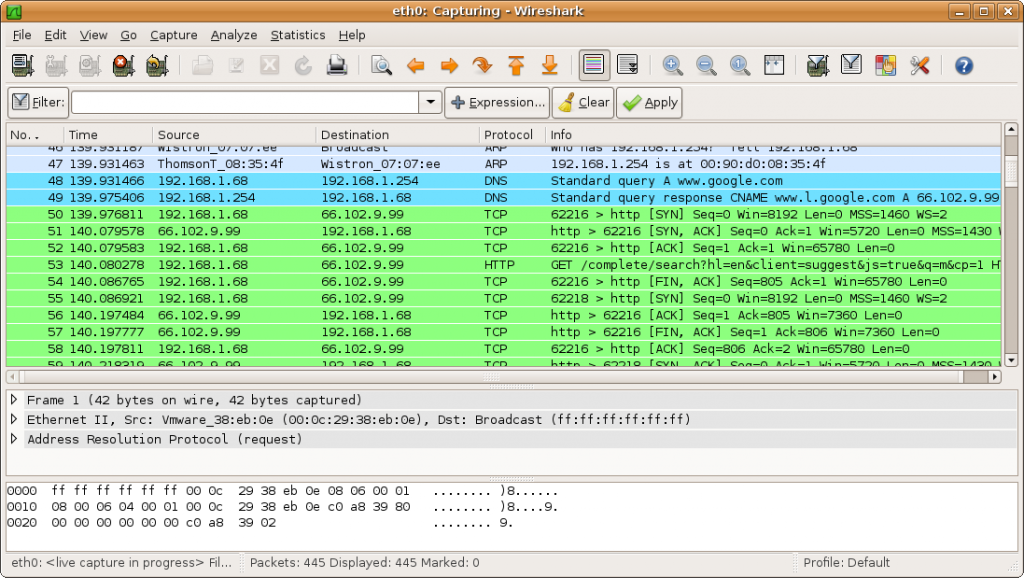

Los ataques ARP Poisoning se basan principalmente en enviar mensajes ARP modificados (spoofing) a la tarjeta de red de manera que, al conectarse a la red local, suplantemos la identidad de otro de los dispositivos conectados a ella, por ejemplo, la puerta de enlace. Esto se logra asociando la MAC del sistema atacante a la IP del nodo atacado, recibiendo todos los paquetes tanto emitidos desde el host de la víctima como destinados a él. A continuación, se les va a explicar cómo podemos hacer un ataque ARP Poisoning utilizando tan solo la distribución de seguridad informática Kali Linux. Preparando Ettercap para el ataque ARP Poisoning Lo primero que debemos hacer, en la lista de aplicaciones, es buscar el apartado «9. Sniffing y Spoofing«, ya que es allí donde encontraremos las herramientas necesarias para llevar a cabo este ataque informático. A continuación, abriremos «Ettercap» y veremos una ventana similar a la siguiente. El siguiente paso es seleccionar la tarjeta de red con la que vamos a trabajar. Para ello, en el menú superior de Ettercap seleccionaremos «Sniff > Unified Sniffing» y, cuando nos lo pregunte, seleccionaremos nuestra tarjeta de red (por ejemplo, en nuestro caso, eth0). El siguiente paso es buscar todos los hosts conectados a nuestra red local. Para ello, seleccionaremos «Hosts» del menú de la parte superior y seleccionaremos la primera opción, «Hosts List«. Aquí deberían salirnos todos los hosts o dispositivos conectados a nuestra red. Sin embargo, en caso de que no salgan todos, podemos realizar una exploración completa de la red simplemente abriendo el menú «Hosts» y seleccionando la opción «Scan for hosts«. Tras unos segundos, la lista de antes se debería actualizar mostrando todos los dispositivos, con sus respectivas IPs y MACs, conectados a nuestra red. Nuestro Ettercap ya está listo. Ya podemos empezar con el ataque ARP Poisoning En caso de querer realizar un ataque dirigido contra un solo host, por ejemplo, suplantar la identidad de la puerta de enlace para monitorizar las conexiones del iPad que nos aparece en la lista de dispositivos, antes de empezar con el ataque debemos establecer los dos objetivos. Para ello, debajo de la lista de hosts podemos ver tres botones, aunque nosotros prestaremos atención a los dos últimos: Todo listo. Ahora solo debemos elegir el menú «MITM» de la parte superior y, en él, escoger la opción «ARP Poisoning«. Nos aparecerá una pequeña ventana de configuración, en la cual debemos asegurarnos de marcar «Sniff Remote Connections«. Pulsamos sobre «Ok» y el ataque dará lugar. Ahora ya podemos tener el control sobre el host que hayamos establecido como «Target 1«. Lo siguiente que debemos hacer es, por ejemplo, ejecutar Wireshark para capturar todos los paquetes de red y analizarlos en busca de información interesante o recurrir a los diferentes plugins que nos ofrece Ettercap, como, por ejemplo, el navegador web remoto, donde nos cargará todas las webs que visite el objetivo. Se les recuerda que estas técnicas solo son para uso privado dentro de nuestra propia red (por ejemplo, para comprobar qué información estamos mandando libremente a la red o, como hemos hecho nosotros a nivel privado, analizar todas las conexiones que establecía una aplicación del iPad que nos parecía sospechosa con Wireshark). Si utilizamos estas técnicas para monitorizar los sistemas de otras personas, estaremos cometiendo un delito.

¿Qué es el envenenamiento ARP o ataque ARP Spoofing y ¿Cómo funciona?

Un ARP Spoofing es una especie de ataque en el que un atacante envía mensajes falsificados ARP (Address Resolution Protocol) a una LAN. Como resultado, el atacante vincula su dirección MAC con la dirección IP de un equipo legítimo (o servidor) en la red. Si el atacante logró vincular su dirección MAC a una dirección IP auténtica, va a empezar a recibir cualquier dato que se puede acceder mediante la dirección IP. ARP Spoofing permite a los atacantes maliciosos interceptar, modificar o incluso retener datos que están en tránsito. Los ataques de suplantación ARP ocurren en redes de área local que utilizan protocolo de resolución de direcciones (ARP). Los ataques ARP Spoofing pueden tener efectos graves para las empresas. En su nivel más básico, los ataques de suplantación ARP se utilizan para robar información sensible de la empresa. Aparte de esto, los ataques de suplantación de ARP se utilizan a menudo para facilitar otros ataques como: De denegación de servicio ataques (Denial-of-service attacks): ataques DoS utilizan ARP Spoofing para enlazar varias direcciones IP en una LAN con la dirección MAC de un solo objetivo. Debido a esto, el tráfico que está destinada a diferentes direcciones IP será redirigido a la dirección MAC del destino, sobrecargando así el objetivo con el tráfico. Secuestro de sesiones (Session hijacking): ataques de secuestro de sesión pueden hacer uso de ARP Spoofing para robar los identificadores de sesión, garantizando así el acceso a los atacantes y los sistemas privados de datos. Ataques tipo Hombre en el Medio (Man-in-the-middle Attacks): Los ataques MITM pueden utilizar ARP Spoofing para interceptar y/o modificar el tráfico entre dos víctimas. Típicamente los ataques de suplantación de ARP siguen algunos pasos similares, que incluyen: – Primero el atacante abre una herramienta ARP Spoofing, y establece la dirección IP de la herramienta para que coincida con la IP de un objetivo. Algunos de los populares software de suplantación ARP incluyen arpspoof, Arpoison, Cain & Abel y Ettercap. El atacante hace uso de la herramienta de ARP Spoofing y escanea las direcciones MAC e IP de los hosts de la subred del objetivo. El atacante elige su destino y comienza a enviar paquetes ARP través de la LAN.Estos paquetes contienen la dirección MAC del atacante y la dirección IP de la víctima. Como otras computadoras de la red los paquetes ARP de suplantación imitan el cache, los datos que los hosts envían a la víctima, una vez falseados se redireccionan al atacante. A partir de aquí, el atacante puede robar datos o lanzar un ataque más sofisticado de seguimiento. Detección, Prevención y Protección contra el ARP Spoofing Los siguientes métodos son medidas recomendadas para la detección, prevención y protección contra ataques de suplantación ARP: El filtrado de paquetes: Los filtros de paquetes inspeccionan los paquetes que se transmiten a través de una red. Los filtros de paquetes son útiles en la prevención ARP Spoofing, ya que son capaces de filtrar y bloquear los paquetes con información de la dirección fuente de conflicto (paquetes desde fuera de la red que muestran las direcciones de origen desde el interior de la red y viceversa). Utilice software de detección de ARP Spoofing: Hay muchos programas disponibles que ayudarán a las organizaciones a detectar ARP ataques de suplantación. Estos programas funcionan básicamente mediante la inspección y la certificación de los datos antes de su transmisión y el bloqueo de los datos, que parece ser falsa. Utilizar protocolos de red criptográficos: Transport Layer Security (TLS), Secure Shell (SSH), HTTP seguro (HTTPS) y otros protocolos de comunicaciones seguras refuerzan la prevención de ataques ARP Spoofing mediante el cifrado de los datos antes de la transmisión de datos y mediante la autenticación cuando se reciben.

Ettercap

Ettercap es un interceptor/sniffer/registrador para LANs con switch. Sirve en redes LAN conmutadas, aunque es utilizado para auditorías en distintos tipos de redes. Soporta direcciones activas y pasivas de varios protocolos (incluso aquellos cifrados, como SSH y HTTPS). También hace posible la inyección de datos en una conexión establecida y filtrado al vuelo aun manteniendo la conexión sincronizada gracias a su poder para establecer un Ataque Man-in-the-middle(Spoofing). Muchos modos de sniffing fueron implementados para darnos un conjunto de herramientas poderoso y completo de sniffing. Además, es capaz de revizar y analizar si se trata de una red LAN con «switch» o no e incluye detección remota de OS.

Analizadores de red y Sniffers para Microsoft Windows y Linux

¿Qué es un Sniffer? Un sniffer es una aplicación especial para redes informáticas, que permite como tal capturar los paquetes que viajan por una red. Este es el concepto más sencillo que podemos dar al respecto, pero profundizando un poco más podemos decir también que un sniffer puede capturar paquetes dependiendo de la topología de red. Por ejemplo, entopologías estrella antiguas, un sniffer podía monitorear todos los paquetes que viajan por una red, ya que estos pasan por el nodo central, por el contrario en redes modernas de estrella esto no sucede, ya que solo lo retransmite el nodo de destino. Utilidad Los principales usos que se le pueden dar son: Captura automática de contraseñas enviadas en claro y nombres de usuario de la red. Esta capacidad es utilizada en muchas ocasiones por crackers para atacar sistemas a posteriori. Conversión del tráfico de red en un formato inteligible por los humanos. Análisis de fallos para descubrir problemas en la red, tales como: ¿por qué la computadora A no puede establecer una comunicación con la computadora B? Medición del tráfico, mediante el cual es posible descubrir cuellos de botella en algún lugar de la red. Detección de intrusos, con el fin de descubrir crackers. Aunque para ello existen programas específicos llamados IDS (Intrusion Detection System, Sistema de Detección de intrusos), estos son prácticamente analizadores con funcionalidades específicas. Creación de registros de red, de modo que los crackers no puedan detectar que están siendo investigados. Para los desarrolladores, en aplicaciones cliente-servidor. Les permite analizar la información real que se transmite por la red. Los 7 Mejores Analizadores de red y Sniffers para windows y Linux Una ves visto lo que es un sniffer y cuales son las utilidades mas comunes, a continuación les mostraremos las mejores herramientas analizadoras de red y sniffers para windows y linux. 1. Wireshark Wireshark, antes conocido como Ethereal, es un analizador de protocolos utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, para desarrollo de software y protocolos, y como una herramienta didáctica. Cuenta con todas las características estándar de un analizador de protocolos de forma únicamente hueca. La funcionalidad que provee es similar a la de tcpdump, pero añade una interfaz gráfica y muchas opciones de organización y filtrado de información. Así, permite ver todo el tráfico que pasa a través de una red Disponible para: Windows y Linux Visite el sitio oficial de Whireshark 2. Microsoft Message Analyzer Microsoft Message Analyzer, sucesora de Microsoft Network Monitor 3.4, es una aplicación orientada a los expertos de redes y administradores de sistemas desarrollada para permitir a los usuarios capturar los paquetes de su red local en tiempo real (incluso de forma remota), listarlos y analizar el tráfico según los diferentes protocolos. Además, la aplicación permite cargar capturas de tráficos realizadas previamente para un análisis en detalle. Disponible para: Windows Visite el sitio oficial de Microsoft Message Analyzer 3. Tcpdump Tcpdump es una herramienta para línea de comandos cuya utilidad principal es analizar el tráfico que circula por la red. Permite al usuario capturar y mostrar en tiempo real los paquetes transmitidos y recibidos por la red a la cual la computadora está conectada. Disponible para: Linux Visite el sitio oficial de TCodump 4. Windump WinDump es la versión para Windows de tcpdump (el cual funciona en Unix y derivados de él), siendo una herramienta gratuita de gestión y control de redes que funciona mediante línea de comandos. Es totalmente compatible con tcpdump y permite diversas funciones como interceptar y mostrar los paquetes, TCP/IP o de otros tipos, que son transmitidos sobre la red a la que está conectado, o diagnosticar el estado de la red y guardar los registros en ficheros, todo esto en función de reglas más o menos complejas. WinDump está basado en las librerías de WinPcap que se puede bajar gratuitamente de su página oficial. Para la ejecución de WinDump es completamente necesario instalar primero WinPcap. Para poder usar WinDump son necesarios privilegios de administrador, debido a que en su “promiscuous mode” (modo promiscuo) permite interceptar los paquetes de otros usuarios poniendo en peligro la confidencialidad de los datos de la red. Hay que decir que Windump interpreta los datos dependiendo del protocolo involucrado en la captura, ya que no es lo mismo una captura de consulta DNS que un inicio de sesión o establecimiento de conexión TCP, o una captura ICMP, aunque las diferencias, en algunos casos, son pocas. Por ejemplo, en una captura ICMP aparece la palabra “icmp”, que sin embargo en una captura TCP no aparece. Disponible para: Windows Visite el sitio oficial de windump 5. Escáner WiFi Lizard Systems Lizard Systems WiFi Scanner es una herramienta de solución de problemas de WiFi y escáner WiFi multiusos diseñada para resolver todos los problemas relacionados con WiFi de manera conveniente. Esta herramienta fácil de usar les permite a sus usuarios ubicar fácilmente redes WiFi visibles completas y su información correspondiente de forma sistematizada. Esta herramienta primero obtiene el nombre de la red, la potencia de la señal, la calidad de la señal, la dirección MAC, la información del canal, la velocidad de datos máxima y alcanzable, la información de seguridad y mucho mas. Disponible para: Windows Visite el sitio oficial de Lizard Systems 6. Capsa Network Analyzer Capsa es un analizador de red de paquetes es un software gratuito para los administradores de red para supervisar, diagnosticar y solucionar sus network.The paquete gratis de la red la versión del analizador viene con toneladas de características, y es lo suficientemente buena para uso doméstico, así como su uso en la pequeña empresa. Paquete de software libre Capsa Sniffer le permite monitorear y capturar 50 direcciones IP de red de datos de tráfico juntos y análisis de redes eficaces en tiempo real para los paquetes de red sniffing, y analizarlos. Capsa Características del succionador de paquete: – Detalle Supervisor de tráfico de todos los equipos– El control de ancho de banda (para encontrar los equipos que están viendo vídeos en línea)– Diagnóstico de Red para identificar problemas en la red– La actividad Netwok registro (para la grabación de mensajería instantánea y correo web)– Red de monitoreo del comportamiento Disponible para: Windows Visite el sitio oficial de Capsa Network Analyzer 7. Netcat Netcat es una herramienta de red que permite a través de intérprete de comandos y con una sintaxis sencilla abrir puertos TCP/UDP

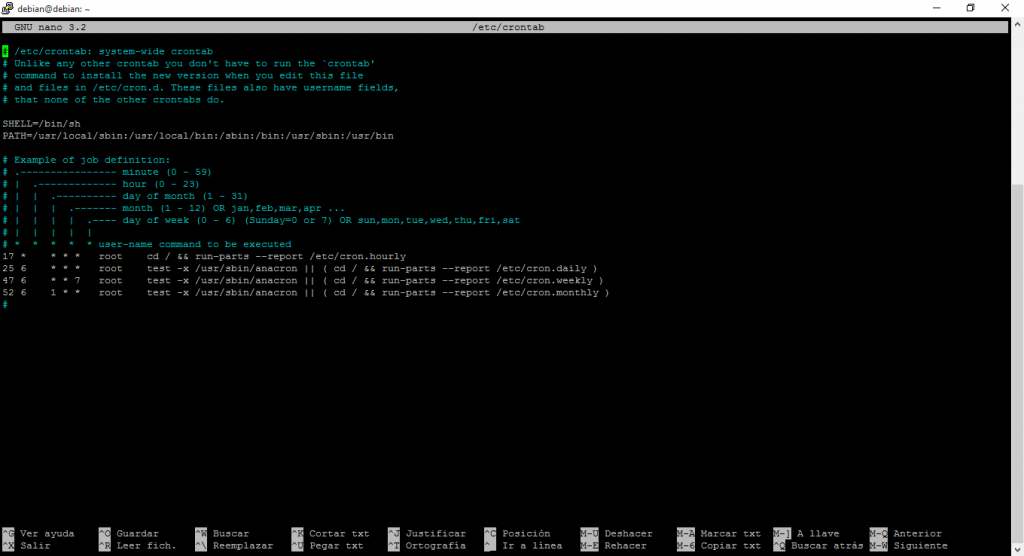

CronTab

En el sistema operativo Unix, cron es un administrador regular de procesos en segundo plano (demonio) que ejecuta procesos o guiones a intervalos regulares (por ejemplo, cada minuto, día, semana o mes). Los procesos que deben ejecutarse y la hora a la que deben hacerlo se especifican en el archivo crontab. El nombre cron proviene del griego chronos (χρόνος) que significa «tiempo».

Cron se puede definir como el equivalente a Tareas Programadas de Windows.

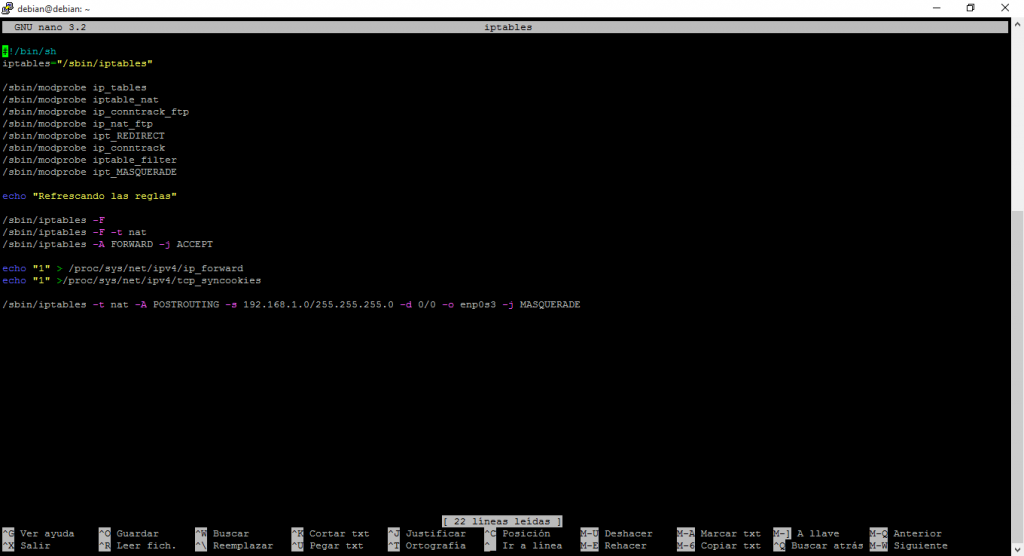

IPTables

iptables es un programa de utilidad de espacio de usuario que permite a un administrador de sistema para configurar las tablas1 proporcionadas por el cortafuegos del kernel de Linux (implementado como diferentes módulos Netfilter) y las cadenas y reglas que almacena. Se utilizan diferentes módulos del kernel y programas para protocolos diferentes; iptables se aplica a IPv4, ip6tables a IPv6, arptables a ARP, y ebtables a marcos de Ethernet.

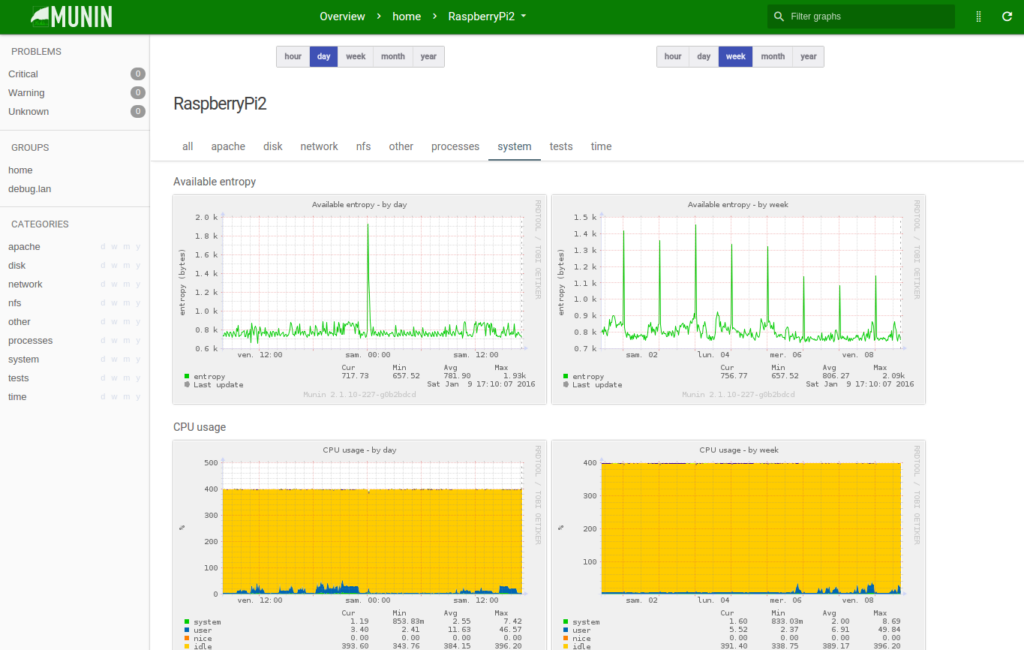

Munin

Objetivo El paquete munin permite monitorizar diversos parámetros de uno o varios sistemas, por ejemplo, el estado y carga de los servicios, temperaturas, espacio en disco, etc. munin funciona según una arquitectura cliente-servidor, en que un sistema servidor recoge y organiza datos recibidos de varios sistemas clientes. Para monitorizar sólo un servidor, debe instalarse y configurarse los paquetes cliente y servidor en el mismo sistema. Instalación Cliente Del lado del cliente, la instalación consiste en instalar el paquete cliente y algunos extras: Servidor Del lado del servidor es necesaria la instalación del paquete munin: Configuración Cliente La configuración del sistema cliente consiste en añadir la dirección del servidor, a la lista de direcciones que pueden establecer conexión con el cliente. La dirección debe añadirse en el formato de expressão regular. En nuestro caso, como el cliente y el servidor es lo mismo, es suficiente añadir la dirección 127.0.0.1. Esta configuración debe efectuarse en el archivo /etc/munin/munin-node.conf: El nombre del sistema cliente también puede ser configurado en este fichero: El servicio cliente debe ser reiniciado: Servidor En el servidor deben añadirse a la configuración las direcciones de los clientes a contactar, lo que puede hacerse en el archivo /etc/munin/munin.conf: En caso de que existan más clientes, sólo se requiere añadir los nombres respectivos y sus direcciones en bloques semejantes a los del listado. Deverá também ser configurada a integração do munin no servidor apache2. O munin fornece um ficheiro de configuração do apache que pode ser utilizado com algumas alterações. O ficheiro deverá ser colocado em /etc/apache2/conf.d/munin, o que pode ser feito recorrendo a um link simbólico:: También debe definirse un rango de direcciones IP, a partir de las cuales se pueda acceder a la interfaz web munin: la opción Allow from 192.168.1.0/24 sólo permite el acceso a partir de la red interna. En caso de que se pretenda acceder desde cualquier dirección, se debe especificar Allow from All. Esta configuración se almacena en el archivo /etc/apache2/conf.d/munin: Seguridad Debido a que munin ofrece mucha información acerca de las características del sistema, su nivel de acceso debe ser restringido. El servidor httpd apache2 puede proteger un directorio, dando acceso sólo a los usuarios devidamente autenticados y autorizados. Como se pretende el máximo de seguridad, la autenticación se realizará mediante el método de autenticación “Digest” del apache2, que transmite los datos de forma segura. La configuración se realiza en dos etapas. En primer lugar, debe crearse el archivo de autorizaciones para el recurso Munin en el servidor apache2, con los usuarios y sus respectivas contraseñas: La opción -c crea un archivo de nuevo. Para añadir otro usuario, esta opción debe ser omitida. En segundo lugar, modificamos la configuración de apache2 para exigir un usuario y contraseña válidos, para acceder al directorio /munin. Esto puede hacerse en el archivo /etc/apache2/conf.d/munin: El módulo de autenticación auth_digest debe estar activo: Reiniciar el servidor apache2: Verificación Verificar el funcionamiento de munin, Debe abrir un navegador de Internet e indicar http://192.168.1.100/munin en la barra de direcciones:

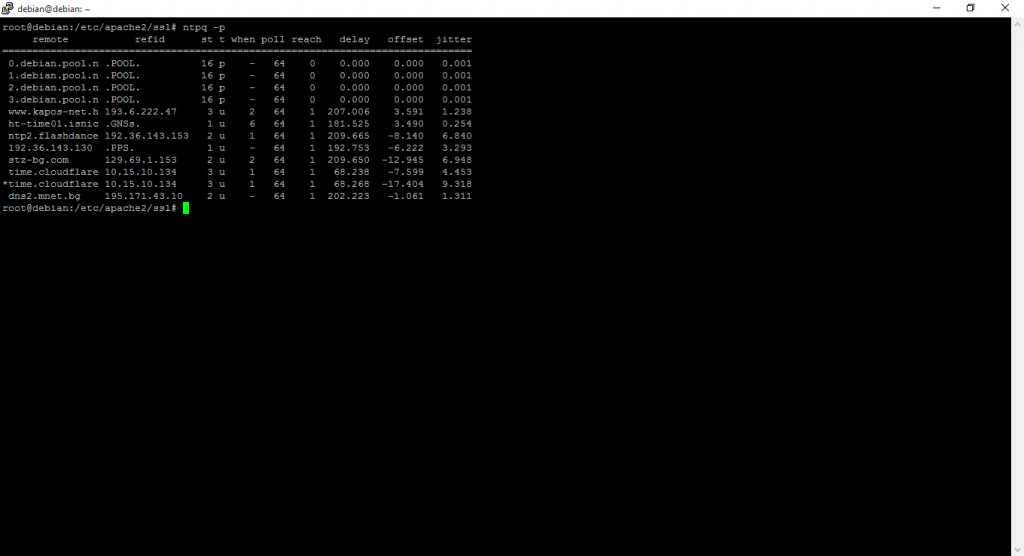

Servidor NTP

Network Time Protocol (NTP) es un protocolo de Internet para sincronizar los relojes de los sistemas informáticos a través del enrutamiento de paquetes en redes con latencia variable. NTP utiliza UDP como su capa de transporte, usando el puerto 123. Está diseñado para resistir los efectos de la latencia variable.

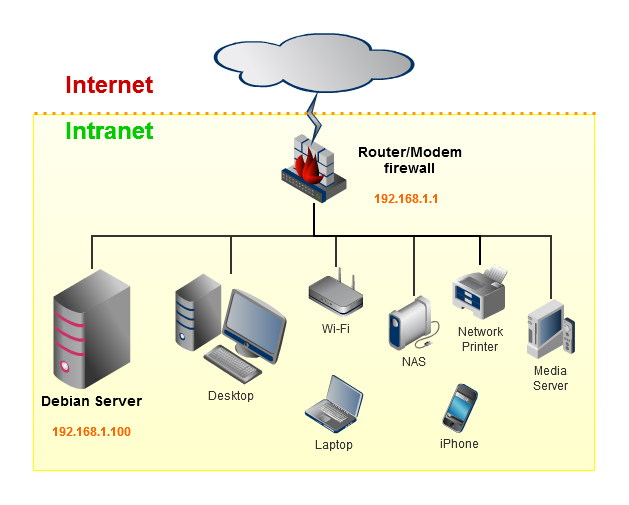

Diagrama de la Red

El diagrama de una red casera Este manual tiene como objetivo integrar el servidor debian en un red casera típica y cerrada. El acceso a Internet se hace a través de un router/modem ADSL, con un firewall o cortafuegos. La puerta de enlace o «gateway» Un gateway es un dispositivo que posibilita el acceso a Internet a partir de una red interna o intranet. Este dispositivo tiene también otras funciones como filtrar o impedir accesos externos a la red interna. El gateway se convierte así en una barrera de seguridad (firewall) entre la red interna e internet. El router/firewall necesita una dirección IP estática para que sea fácil acceder a él desde todos los dispositivos de la red interna. En este ejemplo, el nombre router/firewall será gateway.home.lan y la dirección IP será 192.168.1.1. El servidor Puesto que el servidor Debian está integrado en la red interna, está también protegido de accesos indiscriminados y no deseados que provengan de internet. El servidor, igual que el router, necesita una dirección IP estática, para que sea fácil acceder a él desde los otros dispositivos de la red. El servidor, entre otras funciones, se puede configurar para asignar de forma automática toda la configuración de la tarjeta de red a los clientes que lo soliciten. El cliente recibirá de forma automática la dirección IP, la máscara de red, la IP de la puerta de enlace o gateway, las IP de servidores DNS, etcétera. En este ejemplo, el nombre del servidor es server.home.lan y la dirección IP es 192.168.1.100. Los clientes Los clientes son todos los dispositivos conectados a la red interna. Su configuración se realizará mediante varios servicios instalados y configurados en el servidor. El acceso al exterior se hace exclusivamente a través del gateway, lo que implica un entorno seguro, controlable y protegido de posibles accesos externos mal intencionados.