Configurar un Router MikroTik para que trabaje con Fog Project

Paso 1: Acceder al router MikroTik Paso 2: Configurar el servidor DHCP Paso 3: Configurar las opciones DHCP en MikroTik Paso 4: Configurar el servidor TFTP en Fog Paso 5: Probar la configuración Consejos adicionales

Guía para Aplicar Encuestas Iniciales y Finales en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ 1. Ingresar a Moodle 2. Activar Edición en el Curso 3. Agregar el Recurso «Retroalimentación» 4. Configurar la Retroalimentación 5. Importar el Archivo XML de la Encuesta 6. Verificar y Publicar la Encuesta 7. Monitorear Respuestas y Exportar Resultados

Guía para restaurar cursos desde el menú «Importar»

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ Consejos útiles: Con estos pasos, podrás restaurar cursos fácilmente en Moodle utilizando la función «Importar». Si necesitas asistencia adicional, contacta al soporte técnico de la Facultad de Informática Mazatlán. Vídeo:

Guía para crear grupos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ ¿Qué son los grupos en Moodle? Los grupos en Moodle permiten organizar a los estudiantes dentro de un curso en subgrupos para facilitar actividades específicas, como proyectos en equipo, foros o tareas colaborativas. Los grupos pueden ser utilizados para gestionar el acceso a ciertos recursos, actividades y brindar un entorno de aprendizaje más colaborativo. Pasos para crear grupos en Moodle: Configurar agrupamientos (opcional): Los agrupamientos permiten organizar varios grupos bajo un mismo «paraguas» para facilitar la asignación de actividades y recursos. Ventajas de usar grupos en Moodle: Consejos útiles: Vídeo:

Guía para restaurar cursos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ ¿Qué es la restauración de cursos? La restauración de cursos en Moodle permite importar los contenidos respaldados previamente (archivos .mbz) a un curso nuevo o existente. Esto es útil para reutilizar materiales en diferentes periodos o configuraciones. Pasos para restaurar un curso: Consejos útiles: Vídeo:

Guía para realizar respaldos de cursos en Moodle

Moodle de la Facultad de Informática MazatlánVersión: 4.0.2URL: https://moodle.fimaz.uas.edu.mx/ Pasos para realizar un respaldo de curso: Recomendaciones adicionales: Vídeo:

Manual Completo: Uso de Wireshark

Wireshark es una herramienta de análisis de protocolos de red que permite capturar y examinar datos en tiempo real. Este manual proporciona una guía detallada sobre el uso de Wireshark, desde la instalación hasta el análisis avanzado de paquetes. Sección 1: Introducción a Wireshark 1.1 ¿Qué es Wireshark? Wireshark es un analizador de protocolos de red que permite inspeccionar el tráfico de red en detalle. Es ampliamente utilizado para diagnósticos, resolución de problemas y aprendizaje sobre protocolos de red. 1.2 Características principales Sección 2: Instalación de Wireshark 2.1 Instalación en Linux (Debian/Ubuntu) 2.2 Instalación en Windows Sección 3: Interfaz de Usuario de Wireshark 3.1 Componentes principales 3.2 Configuración inicial Sección 4: Captura de Tráfico 4.1 Inicio de una captura 4.2 Aplicación de filtros básicos Los filtros ayudan a reducir la cantidad de datos mostrados: Sección 5: Análisis de Tráfico 5.1 Inspección de paquetes individuales 5.2 Uso de filtros avanzados 5.3 Reconstrucción de datos Sección 6: Casos Prácticos 6.1 Diagnóstico de latencia 6.2 Identificación de un ataque de red Sección 7: Exportación y Reportes 7.1 Exportación de datos 7.2 Generación de reportes Sección 8: Consejos y Buenas Prácticas 8.1 Seguridad durante el análisis 8.2 Optimización del análisis Conclusión Wireshark es una herramienta esencial para cualquier profesional de redes. Su capacidad para capturar y analizar paquetes en profundidad lo convierte en una solución ideal para diagnósticos, auditorías de seguridad y aprendizaje. Este manual te brinda las bases para aprovechar al máximo su potencial.

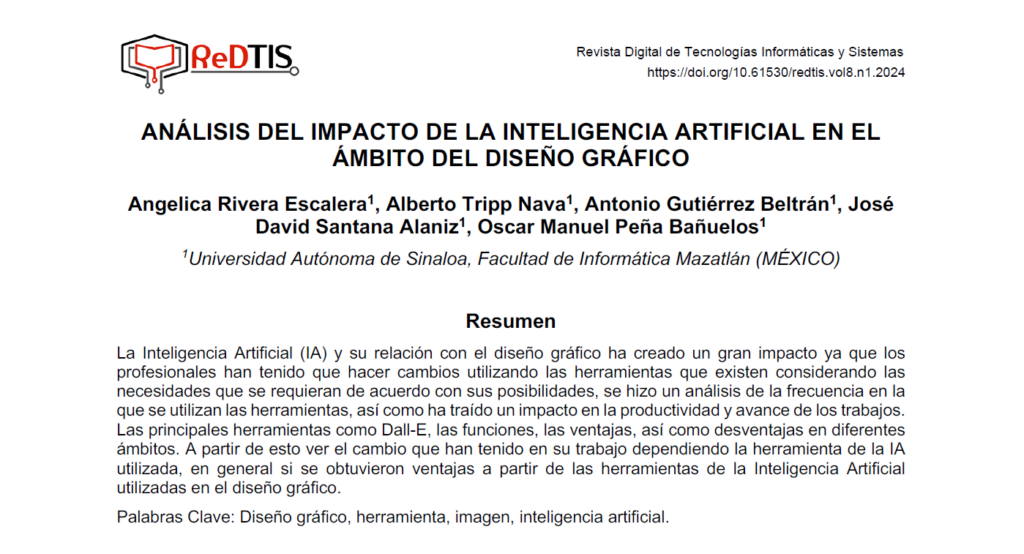

ANÁLISIS DEL IMPACTO DE LA INTELIGENCIA ARTIFICIAL EN EL ÁMBITO DEL DISEÑO GRÁFICO

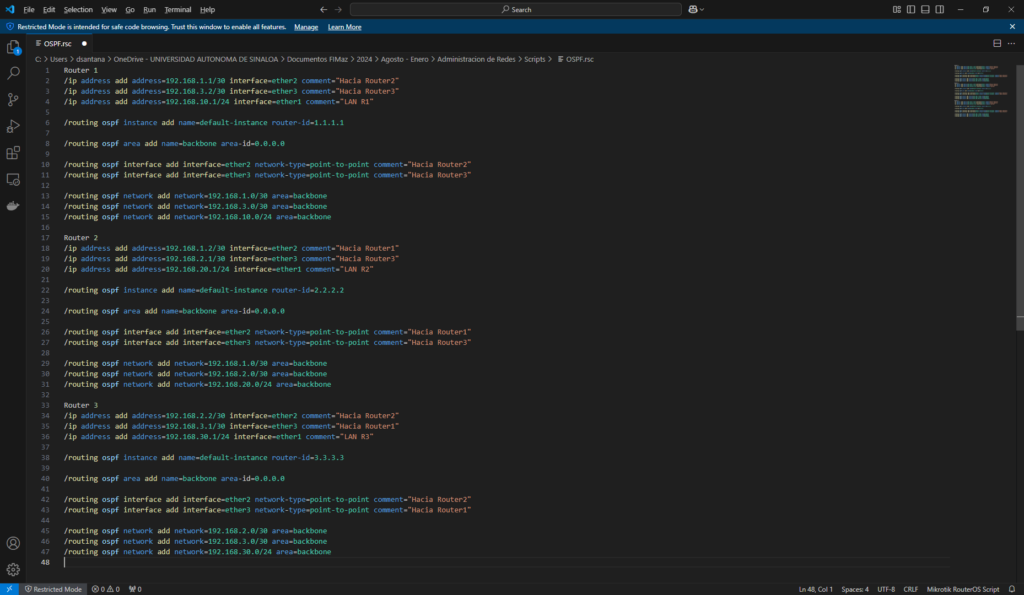

MikroTik – OSPF

Actividad Completa: Configuración de OSPF en MikroTik El Protocolo de Primeros en el Sistema Abierto (OSPF) es un protocolo de enrutamiento dinámico que optimiza la comunicación entre múltiples routers al calcular la ruta más corta hacia cada destino. Esta actividad te guiará paso a paso para implementar OSPF en MikroTik en un entorno simulado usando GNS3. Objetivo: Configurar y verificar OSPF en una red con tres routers MikroTik, cada uno conectado a una red interna diferente, asegurando la comunicación entre todas las redes. Escenario: Material necesario: Parte 1: Configuración de las Interfaces Parte 2: Configuración de OSPF Parte 3: Pruebas de Conectividad Parte 4: Configuración de Redistribución de Rutas En caso de tener rutas estáticas adicionales que deseas compartir con OSPF: Parte 5: Monitoreo de OSPF Preguntas para Evaluar Criterios de Evaluación Esta actividad proporcionará una experiencia práctica integral sobre el uso de OSPF en MikroTik. Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión sobre el Uso de OSPF en MikroTik OSPF (Open Shortest Path First) es un protocolo de enrutamiento dinámico robusto y ampliamente utilizado en redes empresariales debido a su capacidad para adaptarse rápidamente a los cambios en la topología de red. En el contexto de MikroTik, OSPF demuestra ser una herramienta eficiente para la interconexión y gestión de rutas en entornos dinámicos y complejos. Ventajas principales del uso de OSPF en MikroTik: Limitaciones a considerar: Reflexión Final: Implementar OSPF en MikroTik proporciona un equilibrio perfecto entre funcionalidad y control. Permite a los administradores de red gestionar de forma eficiente entornos dinámicos con múltiples rutas y topologías complejas, asegurando alta disponibilidad y rendimiento. Además, la compatibilidad de MikroTik con estándares abiertos como OSPF lo convierte en una solución versátil y confiable para redes empresariales. Aprender y dominar OSPF en MikroTik no solo mejora las habilidades técnicas, sino que también fomenta el diseño de redes resilientes y escalables.

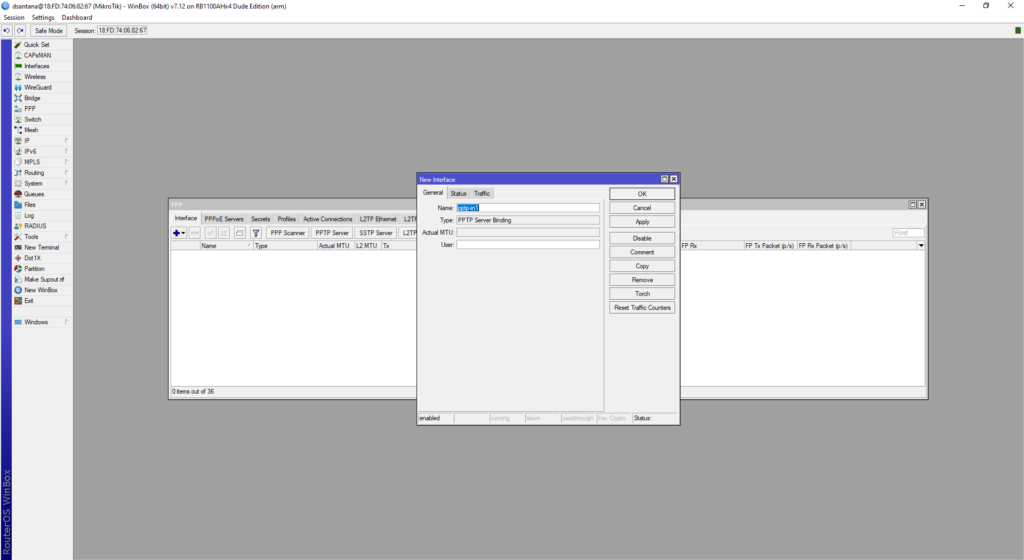

Configuración de una VPN en MikroTik 6.46

Objetivo: Configurar una VPN en MikroTik 6.46 para permitir el acceso seguro a la red local desde ubicaciones remotas. En esta actividad configuraremos una VPN PPTP (Point-to-Point Tunneling Protocol), que es relativamente sencilla de configurar y ampliamente compatible con la mayoría de los dispositivos. Requisitos: Configuración de VPN PPTP en MikroTik Paso 1: Activar el Servidor PPTP en MikroTik Paso 2: Crear Usuarios para la VPN Paso 3: Configuración de Reglas de Firewall Para que la VPN funcione correctamente y pueda acceder a la red local, debes permitir el tráfico PPTP en el firewall. Paso 4: Configuración de NAT (Si es Necesario) Para que los usuarios de la VPN puedan acceder a Internet a través del router, es posible que necesites agregar una regla de NAT: Esta regla permite que el tráfico de los clientes VPN tenga acceso a Internet. Configuración en el Cliente VPN Después de configurar la VPN en el router MikroTik, es necesario establecer la conexión desde un dispositivo cliente. Explicaré cómo realizar esto en Windows. Paso 1: Configuración en el Cliente (Windows) Paso 2: Probar la Conexión Pruebas de Conectividad y Seguridad Resumen Con estos pasos, has configurado una VPN PPTP en tu MikroTik, permitiendo que dispositivos remotos accedan a tu red de forma segura. Aunque PPTP es fácil de implementar, considera usar alternativas más seguras como L2TP/IPSec o OpenVPN en futuras implementaciones, ya que ofrecen mejor cifrado y protección de datos. Evaluación: Conclusión: La configuración de una VPN en MikroTik 6.46 proporciona un método seguro y eficiente para que los usuarios remotos accedan a los recursos internos de una red. A lo largo de esta actividad, establecimos una conexión PPTP, configurando tanto el router como el cliente, y aplicamos reglas de firewall y NAT para asegurar el acceso y la privacidad de los datos en tránsito. Aunque PPTP ofrece una solución rápida y de fácil implementación, es recomendable considerar protocolos con mayor nivel de cifrado, como L2TP/IPSec o OpenVPN, para escenarios que demanden una seguridad adicional. Esta actividad no solo mejora la conectividad remota, sino que también fortalece el control de la red, optimizando su rendimiento y su administración segura.