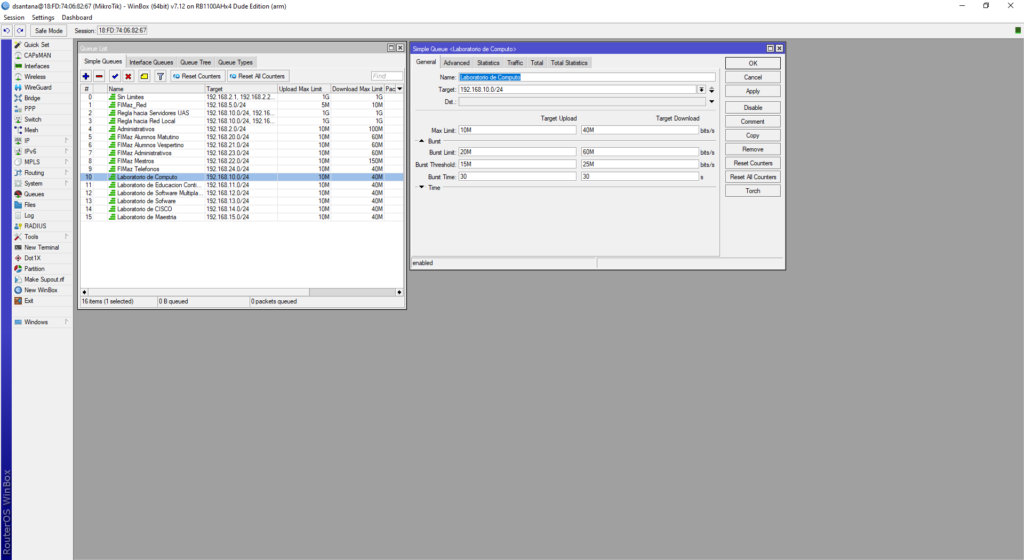

Configuración Detallada de Control de Ancho de Banda en MikroTik 6.46 usando Queues

Objetivo: Configurar y gestionar colas de ancho de banda en MikroTik 6.46, aplicando limitaciones para diferentes dispositivos y tipos de tráfico. Aprenderás cómo controlar el ancho de banda utilizando Simple Queues y Queue Tree para optimizar el rendimiento de la red. Requisitos: Parte 1: Control Básico de Ancho de Banda usando Simple Queues Caso 1: Limitar el Ancho de Banda de un Dispositivo Específico Pasos: Prueba: Desde el dispositivo con IP 192.168.1.10, realiza una descarga y una carga a Internet. Observa que la velocidad está limitada a los valores especificados. Caso 2: Limitar el Ancho de Banda para un Rango de IPs Pasos: Prueba: Desde cualquier dispositivo en el rango 192.168.1.20-192.168.1.30, realiza una descarga y una carga. La velocidad máxima de conexión estará limitada a los valores especificados. Caso 3: Limitar el Ancho de Banda para Todos los Usuarios de la Red Local Pasos: Prueba: Con cualquier dispositivo de la red, realiza pruebas de descarga y carga. La velocidad de toda la red debe estar limitada a los valores definidos. Parte 2: Control Avanzado de Ancho de Banda usando Queue Tree Queue Tree es útil cuando necesitas mayor control, permitiendo la gestión del ancho de banda según tipos de tráfico, priorización, o estructura jerárquica. Caso 1: Crear un Límite Global con Sub-limites para Diferentes Tipos de Tráfico Pasos: Prueba: Realiza descargas HTTP desde un dispositivo en la red y verifica que solo usa hasta 15 Mbps, mientras que otros tipos de tráfico usan hasta 5 Mbps. Caso 2: Priorizar Ancho de Banda para un Dispositivo Crítico en la Red Pasos: Prueba: Desde el dispositivo 192.168.1.50, realiza una descarga. El ancho de banda debe ser de hasta 5 Mbps, mientras que otros dispositivos en la red tendrán el ancho de banda restante disponible. Parte 3: Configuración de Burst (Explosión de Velocidad) Burst permite que los usuarios experimenten velocidades superiores durante un corto periodo, proporcionando una «explosión» inicial que puede mejorar la experiencia. Caso: Configurar una Cola con Burst Pasos: Prueba: Desde el dispositivo 192.168.1.60, inicia una descarga. La velocidad inicial debe alcanzar los 5 Mbps y luego reducirse a 2 Mbps después de 15 segundos. Evaluación: Conclusión: Esta actividad te permite comprender cómo administrar el ancho de banda en MikroTik utilizando Simple Queues y Queue Tree. Configurar burst, límites globales y colas prioritarias proporciona un control avanzado y eficiente para optimizar el rendimiento de la red.

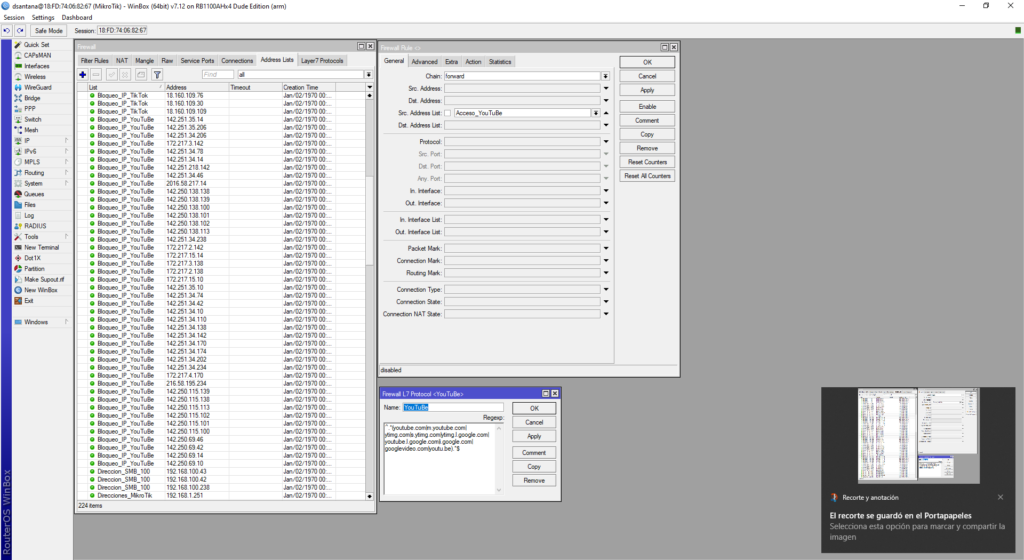

Configuración de Filter Rules en MikroTik 6.46 para Bloqueo por Contenido, Puertos, Protocolos, Direcciones IP y más

Objetivo: Configurar reglas de filtrado en MikroTik 6.46 para bloquear tráfico en función de diversos criterios, como contenido (Layer 7), puertos, protocolos, direcciones IP de origen y destino, y listas de direcciones (Address List). Requisitos: Instrucciones: Evaluación: Conclusión: Esta actividad te permitirá comprender cómo usar MikroTik 6.46 para configurar reglas avanzadas de filtrado (Filter Rules), proporcionando un control robusto sobre el tráfico de la red mediante la implementación de reglas basadas en contenido, puertos, protocolos y direcciones IP.

Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red

Actividad: Configuración de Ntopng en MikroTik 6.46 para el Monitoreo de Tráfico de Red Objetivo: Configurar Ntopng para monitorear el tráfico de red en un entorno MikroTik, lo que permitirá analizar en tiempo real el uso de ancho de banda, identificar dispositivos conectados y observar patrones de tráfico. Ntopng es una herramienta de código abierto y un visualizador gráfico que ayuda a obtener información sobre la actividad de la red. Requisitos: Parte 1: Configuración del Router MikroTik para Exportar Datos de Tráfico Para que Ntopng reciba datos de tráfico, configuraremos MikroTik para que envíe datos de flujo (flow data) a través de NetFlow. Configuraremos NetFlow en MikroTik y lo direccionaremos a la IP del servidor que ejecutará Ntopng. Paso 1: Configurar NetFlow en MikroTik 1.- Abrir Winbox y conectar con tu router MikroTik.2.- Ve a IP > Traffic Flow en el menú de Winbox para abrir la configuración de Traffic Flow.3.- Activa la casilla Enabled para iniciar la recopilación de tráfico. Configurar el Target del Traffic Flow: 4.- Haz clic en OK para aplicar la configuración. 5.- Configurar las Interfaces Monitoreadas: Paso 2: Verificar Configuración de Firewall Asegúrate de que las reglas del firewall permiten el tráfico NetFlow hacia el servidor Ntopng:1.- Ve a IP > Firewall y selecciona la pestaña Filter Rules.2.- Verifica que exista una regla que permita el tráfico saliente hacia la IP y el puerto 2055 del servidor Ntopng. Si no existe, crea una nueva regla: Esta configuración permitirá que el router envíe los datos de flujo sin interferencias hacia el servidor. Parte 2: Instalación y Configuración de Ntopng en el Servidor Paso 1: Instalar Ntopng en el Servidor Sigue estos pasos para instalar Ntopng en un servidor basado en Debian o Ubuntu: 1.- Actualizar los Repositorios: sudo apt update 2.- Instalar Dependencias (requeridas para Ntopng): sudo apt install software-properties-common wget 3.- Descargar Ntopng: wget https://packages.ntop.org/apt/bookworm/all/apt-ntop.deb 4.- Instalar Ntopng y dependencias necesarias: sudo apt install ./apt-ntop.debapt clean allapt updateapt install pfring-dkms nprobe ntopng n2disk cento ntap 5.- Iniciar el Servicio de Ntopng: sudo systemctl start ntopngsudo systemctl enable ntopng 6.- Verificar Estado de Ntopng: sudo systemctl status ntopng Si todo está correctamente configurado, el servicio Ntopng debería estar activo y en funcionamiento. Paso 2: Configurar Ntopng para Recibir NetFlow 1.- Editar el Archivo de Configuración de Ntopng: 2.- Guarda el archivo y cierra el editor. 3.- Reiniciar el Servicio de Ntopng para aplicar los cambios: sudo systemctl restart ntopng Paso 3: Acceder a la Interfaz Web de Ntopng 1.- Abre un navegador web y accede a la interfaz de Ntopng escribiendo la IP del servidor seguido de su puerto predeterminado, 3000. Por ejemplo:http://192.168.10.253:3000 2.- Iniciar sesión en Ntopng:El usuario predeterminado es admin.La contraseña es admin (se recomienda cambiar la contraseña al primer inicio de sesión por motivos de seguridad). 3.- Configuración Básica en la Interfaz de Ntopng: Parte 3: Verificación y Pruebas de Monitoreo en Ntopng Paso 1: Verificar la Recepción de Datos en Ntopng En la interfaz de Ntopng: 1.- Ve a la sección Interfaces en el menú.2.- Debes ver el tráfico capturado desde la IP del router MikroTik.3.- Examinar el Tráfico: Paso 2: Analizar el Tráfico por IP y Protocolo 1.- Ntopng te permite explorar datos específicos por IP, mostrando el tráfico generado por cada dispositivo.2.- En el menú principal, selecciona Hosts para ver una lista de todos los dispositivos conectados, incluyendo el consumo de ancho de banda individual.3.- Usa el apartado de Flows para ver las sesiones activas y el tipo de tráfico (HTTP, HTTPS, DNS, etc.). Paso 3: Configurar Alertas (Opcional) Ntopng ofrece la posibilidad de configurar alertas para detectar patrones de tráfico inusuales. Puedes establecer umbrales de ancho de banda y recibir notificaciones si un host excede el límite. Pruebas 1.- Verificación de Dispositivos en la Red: Asegúrate de que todos los dispositivos conectados a la red local aparezcan en la lista de hosts de Ntopng.2.- Monitoreo de Actividad en Tiempo Real: Realiza una prueba de ancho de banda (por ejemplo, reproduciendo un video en línea) y observa cómo Ntopng muestra el aumento de tráfico para el dispositivo correspondiente.3.- Observación de Patrones de Tráfico: Accede a la sección de Traffic Analysis en Ntopng para visualizar el tráfico según protocolos y servicios. Esto permite identificar el tipo de uso de la red y detectar posibles congestionamientos. Vídeo: Evaluación:1.- Crea un video mostrando la configuración de cada una de las colas y explicando cómo afecta el ancho de banda de los dispositivos en la red.2.- Realiza pruebas para demostrar que cada configuración está funcionando según lo planificado.3.- Sube el video a tu canal de YouTube y pega la URL en la plataforma de entrega asignada. Conclusión Al completar esta actividad, has configurado un sistema de monitoreo robusto con Ntopng y MikroTik. Esta combinación proporciona una visión profunda del tráfico de red, identificando dispositivos conectados, consumos de ancho de banda, y posibles cuellos de botella. Aunque PPTP es un protocolo básico y fácil de implementar, considera la posibilidad de usar alternativas más seguras como OpenVPN o L2TP/IPSec, especialmente en entornos que requieran un mayor nivel de seguridad.

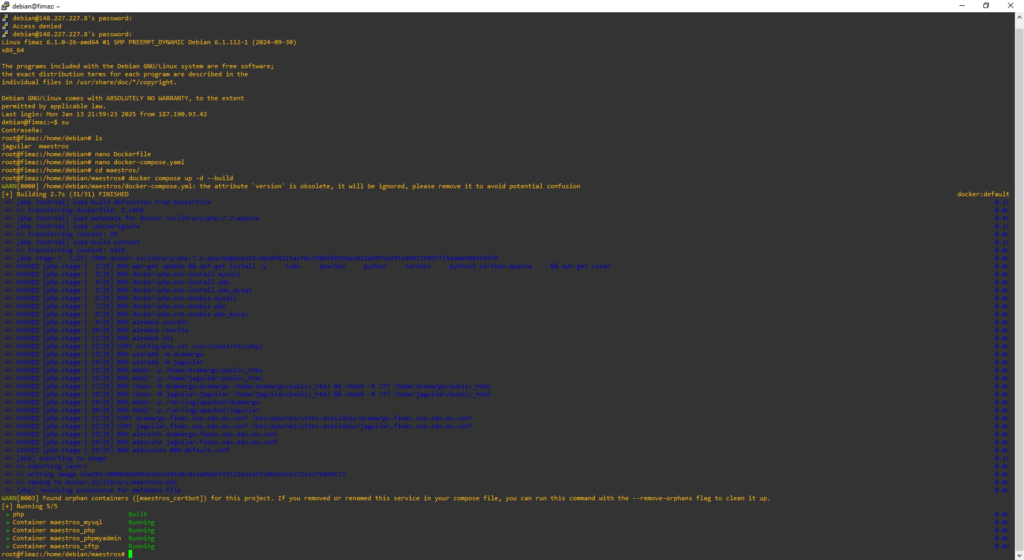

Ejecución de mi primer proyecto

A continuación, te guiaré a través de los pasos que debes seguir después de crear los archivos docker-compose.yaml y Dockerfile: ¡Listo! Ahora deberías tener tus servicios funcionando.

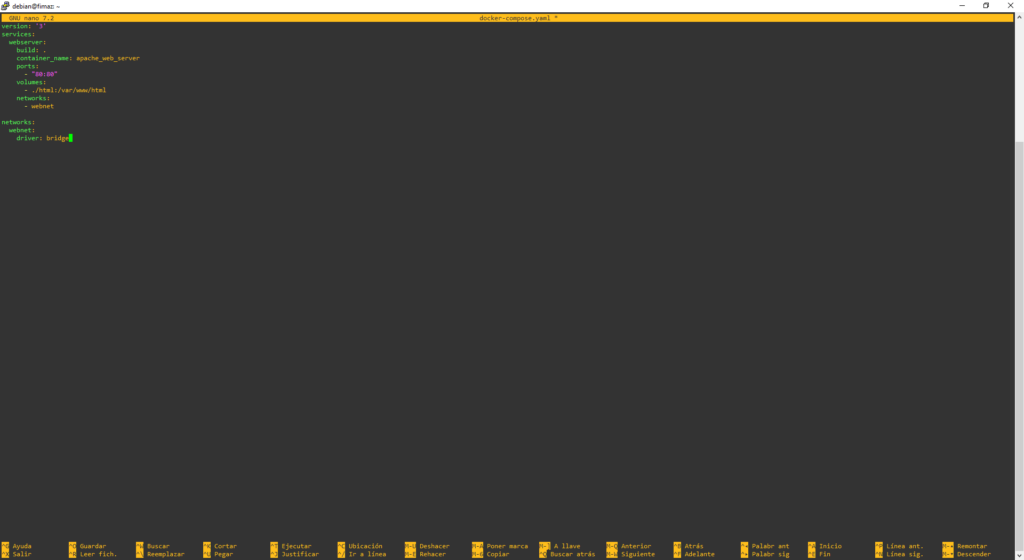

docker-compose.yaml

Un archivo docker-compose.yaml representa la configuración de una aplicación multi-contenedor en Docker. En él, se definen los servicios, redes y volúmenes que componen la aplicación, todo en un único archivo YAML. Crear el archivo docker-compose.yamlEste archivo orquesta los servicios utilizando el Dockerfile definido anteriormente. Crear el contenido HTMLCrea un directorio html en el mismo directorio que contiene el archivo docker-compose.yaml. Dentro de ese directorio, crea un archivo index.html con contenido simple: Construir y ejecutar el contenedorNavega al directorio donde están los archivos Dockerfile y docker-compose.yml.Construye la imagen y levanta los contenedores con el siguiente comando:

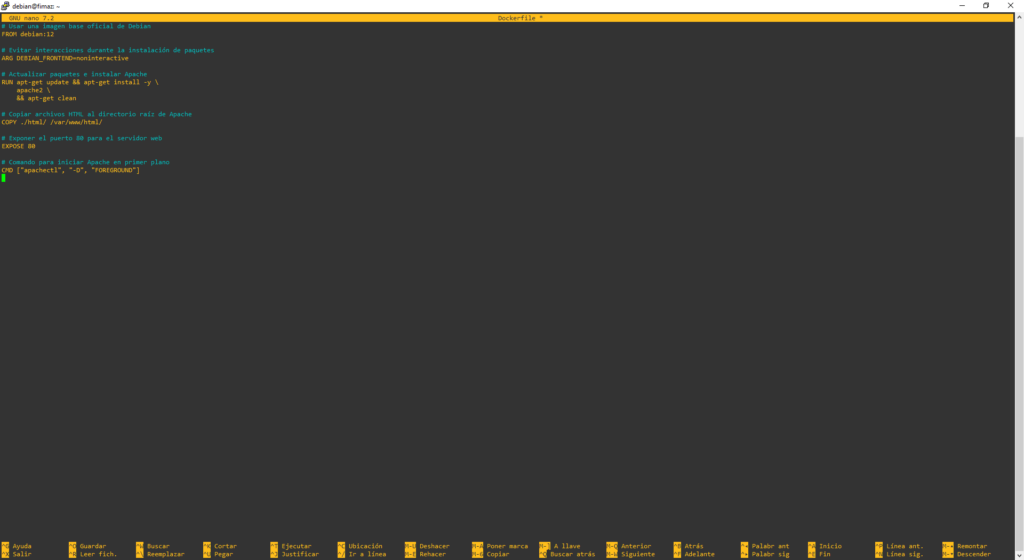

Dockerfile

Un Dockerfile es un documento de texto que contiene todas las instrucciones necesarias para construir una imagen de Docker. En él, se describen los comandos que un usuario podría ejecutar en la línea de comandos para ensamblar una imagen. Algunas de las instrucciones más comunes en un Dockerfile son: FROM: Define la imagen base desde la cual se construirá la nueva imagen.RUN: Ejecuta comandos durante la construcción de la imagen.COPY y ADD: Copian archivos y directorios al sistema de archivos del contenedor.ENV: Establece variables de entorno.EXPOSE: Describe los puertos en los que la aplicación está escuchando.CMD y ENTRYPOINT: Especifican el comando predeterminado que se ejecutará al iniciar un contenedor. Aquí tienes un ejemplo básico de un archivo Dcokerfile

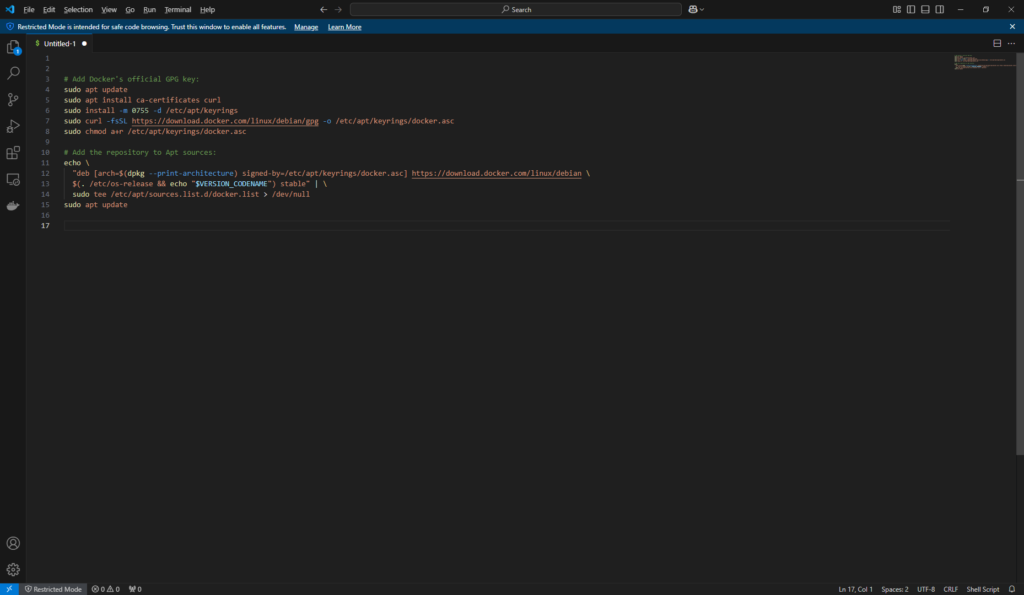

Instalacion y configuracion de Docker en Debian Linux

Docker es una plataforma de código abierto que permite desarrollar, enviar y ejecutar aplicaciones dentro de contenedores. Los contenedores son entornos ligeros y portátiles que incluyen todo lo necesario para ejecutar una aplicación: código, runtime, bibliotecas y configuraciones del sistema. Ventajas de Docker: ¿Cómo funciona Docker? Docker utiliza el kernel de Linux y sus características, como los grupos de control y los espacios de nombres, para ejecutar procesos de manera aislada. Esto permite que múltiples contenedores se ejecuten en un solo host sin interferir entre sí. Instalar Docker Engine Esta sección describe cómo instalar Docker Engine en Linux, también conocido como Docker CE. Docker Engine también está disponible para Windows, macOS y Linux a través de Docker Desktop. Para obtener instrucciones sobre cómo instalar Docker Desktop, consulte: Plataformas compatibles Plataforma x86_64/amd64 brazo64 / aarch64 brazo (32 bits) ppc64le s390x CentOS ✅ ✅ ✅ Debian ✅ ✅ ✅ ✅ Fedora ✅ ✅ ✅ Sistema operativo Raspberry Pi (32 bits) ✅ Redacción Humanitaria Europea 🚧 🚧 ✅ LES ✅ Ubuntu ✅ ✅ ✅ ✅ ✅ Binarios ✅ ✅ ✅ 🚧 = Experimental Otras distribuciones de Linux Nota: Si bien las siguientes instrucciones pueden funcionar, Docker no prueba ni verifica la instalación en derivados de distribuciones. Docker proporciona archivos binarios para la instalación manual de Docker Engine. Estos binarios están vinculados estáticamente y puedes usarlos en cualquier distribución de Linux. Canales de lanzamiento Docker Engine tiene dos tipos de canales de actualización, estable y de prueba : Utilice el canal de prueba con precaución. Las versiones preliminares incluyen funciones experimentales y de acceso anticipado que están sujetas a cambios importantes. Apoyo Docker Engine es un proyecto de código abierto, respaldado por los mantenedores del proyecto Moby y miembros de la comunidad. Docker no proporciona soporte para Docker Engine. Docker brinda soporte para productos Docker, incluido Docker Desktop, que utiliza Docker Engine como uno de sus componentes. Para obtener información sobre el proyecto de código abierto, consulte el sitio web del proyecto Moby . Ruta de actualización Las versiones de parches siempre son compatibles con su versión principal y secundaria. Licencia Docker Engine tiene la licencia Apache, versión 2.0. Consulte LICENCIA para obtener el texto completo de la licencia. Informar sobre problemas de seguridad Si descubre un problema de seguridad, le solicitamos que nos lo comunique de inmediato. NO presente un problema público. En su lugar, envíe su informe de forma privada a security@docker.com. Los informes de seguridad son muy apreciados y Docker se lo agradecerá públicamente. Empezar Después de configurar Docker, puede aprender los conceptos básicos con Primeros pasos con Docker. Instalar Docker Engine en Debian Para comenzar a utilizar Docker Engine en Debian, asegúrese de cumplir con los requisitos previos y luego siga los pasos de instalación . Prerrequisitos Nota: Si utiliza ufw o firewalld para administrar la configuración del firewall, tenga en cuenta que cuando expone los puertos de contenedores mediante Docker, estos puertos omiten las reglas del firewall. Para obtener más información, consulte Docker y ufw. Requisitos del sistema operativo Para instalar Docker Engine, necesita la versión de 64 bits de una de estas versiones de Debian: Docker Engine para Debian es compatible con arquitecturas x86_64 (o amd64), armhf, arm64 y ppc64le (ppc64el). Desinstalar versiones antiguas Antes de poder instalar Docker Engine, debe desinstalar cualquier paquete conflictivo. Los encargados del mantenimiento de distribuciones proporcionan distribuciones no oficiales de paquetes Docker en sus repositorios. Debes desinstalar estos paquetes antes de poder instalar la versión oficial de Docker Engine. Los paquetes no oficiales a desinstalar son: Además, Docker Engine depende de containerdy runc. Docker Engine agrupa estas dependencias en un solo paquete: containerd.io. Si ha instalado containerdo runcanteriormente, desinstálelos para evitar conflictos con las versiones incluidas con Docker Engine. Ejecute el siguiente comando para desinstalar todos los paquetes conflictivos: apt podría informar que no tiene ninguno de estos paquetes instalado. Las imágenes, los contenedores, los volúmenes y las redes almacenados en /var/lib/docker/Docker no se eliminan automáticamente al desinstalar Docker. Si desea comenzar con una instalación limpia y prefiere limpiar los datos existentes, lea la sección sobre desinstalación de Docker Engine . Métodos de instalación Puede instalar Docker Engine de diferentes formas, según sus necesidades: Instalar usando repositorio apt Antes de instalar Docker Engine por primera vez en una nueva máquina host, debe configurar el aptrepositorio de Docker. Luego, puede instalar y actualizar Docker desde el repositorio. 1.- Configurar aptel repositorio de Docker. Nota: Si usa una distribución derivada, como Kali Linux, es posible que deba sustituir la parte de este comando que se espera que imprima el nombre en clave de la versión: Reemplace esta parte con el nombre en clave de la versión de Debian correspondiente, como bookworm. 2.- Instale los paquetes de Docker. Para instalar la última versión, ejecute: 3.- Verifique que la instalación sea exitosa ejecutando la hello-world imagen: Este comando descarga una imagen de prueba y la ejecuta en un contenedor. Cuando el contenedor se ejecuta, imprime un mensaje de confirmación y sale. Ahora ha instalado e iniciado Docker Engine con éxito. Conejo ¿Recibes errores al intentar ejecutar sin root? El grupo de usuarios de docker existe pero no contiene usuarios, por lo que debe usarlo sudopara ejecutar comandos de Docker. Continúe con la postinstalación de Linux para permitir que los usuarios sin privilegios ejecuten comandos de Docker y para otros pasos de configuración opcionales. Actualizar el motor Docker Para actualizar Docker Engine, siga el paso 2 de las instrucciones de instalación , eligiendo la nueva versión que desea instalar. Instalar desde un paquete Si no puede utilizar apt el repositorio de Docker para instalar Docker Engine, puede descargar el debarchivo correspondiente a su versión e instalarlo manualmente. Debe descargar un archivo nuevo cada vez que desee actualizar Docker Engine. 1.- Ir a https://download.docker.com/linux/debian/dists/. 2.- Seleccione su versión de Debian en la lista. 3.- Vaya a pool/stable/ y seleccione la arquitectura aplicable ( amd64, armhf, arm64 o s390x). 4.- Descargue los siguientes archivos .deb para los paquetes Docker Engine, CLI, Containerd y Docker Compose: 5.- Instale los paquetes .deb. Actualice las rutas en el siguiente ejemplo donde descargó los paquetes de Docker. El demonio Docker se inicia automáticamente. 6.- Verifique que la instalación de Docker Engine sea exitosa ejecutando la hello-worldimagen: Este comando

V-SOL – Configuración básica de OLT GPON + ONU

Paso 1.- Iniciar sesión en la OLT Primer acceso a OLT: IP default: 192.168.8.200 Usuario: admin Password: Xpon@Olt9417# (Se recomienda cambiar la contraseña por defecto) Paso 2.- Creación de VLANs. En el apartado de: OLT Configuration/VLAN, vamos a dar de alta la VLAN que vamos a utilizar. Imagen 01 – Paso 3.- Taggear la VLAN Posteriormente vamos a proceder a Taggear las VLANs en nuestro puerto Troncal(Trunk), para esto nos vamos al menú OLT Configuration/VLAN port, seleccionaremos la VLAN que vamos a utilizar y seleccionamos la opción TAG de acorde al puerto donde esté conectado al Switch de borde, y damos clic en submit. Imagen 02 – Paso 4.- Creación de perfiles de las ONUs. Nos vamos a menú Profile Configuration, después damos clic en ONU Profile, y nos vamos al apartado Add Profile y daremos clic en Commit. En este aparado podemos indicar el número máximo de Tcont, GEMport, y puertos Ethernet, VOIP, etc. La configuración típica es dejarlo como está por defecto. Imagen 03 – Paso 5.- Creación de DBA Profile. En la creación del DBA Profile nos funciona para decir la velocidad que soportará el puerto PON (No es para establecer planes de internet a las ONUs). Nos dirigimos al apartado Profile Configuration/DBA Profile/Add Profile. Seleccionaremos Type_4 en la línea Profile Type, y en Maximun(Kbps) vamos a poner la velocidad máxima del puerto PON, la cual es 1244160 Kbps, y daremos clic en Commit. Imagen 04 – Paso 6.- Creación de Line Profile. En este apartado haremos un vínculo entre el Tcont, GEMport y VLAN a utilizar para poder brindar el servicio deseado. Nos dirigimos a ir menú Profile Configuration/Line Profile/Add Profile, y pondremos un nombre para identificarlo, y posteriormente daremos clic en Add. Imagen 05 – Después vamos a editar el Line Profile para poder configurarlo, nos regresaremos a Line Profile, y daremos clic en nuestro Line Profile pero en el apartado de Details & modify. Imagen 06 – Crearemos un Tcont en donde únicamente tenemos que poner el ID(Número) y daremos en Add. Como su nombre lo dice el Tcont es un contenedor en donde podemos tener varias VLANs vinculadas a su correspondiente GEMport. Imagen 07 – Ahora crearemos el GEMport, en donde vamos a vincularlo con el Tcont que creamos anteriormente y daremos en Add. Imagen 08 – Ahora es momento de crear el Service, en donde vamos a vincular la VLAN (No olvidemos ponerlo en TAG) por primera vez, pero también hacemos el vínculo con el GEMport, y daremos en Add. Imagen 09 – Después crearemos nuestro Service Port, en donde nuevamente vamos a vincular el GEMport y la VLAN. En VLAN y SVLAN vamos a poner la misma. Imagen 10 – Paso 7.- Autenticación y configuración de las ONUs. Por defecto la OLT tiene la autenticación de las ONUs en automático, por lo tanto, nos tenemos que ir a configurar la ONU, y para esto nos vamos al menú de ONU configuration/ONU AuthList/ONU List Y daremos clic en la línea de ONU a configurar, pero en la opción Config. Imagen 11 – Ahora vamos a asignarle a la ONU el Tcont, GEMport, Service y Serivce Port, de acorde a los que creamos anteriormente. Imagen 12 – Imagen 13 – Imagen 14 – Como último paso necesitamos configurar la WAN de la ONU, vamos a crear una WAN index New, lo pondremos en modo Router, después la conexión si tenemos DHCP lo ponemos como DHCP, en caso de no manejar DHCP lo vamos a poner como Static y necesitaremos poner la IP que vamos manejar. El NAT lo vamos a dejar en Enable, cambiaremos a TAG la VLAN y pondremos el número de la VLAN que vamos a manejar, el tipo de servicio es Internet, y damos en Submit. Imagen 15 – Y para saber que la conexión se realizó correctamente debe de aparecer de la siguiente manera: Imagen 16 – Y por último validamos que tengamos internet al conectarnos a la ONU ya sea por método cableado o inalámbrica. Video:

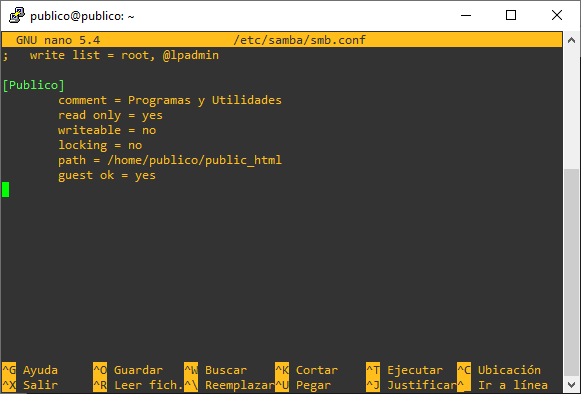

Samba en Debian

Introducción Samba es un protocolo para el intercambio de información, su propósito es implementar aplicaciones de acceso a archivos de nivel empresarial y operarlas en una LAN empresarial. A continuación, recorreremos el proceso de configuración Samba on Debian, que consta de varios pasos. Instalación de aplicaciones adicionales Primero debe actualizar el caché de apt e instalar los componentes de software necesarios. Abra la terminal y pegue: sudo apt update sudo apt install samba El comando anterior instalará los paquetes necesarios con sus dependencias. Administrar Usuarios Cuando se completa la implementación, creamos y configuramos el consumidor para obtener recursos.Hazlo: sudo useradd -m user1 Cambiar «usuario1» con el nombre de usuario realAl finalizar el proceso de creación, debemos crear una contraseña: sudo passwd user1 Y luego asigne el Samba grupo: sudo smbpasswd -a user1 Preparación de catálogos compartidos Después de crear y configurar usuarios, creamos recursos compartidos a los que tendrán acceso. Cree una carpeta compartida1 a lo largo de la ruta/medios mkdir /media/share1 A continuación, edite el Samba archivo de configuración con un editor de texto, en este caso nano: sudo nano /etc/samba/smb.conf Se utiliza para crear carpetas compartidas, otorgar acceso a ellas y otras configuraciones de servicios importantes.Ahora cree un nuevo recurso y defina los derechos de acceso al mismo.Cree una carpeta «share1», establezca permisos para user1: [share1] path = /media/share1 read only = no guest ok = no valid users = user1 Después de hacer esto, el usuario1 podrá acceder al directorio «share1». Reanudar Samba Después de cambiar la configuración, el servicio debe reiniciarse: sudo systemctl restart smbd.service Este comando reiniciará el Samba servicio y confirme los cambios realizados en la configuración. Comprobación de disponibilidad Una vez configurado, puede probar el acceso a carpetas compartidas desde otro host en la red. Para comprobar desde el propio servidor, puede utilizar el smbcliutilidad ent, que primero debe instalarse: sudo apt install smbclient -y Y luego verifica: smbclient -U user1 //[IP_address|Server_name]/share1 -c ‘ls’ O abriendo el administrador de archivos en otra computadora y escribiendo en la barra de direcciones: \\Debian_server_IP\share1 «Debian_server_IP» es la dirección IP del servidor recién configurado.Si todo se hizo correctamente, entonces, como resultado, debería ver el contenido de la carpeta «share1». Imagen 01 – Ejemplo de Samba dentro de la ruta de red \\148.227.227.2 o \\ publico.fimaz.uas.edu.mx

Diseño e Instalación de Redes

Diseño e Instalación de Redes M.C. José David Santana Alaniz dsantana@uas.edu.mx https://dsantana.uas.edu.mx Bienvenido al curso. Este es el segundo curso de la serie curricular la Licenciatura en Ingenieria en Sistemas de Información. Este curso se centra en las tecnologías de switching y las operaciones de router que admiten redes empresariales de pequeñas a medianas, incluidas las redes de área local inalámbricas (WLAN) y conceptos de seguridad. Además de aprender los conceptos de key switching y enrutamiento, los estudiantes podrán realizar configuraciones básicas de la red y la solución de problemas, identificar y mitigar las amenazas de seguridad de la LAN, y configurar y proteger una WLAN básica. Este material del curso lo ayudará a desarrollar las aptitudes necesarias para realizar lo siguiente: Bibliografia: ¿Qué aprenderé en este módulo? Módulo 1: Configuración básica de dispositivos Objetivos del módulo: Configuración de los dispositivos mediante los procedimientos recomendados de seguridad. Título del tema Objetivo del tema Configuración de Parámetros Iniciales de un Switch Configurar los parámetros iniciales en un switch. Configuración de Puertos de un Switch. Configurar los puertos de un switch para cumplir con los requisitos de red. Acceso remoto seguro Configurar el acceso de administración seguro en un switch. Configuración básica de un router Configurar los ajustes básicos en un router para enrutar entre dos redes conectadas directamente, utilizando CLI. Verificar redes conectadas directamente Verificar la conectividad entre dos redes que están conectadas directamente a un router. Módulo 2: Conceptos de switching Objetivos del módulo: Explique cómo los switches de capa 2 reenvían datos. Título del tema Objetivo del tema Reenvío de tramas Explique la forma en la que las tramas se reenvían en una red conmutada. Dominios de switching Compare un dominio de colisión con un dominio de difusión. Módulo 3: VLANs Objetivos del módulo: Implemente VLAN y enlaces troncales en una red conmutada. Título del tema Objetivo del tema Descripción general de las VLAN Explique la finalidad de las VLAN en una red conmutada. Redes VLAN en un entorno conmutado múltiple Explique cómo un switch reenvía tramas según la configuración de VLAN en un entorno conmutado múltiple. Configuración de VLAN Configure un puerto para switch que se asignará a una VLAN según los requisitos. Enlaces troncales de la VLAN Configure un puerto de enlace troncal en un switch LAN. Protocolo de enlace troncal dinámico Configure el protocolo de enlace troncal dinámico (DTP). Módulo 4: Inter-VLAN Routing Objetivo del módulo: Solución de problemas de inter-VLAN routing en dispositivos de capa 3 Título del tema Objetivo del tema Funcionamiento del inter-VLAN routing Describa las opciones para configurar inter-VLAN routing Router-on-a-Stick Inter-VLAN Routing Configure router-on-a-Stick inter-VLAN Routing Inter-VLAN Routing usando switches de capa 3 Configure inter-VLAN routing mediante un switch de capa 3. Solución de problemas de Inter-VLAN Routing Solución de problemas comunes de configuración de inter-VLAN ¿Qué aprenderé en este módulo? Módulo 5: STP Conceptos Objetivo del módulo: Explique cómo STP permite la redundancia en una red de capa 2. Título del tema Objetivo del tema Propósito del STP Explique los problemas comunes en una red conmutada redundante L2. Funcionamientos del STP Explicar cómo opera STP en una red conmutada simple. Evolución del STP Explique la forma en que funciona PVST+ rápido. Módulo 6: EtherChannel Objetivos del módulo: Resuelva problemas de EtherChannel en enlaces conmutados. Título del tema Objetivo del tema Funcionamiento de EtherChannel Describa la tecnología EtherChannel. Configuración de EtherChannel Configure EtherChannel. Verificación y solución de problemas de EtherChannel Solucione problemas de EtherChannel. ¿Qué aprenderé en este módulo? Módulo 7: DHCPv4 Objetivos del módulo: Implemente DHCPv4 para operar en varias LAN. Título del tema Objetivo del tema Conceptos DHCPv4 Explicar la forma en la que funciona DHCPv4 en la red de una pequeña o mediana empresa . Configurar un servidor DHCPv4 del IOS de Cisco Configure un router como servidor DHCPv4. Configurar un cliente DHCPv4 Configure un router como cliente DHCPv4. Módulo 8: SLAAC y DHCPv6 Objetivo del tema: Configure la asignación dinámica de direcciones en redes IPv6. Título del tema Objetivo del tema Asignación de direcciones de unidifusión global IPv6 Explique cómo un host IPv6 puede adquirir su configuración IPv6. SLAAC Explicar el funcionamiento de SLAAC. DHCPv6 Explique el funcionamiento de DHCPv6. Configurar un servidor DHCPv6 Configurar servidor DHCPv6 stateful y stateless. Módulo 9: Conceptos de FHRP Objetivos del módulo: Explique cómo los FHRP proporcionan servicios de gateway predeterminados en una red redundante. Título del tema Objetivo del Tema Protocolos de Redundancia de Primer Salto Describa el propósito y el funcionamiento de los protocolos de redundancia de primer salto. HSRP Explique cómo funciona el HSRP. ¿Qué aprenderé en este módulo? Módulo 10: Conceptos de Seguridad de LAN Objetivo del Módulo: Explique cómo las vulnerabilidades ponen en riesgo la seguridad de LAN. Título del tema Objetivo del tema Seguridad de punto terminal Explique cómo usar la seguridad de punto terminal para mitigar los ataques. Control de acceso Explique cómo se utilizan AAA y 802.1x para autenticar los terminales y los punto terminal LAN y dispositivos. Amenazas a la seguridad de Capa 2 Identifique vulnerabilidades de la Capa 2. Ataque de tablas de direcciones MAC Explique cómo un ataque de tablas de direcciones MAC compromete la seguridad de LAN. Ataques a la LAN Explique cómo los ataques a la LAN comprometen la seguridad de LAN. Módulo 11: Configuración de Seguridad de Switch Objetivo del Módulo Configure la seguridad del switch para mitigar los ataques de LAN. Título del tema Objetivo del tema Implementación de Seguridad de Puertos Implemente la seguridad de puertos para mitigar los ataques de tablas de direcciones MAC. Mitigación de ataques de VLAN Explique cómo configurar DTP y la VLAN nativa para mitigar los ataques de VLAN. Mitigación de ataques de DHCP Explique cómo configurar el snooping de DHCP para mitigar los ataques de DHCP. Mitigación de ataques de ARP Explique cómo configurar ARP para mitigar los ataques de ARP. Mitigación de ataques de STP Explique como configurar Portfast y BPDU Guard para mitigar los ataques de STP. Módulo 12: Conceptos WLAN Objetivo del módulo: Explique cómo las WLAN habilitan la conectividad de red. Título del tema